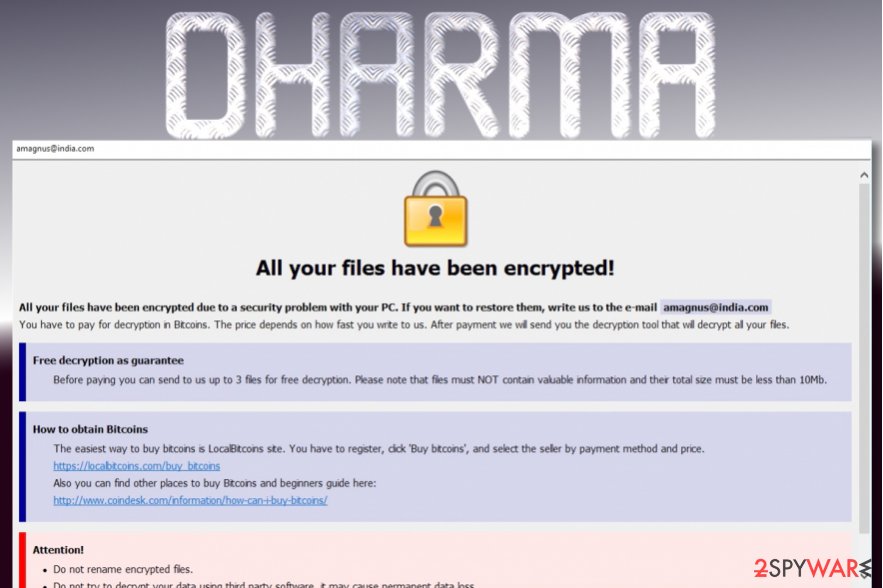

Dharma Ransomware提供了一種新的黑客工具,可輕鬆實現網絡犯罪

據報導,名為Dharma的著名勒索軟件家族創建了一種新的黑客工具

據報導,Dharma勒索軟件即服務通過提供一種新工具包,可以使網絡罪犯輕鬆執行勒索軟件業務,該工具包可以使他們執行一切。從技術上講,RaaS操作被認為是一種網絡犯罪模型,開發人員可在此模型下使用它來管理勒索軟件開發和支付系統。目前,專家們不得不說,分支機構基本上負責損害受害者並在目標計算機上部署勒索軟件。

由於該模型基於會員營銷策略,開發人員通常會賺取大約30%至40%的贖金,而會員則將其餘的錢作為佣金。

正如大多數基於企業的勒索軟件組所注意到的那樣,它們作為私有RaaS模型運行,在該模型下,大多數才華橫溢的黑客通常被邀請加入。例如,Revil RaaS需要採訪所有潛在的分支機構,並提供證明他們是否真正有經驗的黑客。

儘管勒索軟件家族的名單很長,但迄今為止最古老的是Dharma勒索軟件。該勒索軟件最初於2016年3月左右被命名為CrySIS勒索軟件,但後來又帶來了一個新變種,並命名為Dharma勒索軟件,該勒索軟件曾經附加擴展名.dharma。繼此之後,其所有新菌株被稱為佛法。

在大多數情況下,基於企業的RaaS運營通常要求大約10億美元的贖金,佛法只是要求其目標支付,平均要求僅為9000美元左右。

但是,隨著新工具包的發布並提供給其會員,其低價格可能反映了較低的准入門檻。

Dharma Ransomware正在為其想要的黑客提供工具包

根據Sophos的研究,Dharma迎合了經驗不足的會員,這就是為什麼與其他RaaS運營相比,Dharma的贖金要求低得多的原因。借助Dharma開發人員新創建的工具包,任何想成為黑客的人都可以設法破壞網絡。

從技術上講,這個新製作的工具包被命名為Toolbelt,它是一個Powershell腳本,如果執行該腳本,則攻擊者可以從映射的遠程桌面共享\\ tsclient \ e文件夾中下載並執行許多可能的工具。在使用該工具包時,分支機構將只需要為包含62個功能的相應任務輸入一個數字即可執行該任務。

通過該實用程序傳遞命令後,它將從遠程桌面下載基本可執行文件,並在目標計算機上共享這些可執行文件並執行。

前面提到的工具包還允許會員在Mimikatz等各種實用程序的幫助下通過新手進行傳播,以獲取密碼,通過NorSoft Remote Desktop PassView竊取RDP密碼,類似地,還使用許多其他工具成功部署了勒索軟件。

專家必須說,在獲得工具包之後,必須正確設置和訪問分支機構的遠程桌面共享,才能正確執行命令。該遠程共享表明該工具包是RaaS分發的大型軟件包的一部分。

對於那些經驗不足的黑客,此工具包包含聯盟會員用來密封密碼並傳播到通過網絡連接的其他計算機,並最終設法正確部署勒索軟件所需的所有程序。

Dharma勒索軟件攻擊中的已知模式

在研究人員和Sophos的分析過程中,他們注意到Dharma攻擊的一種模式,即一組分支機構通常在使用工具包時執行許多步驟,這些步驟包括:

- 攻擊者啟動了toolbelt腳本(toolbelt.ps1 -it 1)

- delete-avservices.ps1

- GMER(gamer.exe)

- 安裝和啟動ProcessHacker

- 執行processhacker-2.39-setup.exe

- 執行processhacker.exe

- :javsec.exe(Mimikatz / NL Brute包裝器)

- ipscan2.exe(高級IP掃描程序)

- 可執行文件

- takeaway.exe(勒索軟件包)

- 執行winhost.exe(Dharma)

- 執行purgememory.ps1

- ns2.exe(網絡掃描)

據研究人員稱,它還發現RaaS還提供了有關如何使用工具包通過網絡橫向傳播勒索攻擊的文檔。他們不得不說,他們已經看到了許多攻擊案例,而且似乎所有文檔都為聯屬網絡營銷提供了一系列步驟,為了部署威脅,他們應該遵循這些步驟。

意味著,借助Dharma開發人員的新工具包,他們可以輕鬆地招募更多潛在的會員,而龐大的分銷商池則使他們可以輕鬆地將惡意軟件傳播到全球,輕鬆地瞄準大量受害者,並且通過這種方法,他們可以通過增加攻擊量來輕鬆彌補較小贖金的損失。