Windows错误日志已被黑客更改为隐藏恶意有效载荷

其背后的网络罪犯使用伪造的错误日志来存储ASCII字符,这些字符被伪装成十六进制值,以解码恶意负载,这些负载主要旨在为基于脚本的攻击做准备。它用作技巧,它与中间PowerShell命令一起被描述为较长链的一部分,而这些命令最终会提供用于调查目的的脚本。

字里行间

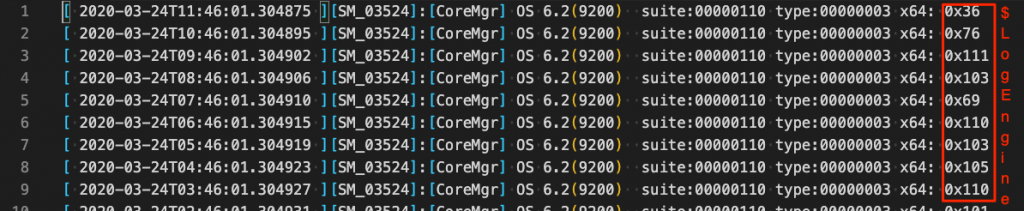

名为Huntress Labs的MSP威胁检测提供商发现了一种攻击场景,其中威胁参与者将主要针对用于运行异常技巧的系统,以随其攻击例程一起进行。这背后的攻击者已经可以访问目标计算机并获得持久性。目前,他们使用一个名为“ a.chk”的文件来标识应用程序的Windows错误日志。最后一列显示十六进制值。

这些是ASCII字符的小数表示。解码后,它们将创建一个脚本,该脚本与命令和控制服务器联系以进行下一步。粗略地看一下模拟日志文件可能不会引发任何标志,因为该数据包括时间戳和Windows内部版本号的引用。

根据约翰·费雷尔(John Ferrell)的说法,“乍一看,它看起来像是某些应用程序的日志。它带有时间戳,并包含对OS 6.2的引用,Windows 8和Window Server 2012的内部版本号。

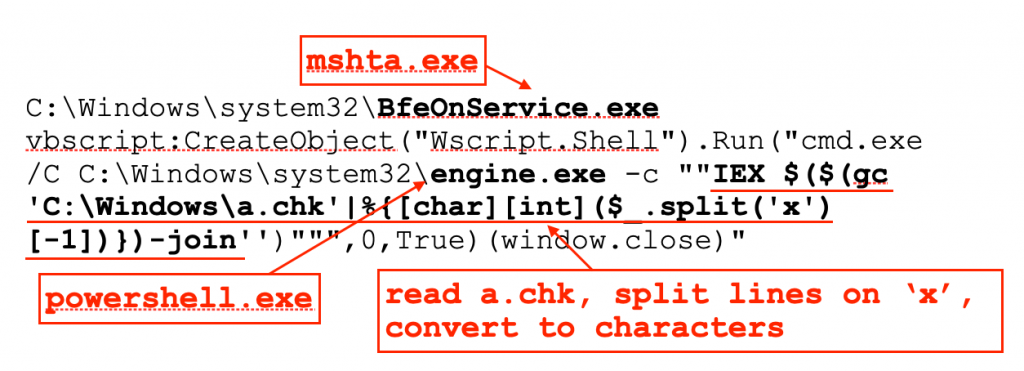

此外,一个更接近的应用程序揭示了演员如何提取相关数据块并构建编码的有效载荷所使用的技巧在数字如何转换为文本以形成脚本的下方显示。根据Ferrell的说法,有效载荷是使用计划任务获得的,该任务在主机上模拟了一个真正的并共享其描述。涉及两个可执行文件,两个可执行文件都被重命名为合法文件的副本,以显示无害。

使用合法的文件名

一个名为“ BfeOnService.exe”,是“ mshta.exe”的副本,该实用程序执行已用于部署恶意HTA文件的Microsoft HTML应用程序。在这种情况下,它将执行VBScript以启动PowerShell并在其上运行命令。另一个名为“ engine.exe”,是“ powershell.exe”的副本。它的主要目的是提取伪日志中的ASCII码并将其转换为有效负载。

Ferrell指出,以这种方式解码的脚本对反恶意软件扫描接口应用了内存中修补程序以绕过它。它还可以帮助防病毒程序检测和删除基于脚本的攻击。

第二个命令充当下载器,执行该下载器以检索具有相同功能的另一个PowerShell命令。链的末端是收集有关受感染PC信息的有效负载。

看不到攻击者的目标,但是最后一个脚本收集了有关已安装的浏览器,安全产品,销售点软件以及常规和特定税收准备的详细信息。它远非复杂的攻击,它表明网络犯罪分子会利用所有收入来获得目标网络的立足点,并以各种创造性的方式进行攻击。