Nworm TrickBot木马,用于静默恶意软件传播模块

Trickbot银行木马程序提供了一个新的恶意软件模块,该模块在没有任何检测的情况下秘密地攻击Windows域控制器。过去,我们发现Trickbot恶意软件中添加了许多新模块,并且不断获取新的附加模块,因此它可以秘密执行多种类型的恶意活动。 Trickbot木马可以窃取cookie,活动目录服务数据库,Open SSHKeys,PuTTY凭据等。网络犯罪分子与TrickBot合作,在目标网络上获得秘密访问以进行勒索软件攻击。

什么是Nworm

根据Palo Alto Unit 42的报告,该欺骗机器人发布了新版本的网络传播模块,即“ nworm”,并且可以避免由于攻击Windows域控制器而被检测到。成功安装后,此特技机器人会对运行环境进行快速分析,并秘密下载后门中的多个模块以执行预定义的恶意活动。它会感染PC以及网络。

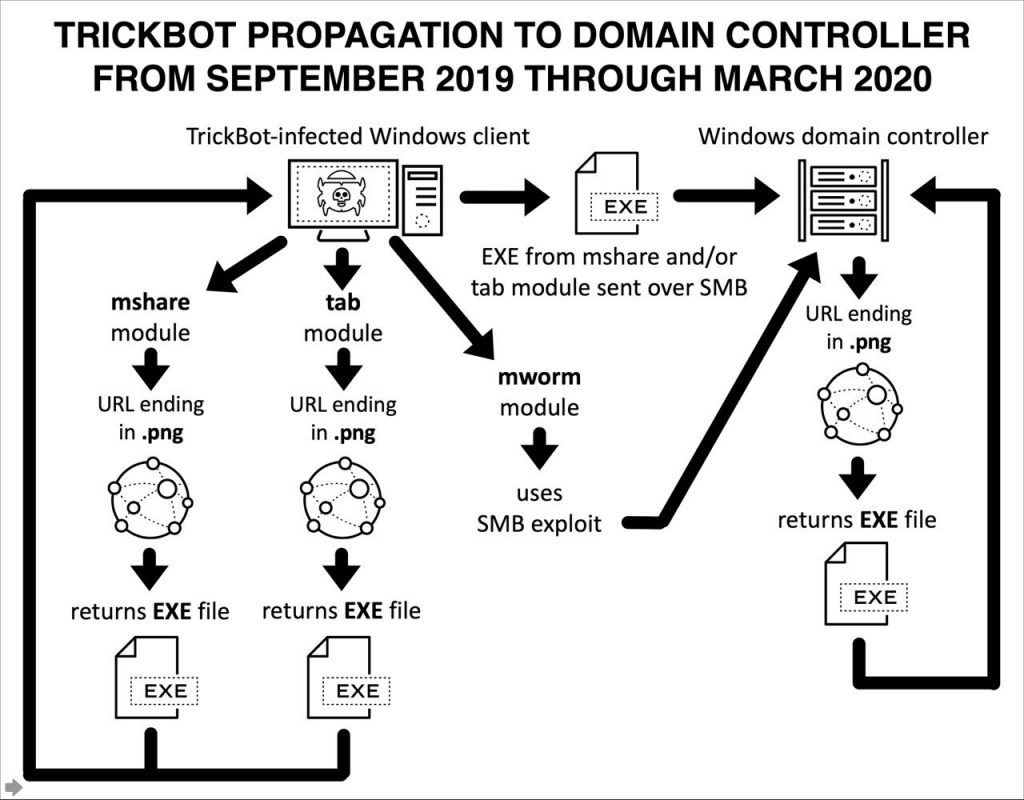

过去,我们已经看到,特技机器人如何在“ Windows Active Directory”环境中成功下载“ mworm”和“ mshare”等模块,并成功感染易受攻击的域控制器。该模块利用SMB漏洞攻击域控制器。

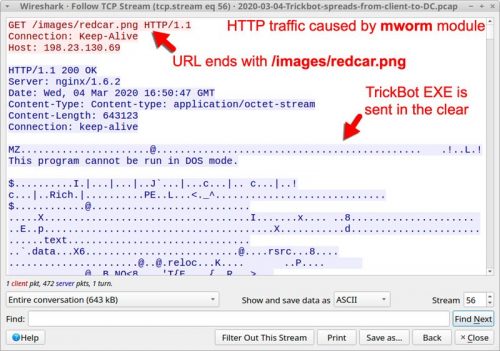

Trickbot从2019年9月开始使用Mworm,它将Mrick可执行文件以未加密的形式传输到目标漏洞域控制器。

到2020年3月的攻击流

由于恶意软件可执行文件未加密,因此DC中存在的安全应用程序可以对其进行检测并在复制后将其删除。

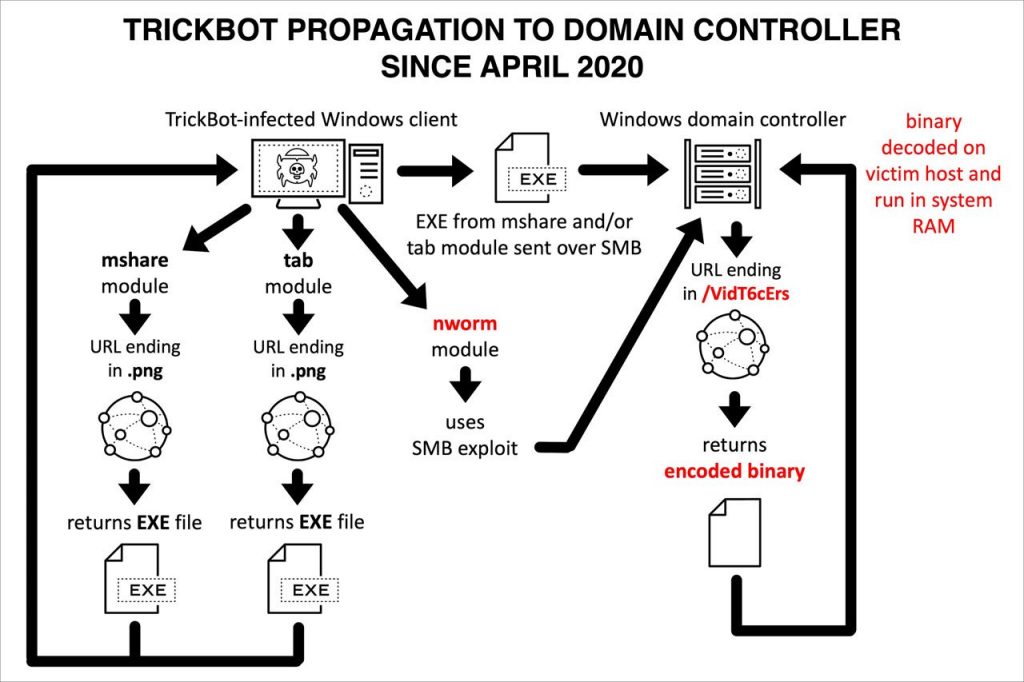

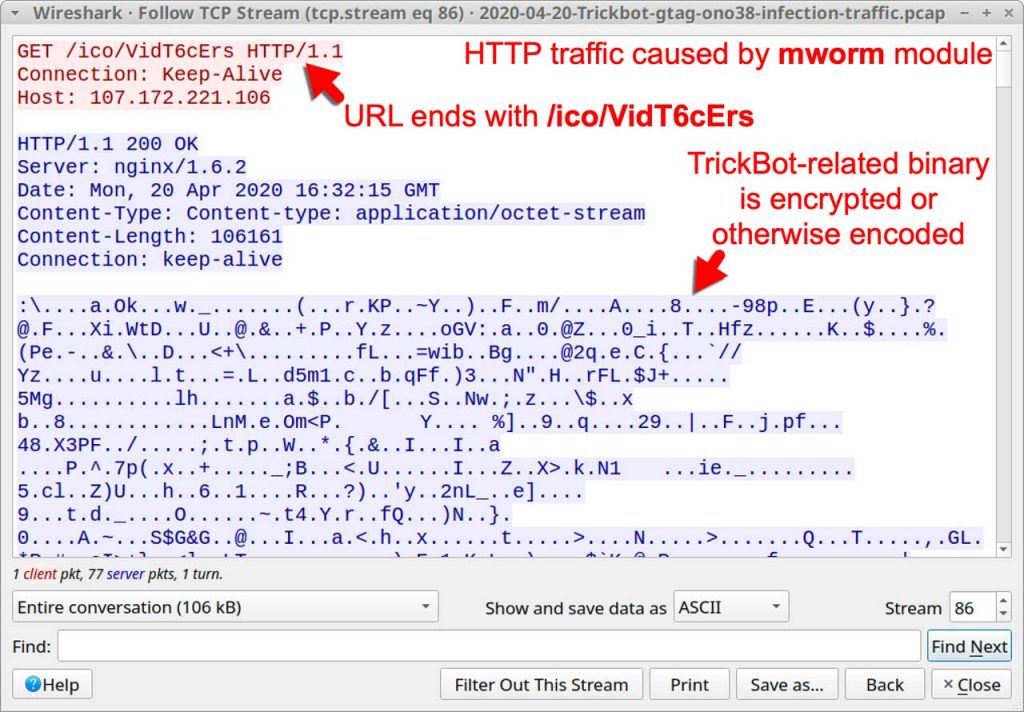

因此,开发人员于2020年4月推出了一个新的更新模块,即“ Nworm”,这很难被发现。

自2020年4月以来的攻击流

新的“ nworm”会加密Trickbot可执行文件,因此安全应用程序很难检测到它。此外,感染会在内存中的域控制器上启动。这是在域控制器中入侵TrickBot而不被检测到的非常有效的方法。

为了提高隐身性,如果重新启动PC,则Trickbot不会再次启动。但是,很少重启域控制器。通常,恶意软件会获得足够的时间来执行和完成有害任务。