如何删除 [email protected] Ransomware 并恢复 锁定 文件

为了删除 [email protected] Ransomware,您应该首先将受感染的设备与网络隔离,识别特定的恶意软件变体并使用功能强大的反恶意软件将其删除。 在某些情况下,可能需要重新安装操作系统。 预防是关键; 定期备份数据并使用信誉良好的安全工具有助于抵御勒索软件攻击。

特價

[email protected] Ransomware 可能是令人毛骨悚然的計算機感染,由於其將文件隱藏在計算機上,因此可能一次又一次地恢復其存在。 為了輕鬆清除此惡意軟件,建議您嘗試使用功能強大的Spyhunter反惡意軟件掃描程序,以檢查該程序是否可以幫助您清除此病毒。

請務必閱讀SpyHunter的EULA,威脅評估標準和隱私政策。 下載的免費Spyhunter掃描程序僅掃描並檢測計算機中的當前威脅,一次也可以將其刪除,但是需要您在接下來的48小時內消除威脅。 如果您打算立即刪除檢測到的威脅,則必須購買其許可證版本才能完全激活該軟件。

數據恢復優惠

我們建議您選擇最近創建的備份文件以恢復加密的文件,但是如果沒有任何此類備份,則可以嘗試使用數據恢復工具來檢查是否可以恢復丟失的數據。

密码病毒 完全卸载指南

[email protected] 是一种称为勒索软件的恶意软件,旨在通过加密文件来防止对文件的访问。 加密过程完成后,[email protected] Ransomware 会为所有受影响文件的名称附加一个唯一的扩展名。 它还会创建一个赎金票据,通知受害者有关攻击的信息。

勒索软件非常危险,因为它能够加密文件并将用户锁定在他们的设备之外,要求赎金才能释放。 它会导致严重的中断、财务损失和潜在的永久数据丢失。 勒索软件攻击可以针对个人、企业甚至关键基础设施,导致运营瘫痪、敏感信息泄露和声誉受损。 其破坏性影响和广泛感染的可能性使 [email protected] Ransomware 成为网络安全的严重威胁。

快速浏览 |

| 姓名:[email protected] Ransomware |

| 类别:勒索软件、加密病毒 |

| 特征:以加密用户文件并向他们勒索赎金以换取解密工具而闻名 |

| 危险等级:高 |

|

症状:如果您发现您的计算机文件无法再打开,并且它们的扩展名已更改(例如,my.docx.locked),则可能是 [email protected] virus 攻击的迹象。 在这种情况下,攻击者通常会在您的桌面上显示勒索信息,要求以比特币形式付款以解锁您的文件。 |

| 入侵:[email protected] 等勒索软件可以通过不同来源感染您的系统,例如电子邮件附件(通常包含宏)、恶意广告、种子网站、提供从 YouTube 免费视频下载的页面或盗版主机 软件。 |

支付赎金值得吗?

通常不建议向 [email protected] Ransomware 攻击者支付赎金,因为无法保证他们会提供解密密钥或密钥有效。 此外,支付赎金为犯罪活动提供资金,这可能导致对其他个人和组织的进一步攻击。 满足这些黑客的要求也可能导致受害循环,因为他们可能要求进一步付款或再次针对同一受害者。 因此,与其选择此选项,不如从设备中移除 [email protected] Ransomware,不要浪费任何时间,以免它对机器内部造成更多伤害。

勒索软件使用的技巧来防止加密文件的免费恢复

有一些勒索软件变体旨在在目标计算机上执行多个进程以执行各种任务。 这个启动的初始进程是 winupdate.exe,它旨在通过显示虚假的 Windows 更新提示来欺骗受害者。 这种欺骗性策略旨在让受害者相信他们遇到的任何系统减速都是由更新过程引起的。 与此同时,勒索软件同时启动另一个进程,通常由随机生成的四字符名称标识,该进程扫描系统以查找要加密的特定文件。 识别目标文件后,勒索软件会对它们进行加密,使受害者无法访问它们。 最后,为了防止文件恢复,勒索软件执行以下从系统中删除卷影副本的 CMD 命令:

vssadmin.exe Delete Shadows /All /Quiet

许多勒索软件还试图消除任何可能帮助受害者免费恢复加密数据的基于 Windows 的方法。 勒索软件通过删除卷影副本来做到这一点,这会删除之前创建的所有系统还原点,使受害者无法将其计算机还原到较早的状态。 加密病毒还通过附加域名列表并将它们与本地主机 IP 地址相关联来更改 Windows HOSTS 文件。 通过这样做,任何从被阻止的域列表访问网站的尝试都会将用户重定向到本地计算机,从而导致 DNS_PROBE_FINISHED_NXDOMAIN 错误消息。

攻击者使用这种技术来阻止受害者访问网站,例如那些包含可以帮助受害者恢复文件或从系统中删除勒索软件的信息或工具的网站。 此外,该病毒会生成两个文本文件,bowsakkdestx.txt 和 PersonalID.txt,其中包含与攻击相关的详细信息,包括受害者的公共加密密钥和个人 ID。

我的电脑是如何感染 [email protected] Ransomware 的?

此类恶意软件威胁可通过多种方式进入您的计算机。 一些常见的方法包括:

- 垃圾邮件:垃圾邮件中的可疑链接可能导致安装病毒。

- 在线免费托管资源:互联网上可用的免费托管资源也可能成为恶意软件感染的来源。

- 隐藏安装:病毒可以与其他应用程序一起秘密安装,尤其是免费软件或共享软件实用程序。

- P2P 资源:如果您使用非法的点对点(P2P)资源下载盗版软件,会增加感染病毒的风险。

- 特洛伊木马:通过将威胁伪装成合法文件或程序,特洛伊木马可用于传播 [email protected] Ransomware。

勒索软件通常通过包含恶意附件或链接的垃圾邮件传播。 网络犯罪分子会创建看似合法但看起来很有说服力的电子邮件,例如来自银行、运输公司或政府机构的消息。 这些电子邮件诱使收件人下载并打开附件或单击链接。 单击后,恶意负载会下载并在用户的计算机上执行,从而感染勒索软件。 在某些情况下,有效负载可能会嵌入到电子邮件本身中,从而使其在打开电子邮件后立即执行。

已报告 [email protected] Ransomware 被伪装成合法工具的实例,伪装成要求启动不需要的软件或浏览器更新的消息。 一些在线诈骗采用一种技术来诱使您手动安装病毒,让您成为该过程的积极参与者。 通常,这些虚假警报不会表明您正在安装勒索软件。 相反,安装将伪装成合法程序(如 Adobe Flash Player 或其他一些可疑程序)的更新。 安装的真实性质将隐藏在这些虚假警报之下。

使用破解的应用程序和 P2P 资源下载盗版软件会对您的设备安全构成重大威胁,并可能导致注入 [email protected] Ransomware 等严重恶意软件。

特洛伊木马是勒索软件的一种流行攻击媒介。 黑客使用特洛伊木马通过将恶意软件伪装成合法文件或程序来传播勒索软件。 一旦受害者下载并执行木马,勒索软件有效载荷就会在他们的系统上释放,加密文件并将受害者锁定在他们的数据之外。 木马可以通过各种渠道传播,包括恶意网站、社交媒体平台和点对点网络。 网络犯罪分子经常使用社会工程策略来诱骗用户下载并执行木马程序。

步骤1。 移除连接的设备并隔离受感染的 PC

将受感染的 PC 与连接在同一本地网络中的其他计算机断开连接非常重要。 许多勒索软件的设计方式使其在网络环境中传播。 因此,您需要采取一些措施来隔离 PC。

分离受感染设备有两个基本步骤。

- 断开互联网

- 拔下所有外部存储设备

- 注销云存储帐户(附加)

拔下以太网电缆,以便切断所有有线互联网连接。 如果受感染的 PC 连接到无线互联网,您必须通过控制面板手动断开连接。

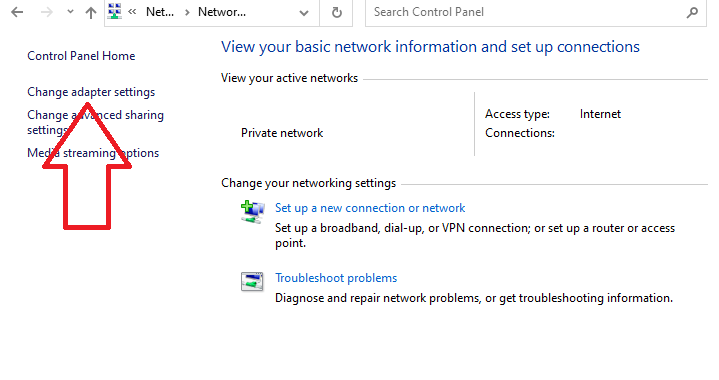

转到控制面板>搜索“网络和共享中心”

点击“更改适配器设置”

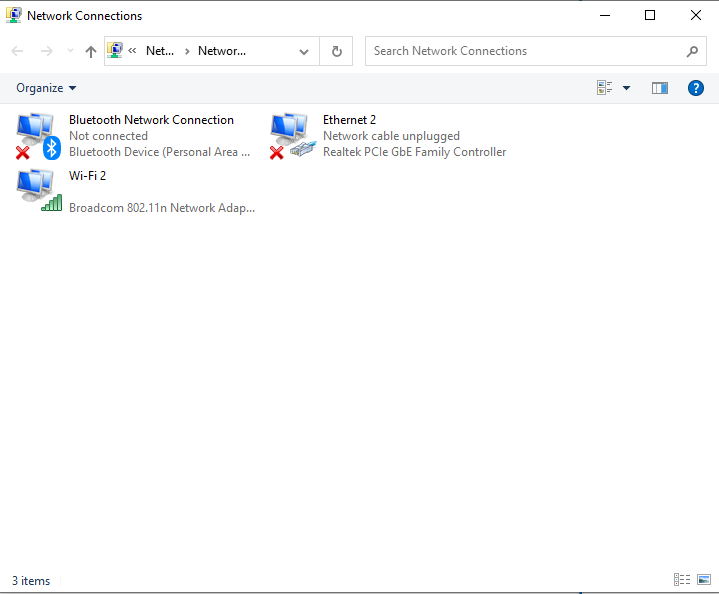

选择互联网连接点,右键单击它并选择“禁用”。 PC 不再连接到互联网。

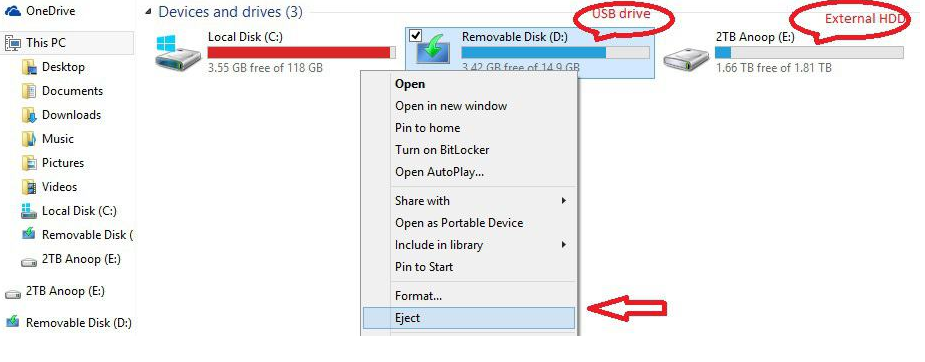

一旦电脑与互联网断开连接,下一步就是拔下连接的存储设备,以完全隔离电脑。 移动硬盘、笔式驱动器、闪存驱动器等所有类型的存储设备都将被移除,这样 [email protected] Ransomware 就不会加密存储在其中的文件。

转到“我的电脑”,右键单击连接的存储设备并选择“弹出”。

勒索软件很有可能接管处理存储在“云存储”中的数据的软件。 因此强烈建议您通过浏览器或云管理软件从您的云存储注销。

步骤 3. 识别攻击您文件的勒索软件

确定攻击您工作站的勒索软件的名称和类型非常重要,这样您就可以使用正确的解密工具来恢复锁定的文件。 这一点很重要,因为安全专家发布的勒索病毒解密工具是专门针对特定勒索软件及其家族的。 如果您使用的解密工具不是为删除 [email protected] Ransomware 而设计的,那么这可能会永久损坏锁定的文件。

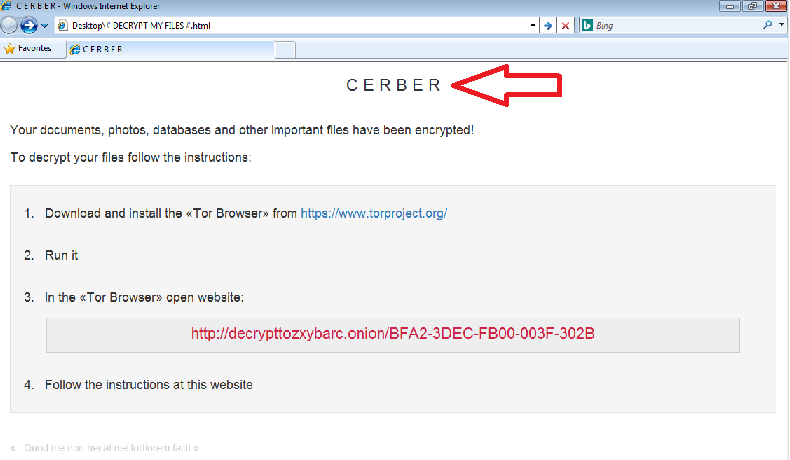

可以通过三种方式识别已感染您的 PC 的勒索软件。 首先是浏览勒索软件注释,看看是否提到了这个名字。 例如,在 Cerber Ransomware 描述中,明确提到了勒索软件的名称。

在很多情况下,勒索软件的名称都没有在注释中提及。 它们包含通用消息。 研究表明,不同的 ransomware 可能有相同的赎金记录,但它们属于完全不同的家庭或群体。

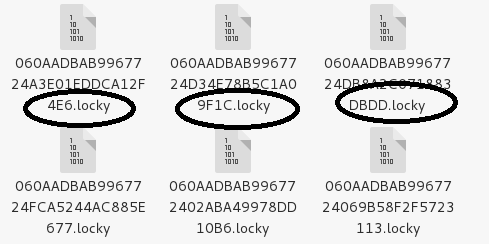

因此,如果勒索软件注释是通用的并且未提及其名称和类型,则您需要检查它添加到锁定文件上的文件扩展名。 当勒索软件锁定任何文件时,它还会附加自己的扩展名。 例如,Locky 勒索软件会在其加密的每个文件上添加 .locky 扩展名。

许多勒索软件也使用通用扩展名,例如 .encrypted、.locked、.crypted 等。在这种情况下,通用扩展名不会透露有关勒索软件名称和类型的任何信息。

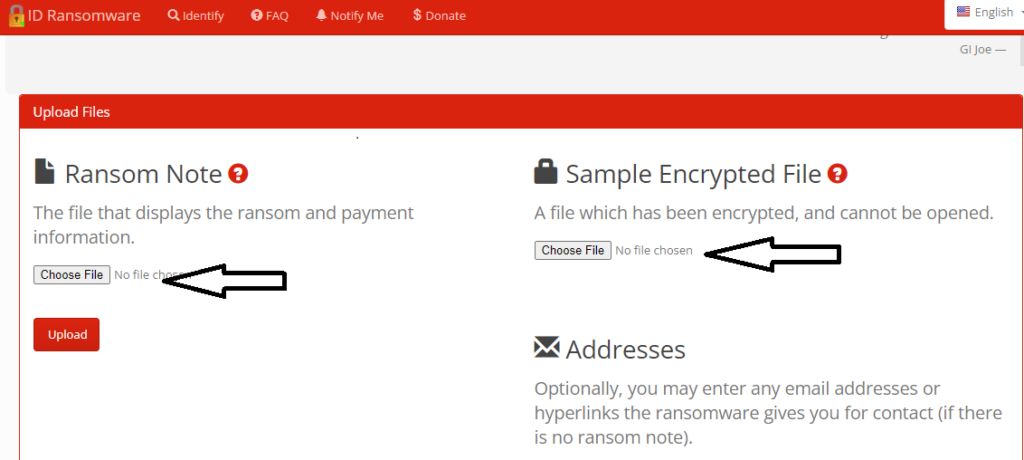

因此,如果您无法通过注释和扩展名识别勒索软件,最好访问 ID Ransomware 网站并上传您收到的勒索通知或任何一个已加密的文件,或者可能同时上传这两种文件。

目前,ID ransowmare 数据库包含大约 1100 种不同勒索软件的详细信息。 如果 ID 勒索软件网站不支持感染您文件的勒索软件,您可以使用互联网搜索更多关于勒索软件的信息,使用关键字(如文件扩展名、加密钱包地址或联系电子邮件 ID)。

步骤 3: 搜索 [email protected] Ransomware 解密工具以恢复锁定的文件

勒索软件背后的开发人员使用高度先进的加密密钥来锁定受感染 PC 上的文件,因此如果它设法正确加密文件,则没有正确的解密密钥就无法解密。 解锁密钥存储在远程服务器中。 众所周知,Dharma、Cerber、Phobos 等流行的勒索软件家族可以创建完美的勒索软件,并且会不时更新其版本。

然而,有很多勒索软件类型开发不善,并且在为每个受害者使用唯一的解密密钥方面存在缺陷,它们的解密密钥存储在受感染的 PC 而不是远程服务器上等等。 因此,此类设计不良的勒索软件的解密密钥可在互联网上获得。 您只需查看一些安全论坛和在线社区,就可以为设计不当的勒索病毒获得相同的解密密钥。

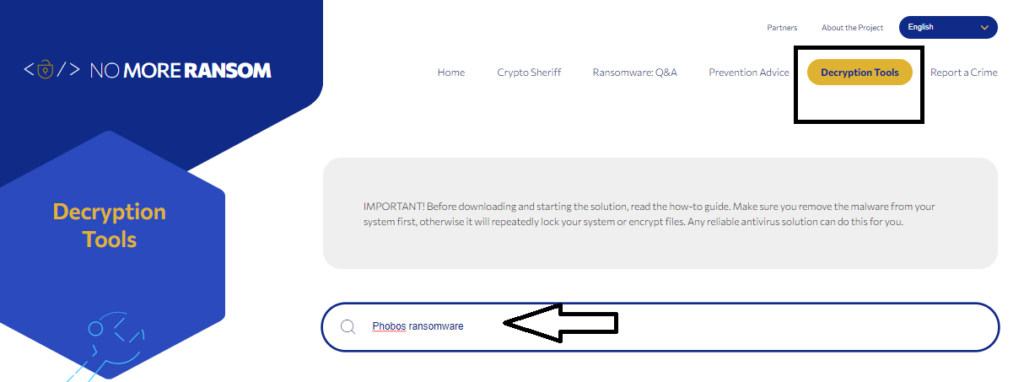

为了安全起见,建议使用平台,例如https://www.nomoreransom.org/en/index.html 已经尝试和测试了一些流行勒索软件的解密密钥。 它的主页包含一个带有搜索栏选项的“解密工具”类别,您可以在其中搜索特定勒索软件的解密密钥。

如何使用数据恢复工具删除 [email protected] Ransomware 和恢复锁定的文件

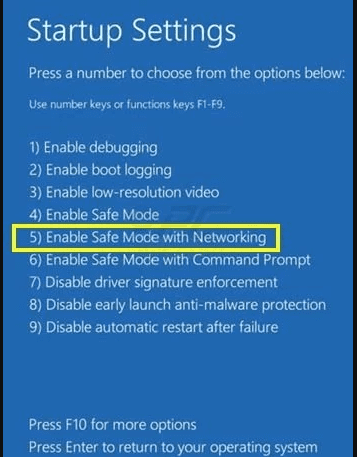

1:启动PC“带网络连接的安全模式”

对于 Windows XP 和 Windows 7 用户:以“安全模式”启动 PC。 点击“开始”选项,在启动过程中连续按F8,直到屏幕出现“Windows高级选项”菜单。 从列表中选择“带网络连接的安全模式”。

现在,Windows 主屏幕出现在桌面上,工作站正在使用“带网络的安全模式”。

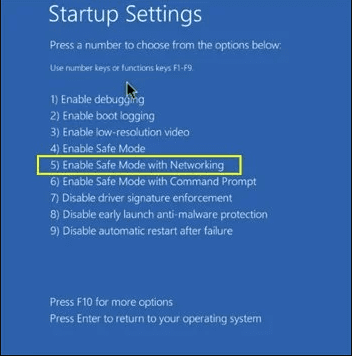

对于 Windows 8 用户:转到“开始屏幕”。 在搜索结果中选择设置,键入“高级”。 在“常规 PC 设置”选项中,选择“高级启动”选项。 再次单击“立即重启”选项。 工作站启动到“高级启动选项菜单”。 按“疑难解答”,然后按“高级选项”按钮。 在“高级选项屏幕”中,按“启动设置”。 再次单击“重新启动”按钮。 工作站现在将重新启动到“启动设置”屏幕。 接下来是在网络中按 F5 以安全模式启动。

对于 Windows 10 用户:按 Windows 徽标和“电源”图标。 在新打开的菜单中,在按住键盘上的“Shift”键的同时选择“重启”。 在新打开的“选择一个选项”窗口中,单击“疑难解答”,然后单击“高级选项”。 选择“启动设置”,然后按“重新启动”。 在下一个窗口中,单击键盘上的“F5”按钮。

一旦 PC 以带网络的安全模式启动,您就可以使用反恶意软件工具,例如“SpyHunter”。 自动删除工具具有先进的扫描算法和编程逻辑,因此它不会留下任何勒索软件的痕迹。

打开浏览器并下载合法的反恶意软件工具。 进行完整的系统扫描。 删除所有检测到的恶意条目,包括那些属于勒索软件的条目。

特價

[email protected] Ransomware 可能是令人毛骨悚然的計算機感染,由於其將文件隱藏在計算機上,因此可能一次又一次地恢復其存在。 為了輕鬆清除此惡意軟件,建議您嘗試使用功能強大的Spyhunter反惡意軟件掃描程序,以檢查該程序是否可以幫助您清除此病毒。

請務必閱讀SpyHunter的EULA,威脅評估標準和隱私政策。 下載的免費Spyhunter掃描程序僅掃描並檢測計算機中的當前威脅,一次也可以將其刪除,但是需要您在接下來的48小時內消除威脅。 如果您打算立即刪除檢測到的威脅,則必須購買其許可證版本才能完全激活該軟件。

數據恢復優惠

我們建議您選擇最近創建的備份文件以恢復加密的文件,但是如果沒有任何此類備份,則可以嘗試使用數據恢復工具來檢查是否可以恢復丟失的數據。

2:使用系统还原来移除 [email protected] Ransomware 感染

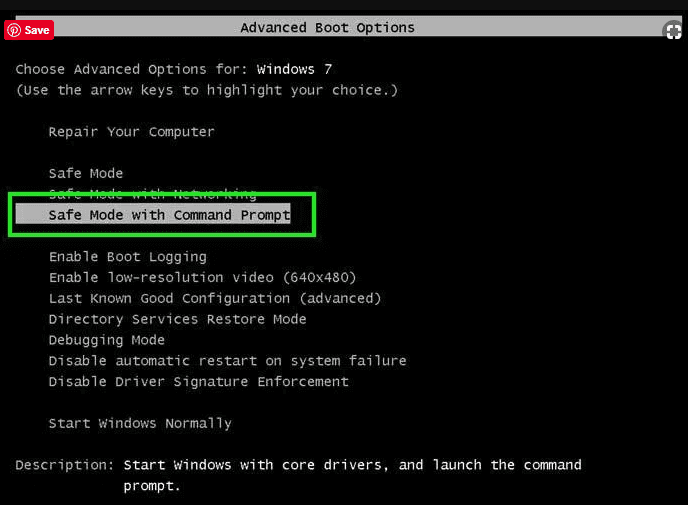

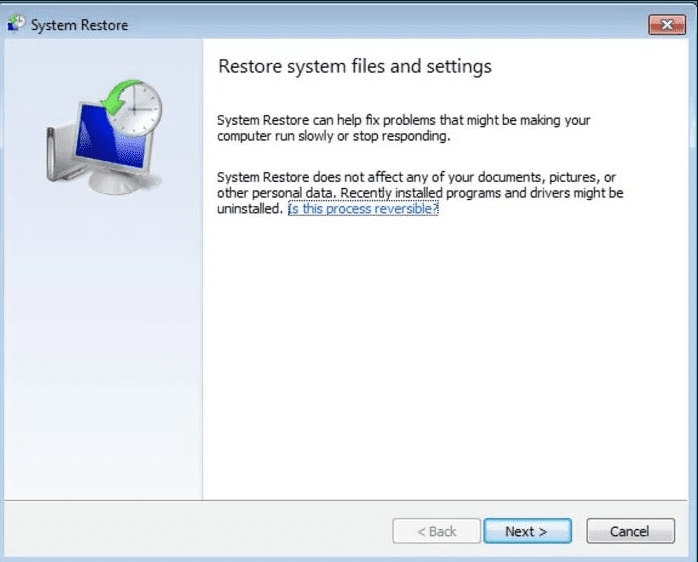

如果您无法在“带网络连接的安全模式”下启动电脑,请尝试使用“系统还原”。 在“启动”过程中,连续按F8键,直到出现“高级选项”菜单。 从列表中选择“带命令提示符的安全模式”,然后按“Enter”

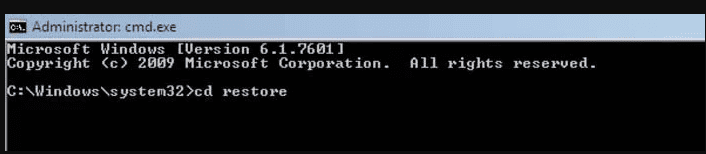

在新打开的命令提示符中,输入“cd restore”,然后按“Enter”。

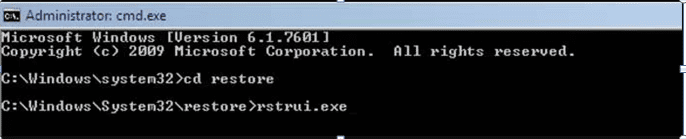

键入:rstrui.exe 并按“ENTER”

在新窗口中单击“下一步”

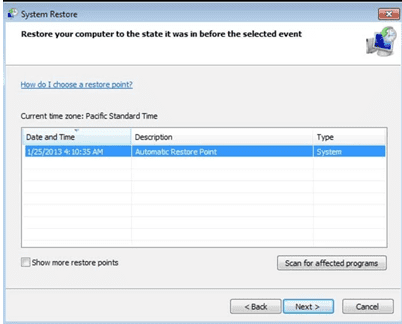

选择任何“还原点”,然后单击“下一步”。 (此步骤会将工作站恢复到 [email protected] Ransomware 渗透到 PC 之前的较早时间和日期。

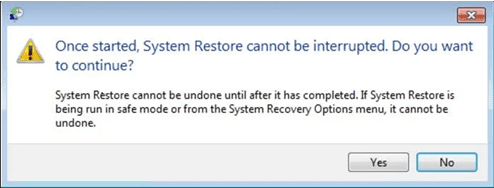

在新打开的窗口中,按“是”。

一旦您的 PC 恢复到之前的日期和时间,请下载推荐的反恶意软件工具并执行深度扫描,以删除留在工作站中的 [email protected] Ransomware 文件。

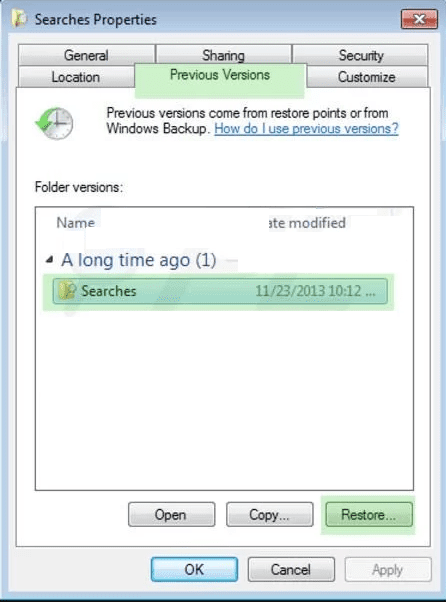

为了通过此勒索软件恢复每个(单独的)文件,请使用“Windows Previous Version”功能。 此方法在工作站启用“系统还原功能”时有效。

重要说明:[email protected] Ransomware 的某些变体还会删除“卷影副本”,因此此功能可能并不总是有效,并且仅适用于特定计算机。

如何恢复单个加密文件:

为了恢复单个文件,右键单击它并转到“属性”。 选择“以前的版本”选项卡。 选择一个“还原点”,然后单击“还原”选项。

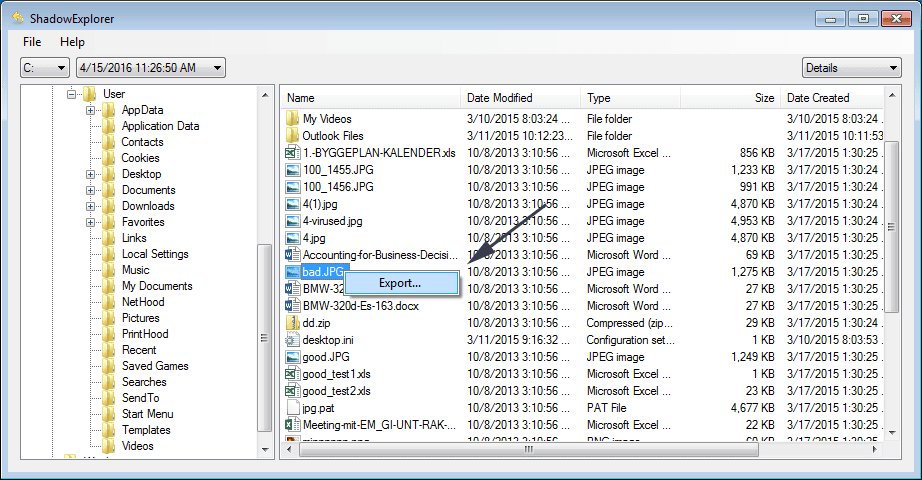

为了访问由 [email protected] Ransomware 加密的文件,您还可以尝试使用“Shadow Explorer”。 要获得有关此应用程序的更多信息,请按此处。

重要提示:数据加密勒索软件非常危险,最好采取预防措施在你的工作站上的步骤。 建议使用功能强大的反恶意软件工具以获得实时保护。 在“SpyHunter”的帮助下,“组策略对象”被植入注册表中,以阻止像 [email protected] Ransomware 这样的有害感染。

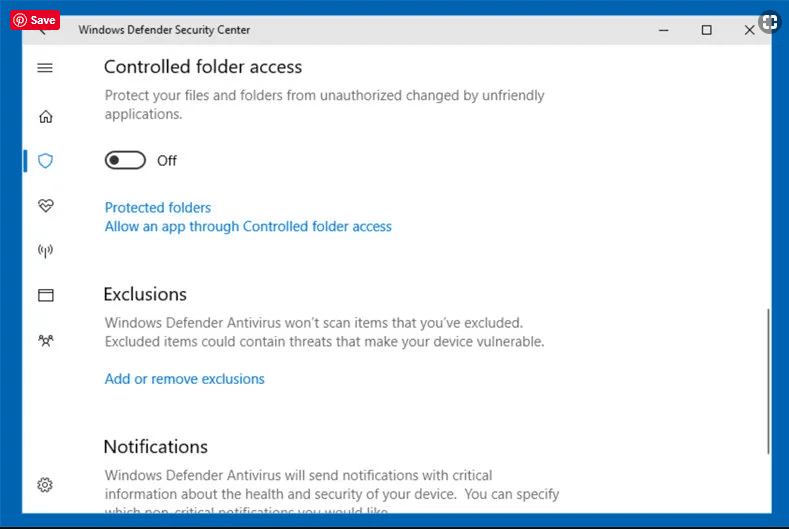

此外,在 Windows 10 中,您将获得一个非常独特的功能,称为“Fall Creators Update”,它提供“受控文件夹访问”功能,以阻止对文件进行任何类型的加密。 借助此功能,默认情况下存储在“文档”、“图片”、“音乐”、“视频”、“收藏夹”和“桌面”文件夹中的任何文件都是安全的。

在您的 PC 中安装此“Windows 10 Fall Creators Update”非常重要,以保护您的重要文件和数据免受勒索软件加密。 有关如何获取此更新和添加额外保护以防止 ransomware 攻击的更多信息已在此处讨论。

3. 如何恢复被 [email protected] Ransomware加密的文件?

到目前为止,您应该已经了解个人文件在加密后会发生什么,以及如何删除与 [email protected] Ransomware 相关的脚本和有效负载以保护您的个人文件不被损坏或加密。 要取回锁定的文件,前面已经讨论了与“系统还原”和“卷影副本”相关的深入信息。 但是,如果您仍然无法访问加密文件,您可以尝试使用数据恢复工具。

数据恢复工具的使用

此步骤适用于所有已经尝试过上述所有过程但未找到任何解决方案的受害者。 同样重要的是,您可以访问 PC 并可以安装任何软件。 数据恢复工具基于系统扫描和恢复算法工作。 它搜索系统分区,以找到被恶意软件删除、损坏或损坏的原始文件。 请记住,您不得重新安装 Windows 操作系统,否则“以前”的副本将被永久删除。 您必须首先清洁工作站并移除 [email protected] Ransomware 感染。 保持锁定的文件不变,然后按照下面提到的步骤操作。

第步1:点击下方的“下载”按钮,在工作站中下载软件。

第 步2:通过单击下载的文件来执行安装程序。

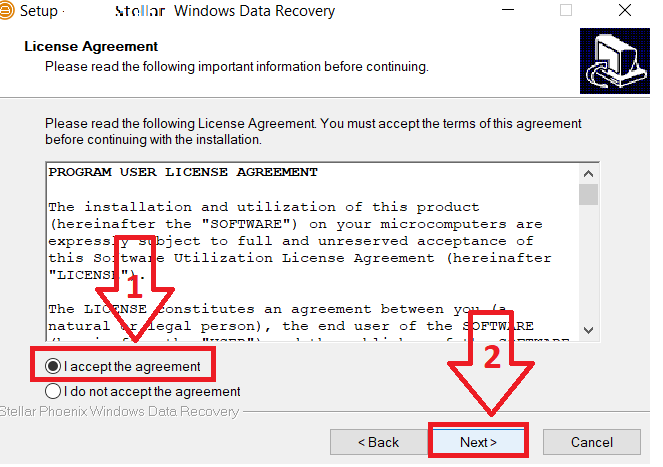

第 步3:屏幕上出现许可协议页面。 单击“接受”以同意其条款和使用。 按照屏幕上的说明进行操作,然后单击“完成”按钮。

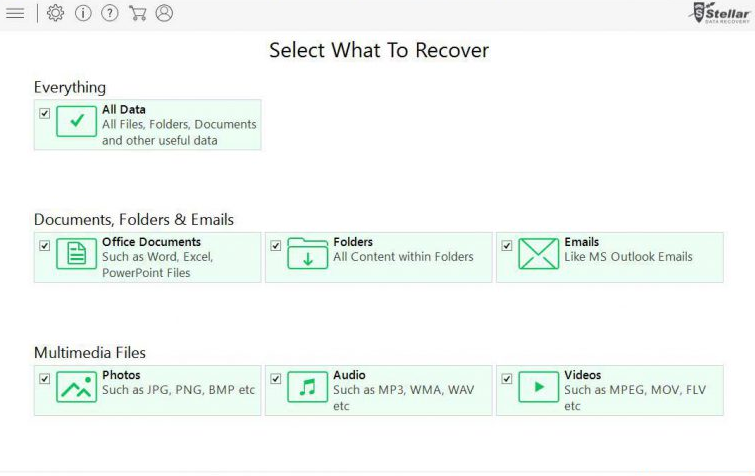

第 步4:安装完成后,程序会自动执行。 在新打开的界面中,选择需要恢复的文件类型,点击“下一步”。

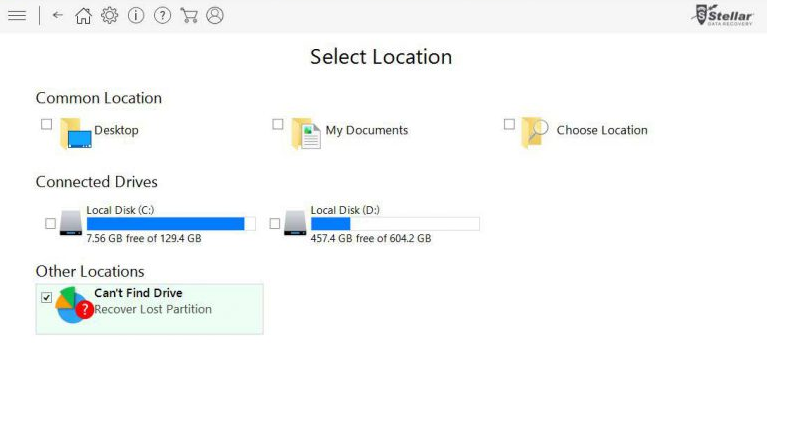

第 步5 :您可以选择要运行软件的“驱动器”并执行恢复过程。 接下来是单击“扫描”按钮。

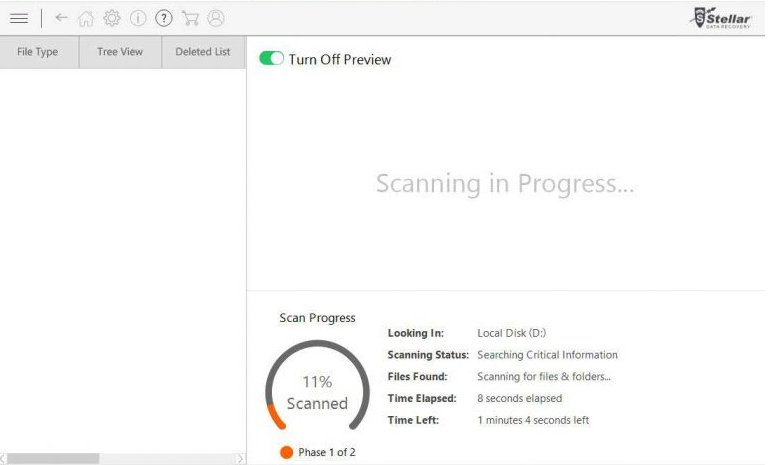

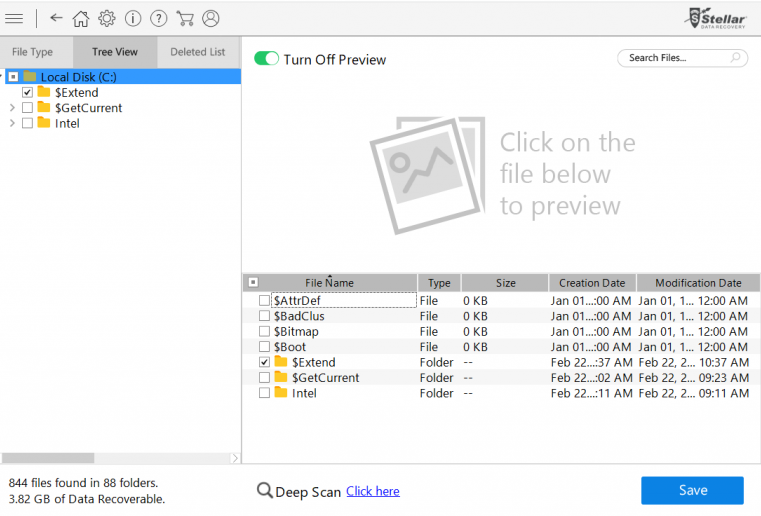

第 步6 :根据您选择扫描的驱动器,恢复过程开始。 整个过程可能需要一些时间,具体取决于所选驱动器的容量和文件数量。 该过程完成后,屏幕上会出现一个数据浏览器,其中包含要恢复的数据的预览。 选择要还原的文件。

第 步7 。 接下来是找到要保存恢复文件的位置。

如何避免 [email protected] Ransomware 攻击?

尽管没有任何安全措施可以保证完全抵御恶意软件,但您可以采取某些预防措施来防止勒索软件感染您的设备。 安装免费软件时要保持警惕,并仔细阅读安装程序的附加优惠。

用户在打开来自未知发件人的电子邮件或任何看似可疑或异常的邮件时应谨慎。 如果发件人或地址不熟悉,或者内容与您期望的无关,最好不要打开邮件。 你不太可能在你没有参加的比赛中获奖,所以要警惕任何声称你赢了东西的电子邮件。 如果电子邮件主题似乎与您预期的内容相关,请务必彻底检查邮件的各个方面。 骗子经常犯错,因此仔细检查电子邮件的内容可以帮助您识别任何欺诈活动。 请记住,最好谨慎行事,避免打开看似可疑的电子邮件或信件。

使所有软件和安全程序保持最新状态以防止勒索软件可以利用的漏洞也很重要。 使用破解或未知程序是基于特洛伊木马的勒索软件攻击的重大风险。 网络罪犯经常分发伪装成合法软件的特洛伊木马,例如补丁或许可证检查。 然而,区分可信软件和恶意特洛伊木马是一项挑战,因为某些特洛伊木马甚至可能具有用户寻求的功能。

为了减轻这种风险,至关重要的是避免完全使用不受信任的程序,并且只从信誉良好的来源下载软件。 在下载任何程序之前,用户应该彻底研究它并阅读来自可信来源的评论。 还建议咨询反恶意软件留言板,以收集有关可能引起怀疑的任何软件的更多信息。 最后,抵御基于特洛伊木马的勒索软件攻击的最佳防御措施是谨慎行事,避免从不受信任的来源下载软件。

针对个人和组织攻击的更多预防措施

如果您的 PC 感染了 Dharma 等高度危险的勒索软件家族,则可能会对工作站造成大量攻击。 尽管如此,仍然建议采取一些额外的预防措施。 首先,使用包含多重身份验证的虚拟专用网络 (VPN) 修补和保护远程桌面协议 (RDP) 服务器至关重要。 这将有助于防止未经授权的访问和潜在的违规行为。

对于组织来说,对网络钓鱼企图保持警惕也很重要,尤其是在他们适应远程工作环境时。 随着越来越多的员工在家工作,网络钓鱼攻击的风险增加,适当的培训和教育可以帮助降低这种风险。

此外,企业必须注意出于商业目的授予服务提供商和第三方的访问权限。 如果管理不当,这些实体可能会构成安全威胁,公司必须实施严格的安全协议和程序来保护敏感数据和信息。 通过实施这些措施,组织可以更好地保护自己免受勒索软件和其他潜在的安全威胁。

一些相关的常见问题解答

如何打开 [email protected] Ransomware 加密的文件? 我可以自己访问吗?

除非首先使用解密密钥解密,否则无法访问被勒索软件锁定的文件。

我该怎么做才能访问锁定的文件?

如果您有备份文件,请使用它并且不要担心已加密的文件,因为您可以从备份中使用它。 但是请记住,为了在同一台 PC 上使用备份文件,您首先必须完全删除勒索软件感染,否则备份文件也会被加密。 为了删除勒索马勒,建议使用强大的反恶意软件工具。

如果备份不可用,您可以尝试“还原点”将系统回滚到 PC 免受勒索软件攻击的位置。 如果这些选项不起作用,那么您可以使用任何强大的数据恢复工具试试运气。

此外,加密文件很可能仍在您身边,因此您可以检查所有可能的位置,例如发送或接收的电子邮件,联系您的朋友、家人以获取图像、视频等文件,这些文件可能会更早地共享 . 检查您的云存储和社交媒体平台,旧设备包括笔记本电脑、PC、手机等。

我应该支付赎金以获得解密密钥吗?

永远不建议支付赎金,因为即使支付了赎金也无法保证从网络罪犯那里收到正确的解密密钥。 网络罪犯的身份通常是匿名的,因此您以后什么也做不了。

我在哪里可以报告有关勒索木马攻击的信息?

每个国家/地区都有网络安全机构,您可以在其中报告有关勒索软件攻击的信息。 各个当局的链接如下。 您可以根据您所在的国家/地区访问该链接并报告有关攻击的信息。

- USA– Internet Crime Complaint Centre IC3 or On Guard Online;

- In Canada- Canadian Anti-Fraud Centre;

- United Kingdom– Action Fraud

- Australia – Australian High Tech Crime Center

- In Ireland- An Garda Síochána

- Greece – Cyber Crime Unit (Hellenic Police)

- New Zealand- Consumer Affairs Scams

- Spain– Policía Nacional

- Poland– Policja

- Portugal– Polícia Judiciária

- France– Ministère de l’Intérieur

- Germany– Polizei

- Italy– Polizia di Stato

- The Netherlands– Politie

- India – CyberCrime Investigation Cell

Antivirus 能否抵御勒索软件?

强大的防病毒软件可以保护、检测和删除勒索软件。 使用安全应用程序以实时保护免受勒索软件攻击始终是一个好习惯。 此外,遵循良好的网络安全实践同样重要。