微软和合作伙伴拆除危险的Necurs机器人

Necurs僵尸网络是网络罪犯用来分发垃圾邮件并用恶意软件感染计算机设备的最大僵尸网络,现在,Microsoft及其来自35个不同国家的代表已完全将其删除。

持续性技术和法律运作八年的最后一步发生在2020年3月5日,当时该公司获得了美国纽约东区地方法院的许可,以控制Necurs僵尸网络的基础设施:

“通过这项法律行动,以及通过涉及全球公私合作伙伴关系的合作努力,微软正在领导各种活动,这些活动将防止Necurs背后的罪犯注册新的域以在将来执行攻击。”

Necurs Botnet最早在2012年被发现,据信是由俄罗斯网络犯罪分子编写的。多年来,使用它来分发各种威胁,例如GameOVer Zeus,Locky ZeroAcces和Dridex。在此期间,Necurs影响了超过900万台设备。

僵尸网络是一个感染了恶意软件的网络。网络罪犯对此拥有控制权。他们可以输入命令并从其远程服务器与主机进行通信。服务器由僵尸网络的生成算法(也称为DGA)创建的域托管。该算法会创建随机域,运营商会在几个月前对其进行预注册。如果关闭此组件,则不再支持服务器,从而导致Necurs操作员在网络上发送任何命令-Microsoft及其合作伙伴的确切做法是:

“然后,我们能够准确地预测在未来25个月内将创建超过600万个唯一域。 Microsoft将这些域报告给了他们在世界各地的国家/地区中的相应注册表,因此可以阻止该网站,从而阻止它们成为Necurs基础结构的一部分。通过控制现有网站并抑制注册新网站的能力,我们极大地破坏了僵尸网络。”

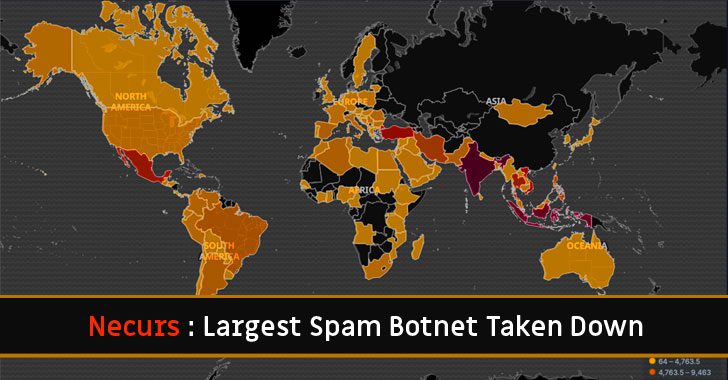

根据微软公司副总裁汤姆·伯尔(Tom Burl)的说法,僵尸网络的受害者已被追踪到世界上几乎每个国家。仅在58天内,每台受感染的设备就向4060万受害者发送了380万封垃圾邮件。像印度,印度尼西亚,土耳其,越南和墨西哥这样的国家是受感染用户数量最多的国家。

僵尸网络也用于招聘目的。恶意行为者将僵尸网络用于多种目的,例如分发勒索软件,加密矿工,RATS,数据窃取器等恶意软件,发起DoS攻击以破坏域的运行以及窃取诸如登录名和密码以及与银行相关的机密数据信息。