RobbinHood Ransomware利用技嘉驱动程序漏洞阻止安全产品

网络犯罪分子在RobbinHood勒索软件背后使用的新技术

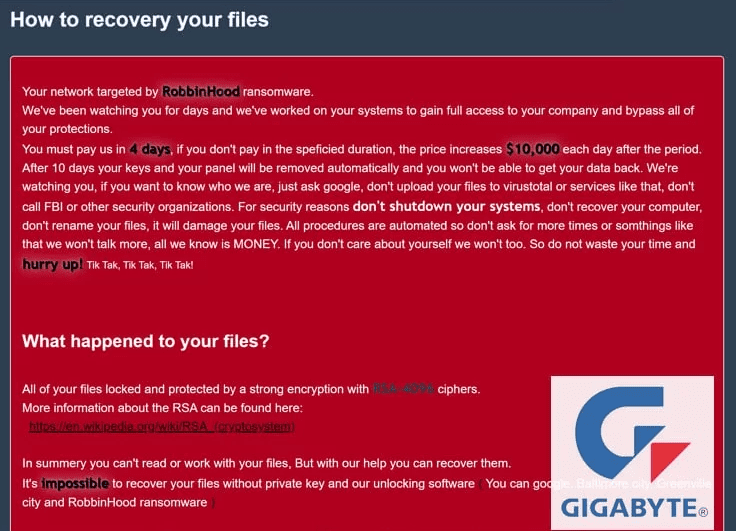

据报道,网络安全研究人员发现了勒索软件类别中的新威胁,即RobbinHood Ransomware,它设计了新颖独特的方法来通过中断对目标计算机的文件进行加密。该Ransowmare病毒能够绕过防病毒检测,因此可以锁定/加密计算机硬盘驱动器中存储的所有文件。有趣的是,安全专家发现了两次攻击。让我们详细了解这两种攻击。

RobbinHood Ransomware安装易受攻击的技嘉驱动程序:漏洞使黑客能够禁用安全产品

安全研究人员和专家解释说,此攻击背后的网络犯罪分子团伙可以进行单独的攻击,包括在目标计算机上安装易受攻击的技嘉驱动程序以及主要勒索软件负载。安装驱动程序的主要目的是允许网络犯罪分子阻止计算机中运行的安全产品,以便RobbinHood Ransomware可以加密文件而不会受到任何干扰。 RobbinHood Ransomware的开发人员会在有针对性的来源或其计算机上进行阻止防病毒软件和加密文件的攻击。

它与Sodinokibi或Ryuk Ransomware相似,因为它主要针对大型组织,即通常被视为高价值目标的公司或政府公司。当我们谈论RobbinHood Ransomware使用的新技术时,它是分几个步骤进行的,首先是黑客获得了进入目标网络的最初立足点,然后遵循了执行加密工具的技术。

最初,RobbinHood Ransomware攻击背后的网络犯罪组织在目标计算机上安装了名称为GDRV.SYS的合法技嘉驱动程序,然后利用特权升级错误或漏洞作为驱动程序上发现的CVE-2018-19320漏洞来获取内核访问权限。完成后,它将使用内核访问来暂时阻止Windows操作系统驱动程序签名的实施。恶意软件程序员安装名称为RBNL.SYS的恶意内核驱动程序,以帮助攻击者禁用或停止Windows操作系统上运行的“防病毒软件”或其他安全产品。最后,将执行RobbinHood Ransomware并开始文件加密。

当我们在2019年9月谈论更新的报告时,其中涉及旨在杀死进程的代码,以便加密可以不受阻碍地发生。根据我们的研究,恶意代码本身针对的是与Microsoft Office应用程序相关的进程,包括MS Word,MS Excel,写字板,Outlook,SQL和VirtualBox,后者是允许运行虚拟机的软件。通过针对SQL和VirtualBox的攻击,网络安全研究人员已经清楚地知道,该恶意软件程序员针对的是企业业务,并有可能加入“大型游戏”勒索软件的行列。

Clop Ransowmare是另一种采用与RobbinHood Ransomware相似的策略的病毒。这是2019年11月的故事,当时Clop Ranosmware的开发人员试图阻止Windows Defender并删除允许黑客对目标计算机中存储的所有类型的文件进行加密的Microsoft Security Essential。

预防和预防RobbinHood Ransomware,Clop Ransomware或其他类似感染的方法

- 限制访问权限;仅向用户帐户和管理员授予他们所需的访问权限

- 进行定期备份,并将其置于离线和离线状态,以使攻击者无法找到它们

- 锁定您的RDP;如果不需要,请关闭它,使用限速,2FA或VPN(如果需要)

- 确保启用了篡改保护–其他勒索软件菌株试图禁用您的端点保护,并且篡改保护旨在防止这种情况发生

- 使用多因素身份验证(MFA)

- 使用通过密码管理器管理的复杂密码

聊天:与我们交谈:发表评论

如果您对“ RobbinHood Ransomware使用新的加密技术:同时针对企业和个人用户”有疑问或建议,请在下面的注释框中写上。