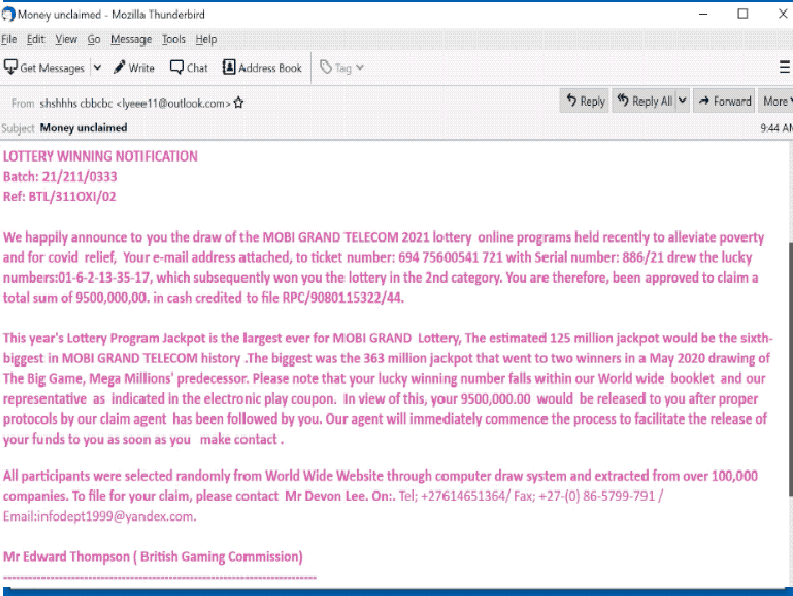

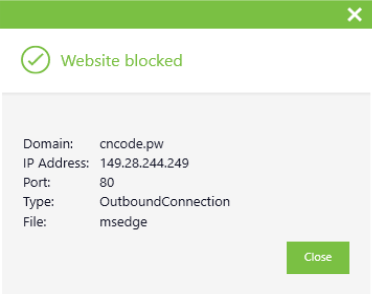

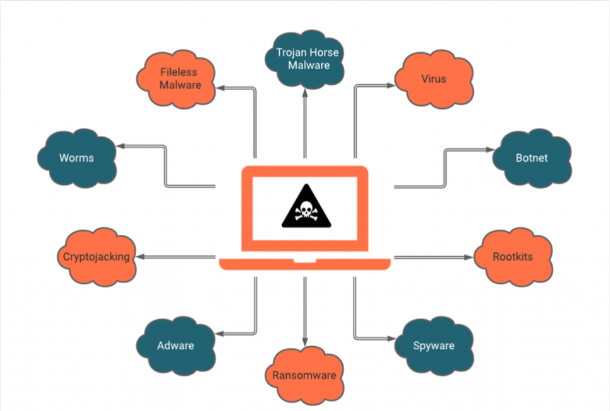

从系统删除Cncode.pw病毒 什么是Cncode.pw? 当系统运行某些可能不需要的应用程序时,您将面对大量站点,这些站点是Web会话期间引起的重定向。此类页面是通过重定向链打开的,即在停在特定网站之前。链中的这些重定向页面通常是不可信和危险的页面。当负责该程序的程序安装在PC上时,Cncode.pw站点始终与恶意代码一起存在于这些访问的站点中。 潜在的有害应用程序会秘密地渗透到系统中,即未经用户同意(通常是免费软件或共享软件下载,并且在某些情况下会导致侵入性广告和虚假更新程序/安装程序导致安装)。这样的应用程序具有各种令人讨厌的功能,例如引起重定向,运行侵入性广告,劫持浏览器并收集私人数据。因此,系统上有害软件的存在对设备完整性以及隐私构成了威胁。 有关Cncode.pw的更多信息 通常,当某些潜在有害的应用程序在系统后台运行时,它们会强制打开各种误导性和恶意页面-访问和/或信任会导致严重的PC感染。在这种情况下,将Cncode.pw注入各种站点时,就不需要用户进行此类交互,然后这些站点本身就能够引起重定向。不需要的应用程序会宣传各种面向销售的页面,欺诈性骗局,受感染的网站和恶意网站。 恶意网页上会显示各种可疑材料,并且/或者会将用户重定向到取决于访问者地理位置的各种可疑站点。欺骗性页面旨在运行各种骗局,以诱使人们提供其关键信息和/或进行虚假付款。恶意/受感染的网站通常旨在将特洛伊木马,勒索软件,加密货币矿工和其他恶意软件下载/安装到受害者的计算机中。 PUA具有令人难以置信的功能,可以通过不同的组合进行操作 与Cncode.pw关联的PUA可以是运行各种侵入性广告并减少Web浏览操作的广告软件。而且,经常触发此类广告以执行旨在隐身下载/安装软件的某些脚本。浏览器劫持者是另一种PUA类型。这种类型的PUA会修改浏览器的主页/新标签页和搜索引擎选项,并限制/拒绝对设置的访问-以宣传通常重定向到Google,Bing,Yahoo的假搜索引擎,以显示包含赞助商广告和链接的结果。 此外,大多数PUA具有危险的数据跟踪功能。这样,他们就可以跟踪用户的浏览会话并收集数据,例如IP地址,搜索查询,查看的页面,访问的URL,ISP,地理位置,所用的操作系统和浏览器的类型等等。这些数据可以共享/出售给第三方/强大的骗子,以用于货币化。综上所述,有害软件的存在会导致系统感染,严重的隐私问题,财务损失,身份盗用/欺诈等。为防止将来发生所有此类情况,强烈建议您立即从系统中删除所有可疑应用程序。 PUA是如何渗透到我的计算机中的? PUA通常是通过其他程序的下载/安装设置来分发的。这种用有害软件或恶意软件打包一个应用程序的虚假营销方法被称为软件捆绑。通过匆忙下载并跳过大多数安装过程,用户会增加意外安装不需要的应用程序的风险。侵入性广告也可能导致PUA的下载/安装。一旦单击,它们将运行某些脚本,这些脚本旨在运行某些脚本以进行隐秘的下载/安装。一些PUA也有其官方网站。 如何防止PUA入侵? 强烈建议您在下载/安装和/或购买软件之前先进行软件研究。此外,仅可使用官方网站和直接链接来下载任何软件。避免使用不可靠的下载渠道,例如p2p网络,免费文件托管站点和第三方下载器/安装程序-因为它们通常会提供欺骗性和/或捆绑的内容。在下载/安装过程中,请阅读所有条款,研究可能的选项,使用“自定义/高级”设置以及从其他应用程序,工具,功能等中退出。此外,请勿点击任何可疑页面上显示的广告。这些广告通常被设计为运行某些脚本,从而导致不必要的下载/安装。 特價 Cncode.pw 可能是令人毛骨悚然的計算機感染,由於其將文件隱藏在計算機上,因此可能一次又一次地恢復其存在。 為了輕鬆清除此惡意軟件,建議您嘗試使用功能強大的Spyhunter反惡意軟件掃描程序,以檢查該程序是否可以幫助您清除此病毒。 下載Spyhunter 5...