攻击者滥用新广告系列的Google Ads来绕过电子邮件过滤器

未知的攻击者带有一个新的网络钓鱼诈骗,滥用Google广告绕过安全的电子邮件网关,从而将目标组织的员工重定向到某些网络钓鱼页面,以窃取其Microsoft帐户。

SEG或安全电子邮件网关旨在使用过滤攻击来阻止垃圾邮件和网络钓鱼邮件,该过滤攻击会在传入电子邮件到达用户邮箱之前对其进行扫描,以查找恶意内容。

他们可能会利用SEG忽略使用Google Ads平台的域名这一事实。这使攻击者可以绕过电子邮件过滤器,将其网络钓鱼邮件传递到目标收件箱。

Cofense网络钓鱼防御者中心(PDC)的研究人员是最早发现该活动的人。根据他们的说法,网络钓鱼邮件是从受感染帐户发送到多个组织的员工的。

潜在的受害者被告知某些政策变更,并被要求接受变更以继续提供服务。点击网络钓鱼邮件中嵌入的接受按钮,将借助Google Ads重定向将其重定向到某些网络钓鱼页面。

这表明,攻击者很可能会为Google广告付费,然后使用广告的URL将目标重定向到页面,从而窃取Office 365帐户,从而确保网络钓鱼邮件能够到达目标。

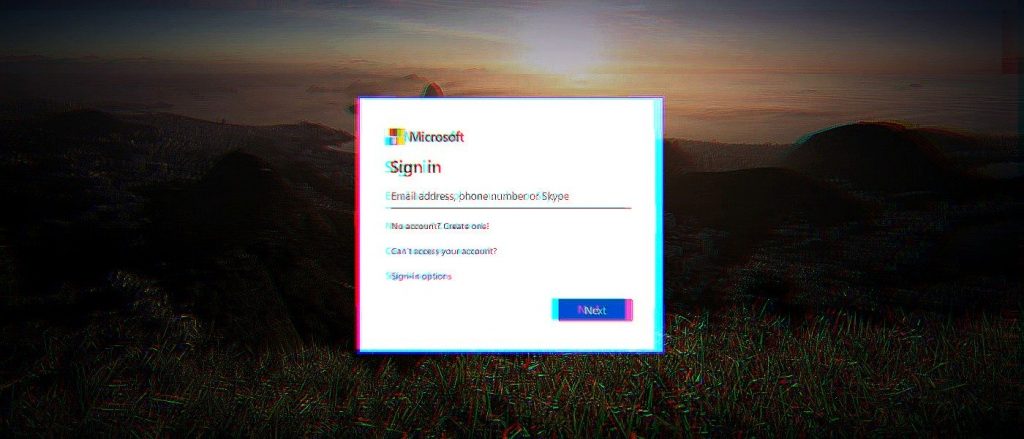

仿冒网站页面模仿合法的Microsoft页面,带有Microsoft徽标和目标公司的徽标。首先向目标发送来自Microsoft的克隆隐私策略页面,然后将其发送到模仿受害者公司品牌的Office 365登录页面的最终网络钓鱼页面。

当他们输入凭据,然后单击“下一步”按钮时,他们的帐户信息将自动发送给诈骗者。将会收到文字“我们已更新条款”。在最后阶段,陷入骗局的员工将被发送到Microsoft服务协议页面。

最近的美国银行网络钓鱼活动就是一个例子,这些网络钓鱼采用多种策略来确保其网络钓鱼邮件有较高的机会规避目标用户的电子邮件保护过滤器。在此活动中,诈骗者使用SendGrid成功地通过SPF,DKIM和DMARC真实检查,从而发送了带有正文内容的电子邮件,其中没有正文到恶意外观域的链接。较早的广告系列使用QR码和WeTransfer文件共享通知来绕过安全过滤器。

还发现攻击者滥用了Google,Docs,Google Drive和Microsoft SharePoint作为钓鱼攻击活动的一部分,以躲避SEG,目的是窃取凭据。他们可以将骗局用于其他目的,例如恶意软件分发和财务数据渗漏。