Use este comando do PowerShell para verificar os servidores Exchange para hacks ProxyLogon

A Microsoft lançou um script PowerShell para verificar automaticamente se um servidor foi hackeado com as vulnerabilidades ProxyLogon divulgadas recentemente.

As quatro vulnerabilidades de dia zero CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 e CVE-2021-27065 são chamadas de vulnerabilidades ProxyLogon. A exploração dessas vulnerabilidades permite que os invasores executem a execução remota de código em servidores Microsoft Exchange utilizando o Outlook na web (OWA).

Como parte do ataque, certos shells da web são instalados para permitir que os invasores controlem o servidor e acessem a conexão com a Internet.

A Microsoft corrigiu essas vulnerabilidades em 2 de março. Durante a divulgação, foi fornecida uma lista de comandos que os administradores do Exchange usam para verificar se o servidor foi hackeado.

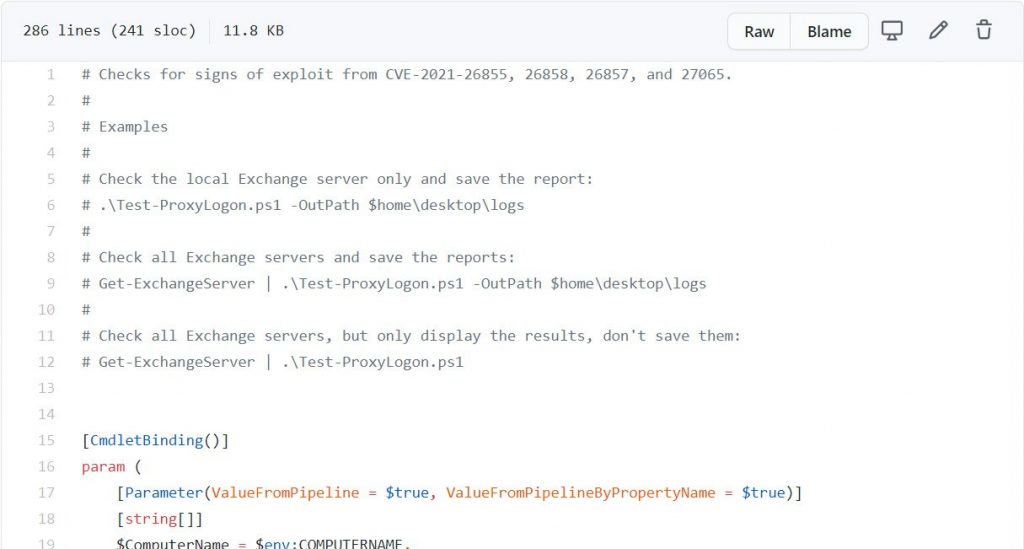

Anteriormente, os comandos precisavam ser executados manualmente. Com o lançamento do script PowerSheel [Test-ProxyLogon.ps1] ontem, essas tarefas do administrador agora serão automáticas.

A Microsoft fornece instruções sobre como usar o script do PowerShell. Para verificar todos os servidores Exchange em sua organização e salvar os logs na área de trabalho, digite o seguinte comando no Shell do Gerenciador do Exchange:

Get-ExchangeServer | . \ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

Use o comando abaixo se quiser apenas verificar o servidor local e salvar os logs:

. \ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

Para apenas testar o servidor local e não quiser salvar o resultado, digite o seguinte comando:

. \ Test-ProxyLogon.ps1

A CISA disse em um novo comunicado: “A CISA está ciente da ampla exploração doméstica e internacional dessas vulnerabilidades e recomenda fortemente que as organizações executem o script Test-ProxyLogon.ps1 – assim que possível – para ajudar a determinar se seus sistemas estão comprometidos.”