Trojan Nworm TrickBot para o módulo silencioso de disseminação de malware

O Trojan bancário trickbot criou um novo módulo de malware que ataca secretamente os controladores de domínio do Windows sem nenhuma detecção. No passado, vimos muitos novos módulos sendo adicionados ao malware do Trickbot e ele está constantemente recebendo novos módulos adicionais e, portanto, ele pode executar secretamente vários tipos de atividades maliciosas. O Trickbot Trojan pode roubar cookies, bancos de dados de serviços de diretório ativo, SSHKeys abertas, credenciais PuTTY e muito mais. Os cibercriminosos fazem parceria com o TrickBot para obter acesso secreto à rede alvo para ataques de ransomware.

O que é Nworm

De acordo com o relatório da Palo Alto Unit 42, o trickbot lançou uma nova versão do módulo de disseminação de rede, chamada “nworm”, e pode evitar a detecção porque ataca o controlador de domínio do Windows. Após a instalação bem-sucedida, esse truque faz uma análise rápida do ambiente em execução e baixa secretamente vários módulos no backdoor para executar atividades maliciosas predefinidas. Ele infecta o PC e a rede.

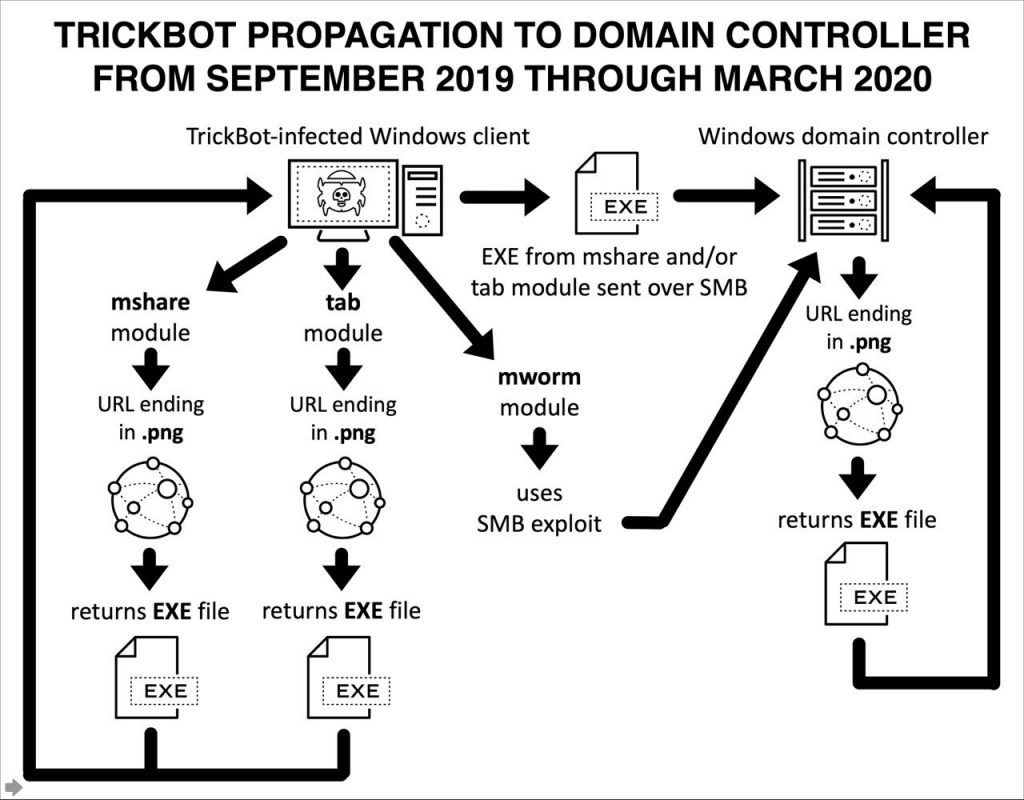

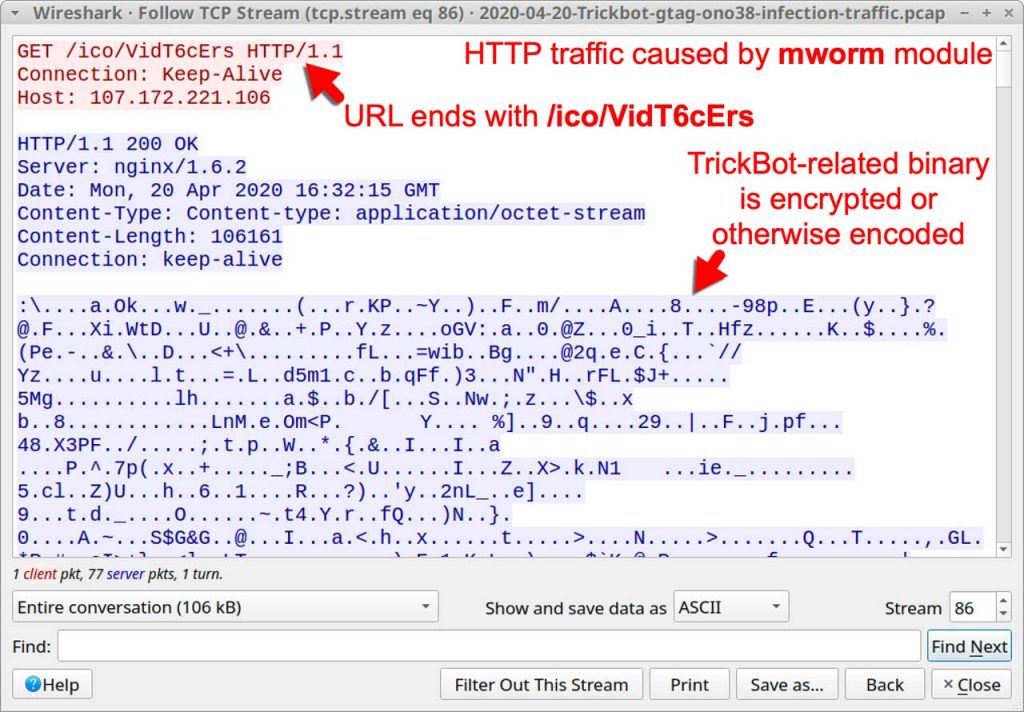

No passado, vimos como o trickbot baixou com êxito módulos como “mworm” e “mshare” no ambiente “Windows Active Directory” e infectou controladores de domínio vulneráveis. O módulo explora as vulnerabilidades SMB para atacar o controlador de domínio.

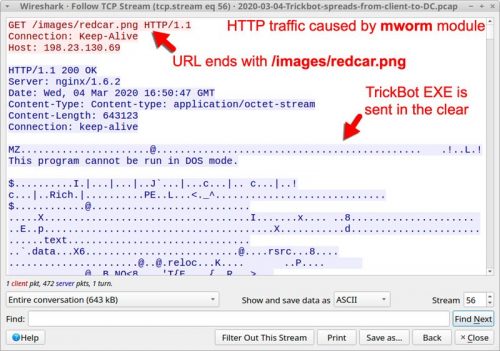

O Mworm está sendo usado pelo Trickbot a partir de setembro de 2019 e transfere o executável do Trickbot de forma não criptografada para o controlador de domínio vulnerável alvo.

Fluxo de ataque até março de 2020

Como o executável do malware não é criptografado, o aplicativo de segurança presente no controlador de domínio pode detectá-lo e removê-lo após ser copiado.

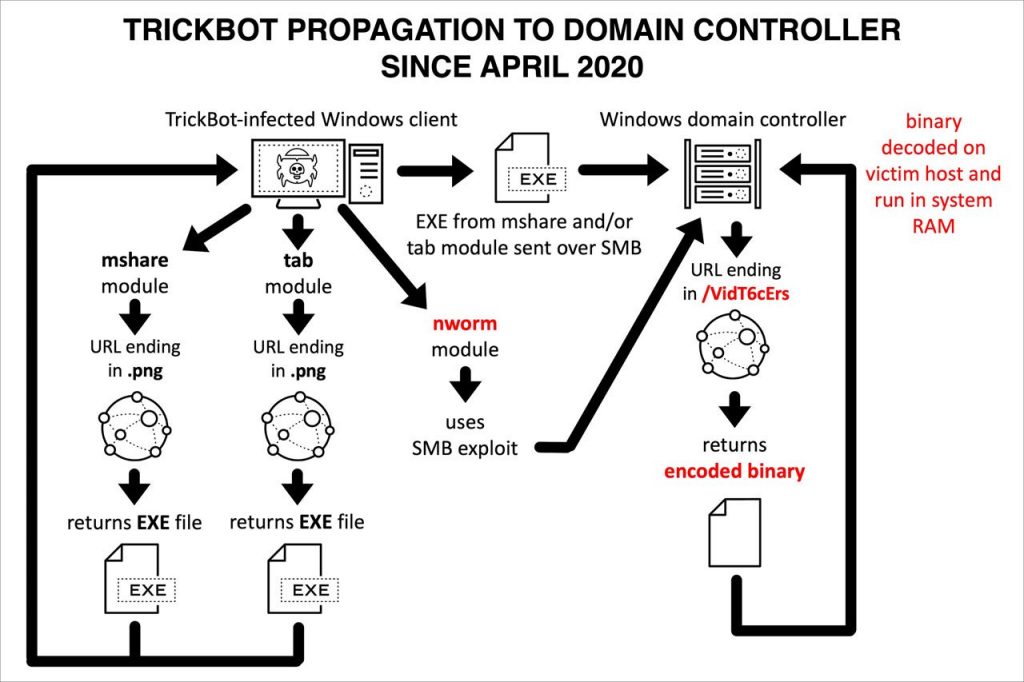

Assim, o desenvolvedor introduziu um novo módulo atualizado em abril de 2020, chamado “Nworm”, que é muito difícil de ser detectado.

Fluxo de ataque desde abril de 2020

O novo “nworm” criptografa o executável do Trickbot, portanto, é muito difícil para os aplicativos de segurança detectá-lo. Além disso, a infecção é iniciada no controlador de domínio na memória. Este é um método muito eficaz para invadir o TrickBot no controlador de domínio sem ser detectado.

No passo adiante para melhorar a furtividade, o Trickbot não será iniciado novamente se o PC for reiniciado. No entanto, é muito raro que os controladores de domínio sejam reiniciados. Geralmente, o malware obtém tempo suficiente para executar e concluir as tarefas prejudiciais.