RobbinHood Ransomware explora bug Gigabyte Driver para bloquear produtos de segurança

Nova técnica usada pelo grupo de criminosos cibernéticos por trás do RobbinHood Ransomware

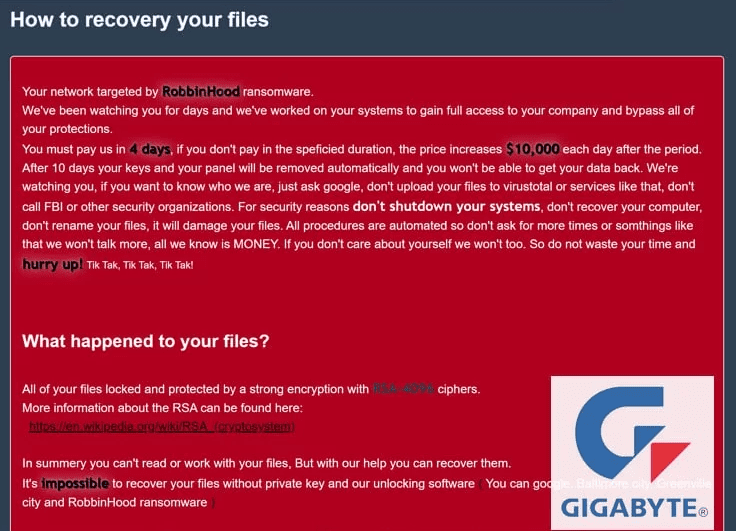

De acordo com o relatório, os pesquisadores de segurança cibernética descobriram novas ameaças na categoria ransomware, ou seja, o RobbinHood Ransomware, projetado com um método novo e exclusivo para criptografar arquivos do computador alvo com interrupção. Este vírus Ransowmare é capaz de ignorar a detecção de antivírus para que possa bloquear / criptografar todos os arquivos armazenados nos discos rígidos do computador. Curiosamente, especialistas em segurança descobriram dois ataques. Vamos dar uma olhada nos dois ataques em detalhes.

RobbinHood Ransomware instala o vulnerável Driver Gigabyte: Vulnerabilidade permite que o hacker desative produtos de segurança

Pesquisadores e especialistas em segurança explicaram que o grupo de criminosos cibernéticos por trás desse ataque atua para separar ataques, incluindo a instalação do Gigabyte Driver vulnerável no computador de destino, juntamente com a carga útil principal do ransomware. O principal objetivo da instalação dos drivers é permitir que os cibercriminosos bloqueiem os produtos de segurança em execução no computador para que o RobbinHood Ransomware possa criptografar arquivos sem interrupção. Os ataques que bloqueiam o software antivírus e os arquivos criptografados são realizados pelos desenvolvedores do RobbinHood Ransomware em origens direcionadas ou em seus computadores.

É semelhante ao Sodinokibi ou ao Ryuk Ransomware, pois tem como alvo principal as grandes organizações, pois são empresas ou empresas governamentais que são frequentemente vistas como alvos de alto valor. Quando falamos sobre a nova técnica usada pelo RobbinHood Ransomware, ela é executada em várias etapas, começando com os hackers conquistando a posição inicial na rede de destino e seguindo as técnicas para executar ferramentas de criptografia.

Inicialmente, o grupo de criminosos cibernéticos por trás do ataque do RobbinHood Ransomware instala o driver Gigabyte legítimo com o nome GDRV.SYS na máquina de destino e explora o bug ou a vulnerabilidade de escalonamento de privilégios como CVE-2018-19320 Vulnerabilidade encontrada no driver para obter acesso ao kernel. Uma vez feito, ele usa o acesso ao Kernel para bloquear temporariamente a imposição da assinatura do driver do sistema operacional Windows. O programador de malware instala o driver Kernel mal-intencionado com o nome RBNL.SYS que ajuda o invasor a desativar ou parar o “software antivírus” ou outros produtos de segurança em execução no sistema operacional Windows. Finalmente, o RobbinHood Ransomware é executado e a criptografia de arquivos é iniciada.

Quando falamos sobre o relatório atualizado em setembro de 2019, envolve a inclusão de código projetado para eliminar processos, para que a criptografia possa ocorrer sem impedimentos. Conforme nossa pesquisa, os códigos maliciosos direcionavam os processos associados ao aplicativo Microsoft Office, incluindo MS Word, MS Excel, WordPad, Outlook, SQL e VirtualBox, que é um software que permite o funcionamento de máquinas virtuais. Tornou-se claro para os pesquisadores de segurança cibernética, segmentando o SQL e o VirtualBox, que os programadores de malware visam os negócios e, potencialmente, procuram ingressar nas fileiras de tipos de ransomware de “grande jogo”.

Clop Ransowmare é outra linhagem que adotou táticas semelhantes às do RobbinHood Ransomware. Foi a história de novembro de 2019, quando os desenvolvedores do Clop Ranosmware tentaram bloquear o defensor do Windows e remover o Microsoft security Essential que permitia ao hacker criptografar todos os tipos de arquivos armazenados no computador de destino.

Métodos de prevenção e precaução contra RobbinHood Ransomware, Clop Ransomware ou outra infecção semelhante

- Limitar direitos de acesso; conceder às contas de usuários e administradores apenas os direitos de acesso necessários

- Faça backups regulares e mantenha-os fora e fora do local onde os invasores não os encontram

- Bloqueie seu RDP; desligue-o se não precisar, use limite de taxa, 2FA ou uma VPN se precisar

- Verifique se a proteção contra adulteração está ativada – outras linhagens de ransomware tentam desativar sua proteção de terminal e a proteção contra adulteração foi projetada para impedir que isso aconteça

- Use autenticação multifator (MFA)

- Use senhas complexas, gerenciadas através de um gerenciador de senhas

Vamos conversar: fale conosco: escreva comentários

Se você tiver dúvidas ou sugestões sobre “O RobbinHood Ransomware usa uma nova técnica de criptografia: direcionando usuários corporativos e usuários individuais”, escreva na caixa de comentários fornecida abaixo.