Os operadores PwndLocker o renomearão como ProLock após a detecção de falha

O ransomware PwndLocker foi descoberto no início deste mês. Ele tinha como alvo as redes corporativas e exige um resgate que varia entre US $ 175.000 e US $ 660.000, dependendo do tamanho da rede.

Logo após a detecção, Michael Gillespie, da ID Ransomware, e Fabrian Wosar, da Emsisoft, descobriram bugs no malware, o que lhes permitiu criar uma ferramenta de descriptografia. Assim, as vítimas poderiam acessar os arquivos novamente sem pagar o resgate.

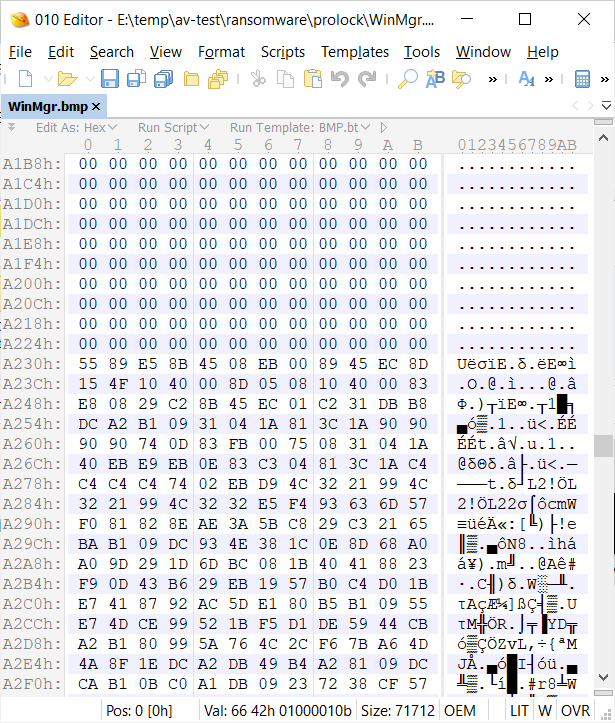

Devido a essa falha, os desenvolvedores renomearam o ransomware como o nome ProLock Ransomware. PeterM, pesquisador da Sophos, disse que esse novo ransomware é distribuído usando um arquivo de imagem BMP armazenado em C: \ ProgrmData com o nome WinMgr.bmp. Nesta imagem, o executável do ransomware está incorporado.

O arquivo BMP possui alguns pontos no canto superior direito, visualizados através do editor hexadecimal, que incluem dados binários incorporados. Um script do PowerShell se parece com os dados binários e os injeta na memória.

Não está claro de onde o malware obteve acesso ao dispositivo. No entanto, suspeita-se que ele possa obter acesso através dos Serviços de Área de Trabalho Remota expostos. “Eles tinham como alvo um punhado de servidores. Ainda não sei como eles entraram, mas eu posso ver algumas ferramentas keygens e de cracking na rede, provavelmente acabam sendo um RDP exposto :-)”, disse Peter, em um Tweet.

Parece que não há alterações no método de criptografia. O ProLock usa o mesmo método usado pelo PwndLocker. Quando iniciado, ele limpa as Cópias de sombra no dispositivo para fortalecer a recuperação dos arquivos.

vssadmin.exe excluir sombras / tudo / silencioso

O vssadmin.exe redimensiona o armazenamento de sombra / para = D: / on = D: / maxsize = 401MB

vssadmin.exe redimensionar shadowstorage / para = D: / on = D: / maxsize = ilimitado

Em seguida, criptografa os arquivos no dispositivo. Ele tem como alvo os arquivos com as extensões: .exe, .dll, .lnk, .ico, .ini, .msi, .chm, .sys, .hlf, .lng, .inf, .ttf, .cmd, .bat, .vhd, .bac, .bak, .wbc, .bkf, .set, .win, .dsk. Após serem criptografados, esses arquivos recebem uma nova extensão. O ProLock usa a extensão .ProLock no nome de um arquivo criptografado. Por exemplo, um arquivo 1.doc se torna 1.doc.ProLock.

Após concluir o processo de criptografia, o ransomware cria uma nota de resgate em um arquivo chamado [COMO RECUPERAR ARQUIVOS] .TXT que contém instruções sobre como conectar-se a um Tor para obter informações de pagamento. Aqui está o texto completo fornecido nesta nota:

Seus arquivos foram criptografados pelo ProLock Ransomware usando o algoritmo RSA-2048.

[.: Nada pessoal, apenas negócios :.]

Ninguém pode ajudá-lo a restaurar arquivos sem a nossa ferramenta especial de descriptografia.

Para recuperar seus arquivos, você deve pagar a taxa de descriptografia no BTC.

O preço final depende da rapidez com que você nos escreve.

- Faça o download do navegador TOR: https://www.torproject.org/

- Instale o navegador TOR.

- Abra o navegador TOR.

- Abra nosso site no navegador TOR: msaoyrayohnp32tcgwcanhjouetb5k54aekgnwg7dcvtgtecpumrxpqd.onion

- Entre usando seu ID xxx

*** Se você tiver algum problema ao conectar ou usar a rede TOR:

entre em contato com nosso suporte pelo e-mail [email protected].

[Você receberá instruções e preços dentro]

As chaves de descriptografia serão armazenadas por 1 mês.

Também coletamos seus dados confidenciais.

Compartilharíamos caso você se recuse a pagar.

A descriptografia usando software de terceiros é impossível.

Tentativas de descriptografar arquivos resultam na perda de seus dados.

Infelizmente, os desenvolvedores de ransomware corrigiram com êxito sua falha que tornou possível a descriptografia gratuitamente. As vítimas não precisarão recuperar os arquivos usando backups ou reconstruí-los.