Os invasores abusam do Google Ads com uma nova campanha para ignorar os filtros de e-mail

Os invasores desconhecidos vêm com um novo esquema de phishing, abusando dos anúncios do Google para burlar o gateway de e-mail seguro, a fim de redirecionar os funcionários da organização alvo para algumas páginas de phishing, a fim de roubar suas contas da Microsoft.

Os SEGs ou Gateways de e-mail seguro foram projetados para bloquear mensagens de spam e phishing usando ataques de filtragem que examinam os e-mails recebidos em busca de conteúdo malicioso antes que eles cheguem às caixas de correio dos usuários.

É provável que eles estejam aproveitando o fato de os domínios usados na plataforma do Google Ads serem negligenciados pelos SEGs. Isso permite que os atacantes entreguem suas mensagens de phishing nas caixas de entrada segmentadas, ignorando os filtros de email.

Os pesquisadores do Cofense Phishing Defender Center (PDC) foram os primeiros a identificar a campanha. Segundo eles, as mensagens de phishing foram enviadas a funcionários de várias organizações a partir de contas comprometidas.

As vítimas em potencial são informadas de algumas mudanças na política e são solicitadas a aceitar as mudanças para continuar com os serviços. Clicar no botão de aceitação incorporado às mensagens de phishing as redirecionará para algumas páginas de phishing com a ajuda do redirecionamento do Google Ads.

Isso sugere que os invasores provavelmente estão pagando por um anúncio do Google e, em seguida, usam o URL do anúncio para redirecionar os destinos para as páginas, a fim de roubar contas do Office 365, garantindo assim que as mensagens de phishing cheguem aos destinos.

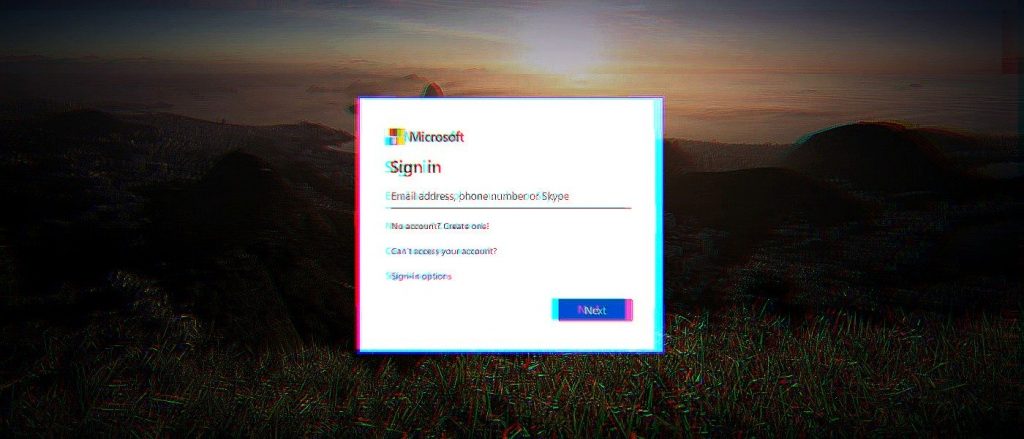

As páginas de phishing imitam a página legítima da Microsoft, com um logotipo da Microsoft e o logotipo da empresa dos destinos. Os destinos recebem primeiro uma página de política de privacidade de clone da Microsoft e, em seguida, para a página final de phishing que imita as páginas de logon do Office 365 com a marca da empresa das vítimas.

Quando eles inserem as credenciais e, em seguida, clicam no botão Avançar, as informações da conta serão enviadas automaticamente para os golpistas. Ele receberá o texto “Atualizamos nossos termos”. Na fase final, os funcionários que se enquadram na fraude serão enviados para a página Contrato de Serviço da Microsoft.

A recente campanha de phishing do Bank of America é um exemplo de que os phishing têm uma ampla variedade de táticas para garantir que suas mensagens de phishing tenham uma chance maior de burlar os filtros de proteção de e-mail de seus alvos. Nesta campanha, os golpistas enviaram emails com o conteúdo do corpo livre de links para domínios com aparência maliciosa, usando o SendGrid para passar com êxito nas verificações autênticas de SPF, DKIM e DMARC. As campanhas mais antigas usavam códigos QR e notificações de compartilhamento de arquivos WeTransfer para ignorar os filtros de segurança.

Os atacantes também foram vistos abusando do Google, Docs, Google Drive e Microsoft SharePoint como parte de campanhas de phishing para evitar SEGs com o objetivo de roubar credenciais. Eles podem usar o golpe para outros fins, como distribuição de malware e ex-filtragem de dados financeiros.