O Ryuk ransomware usa o Wake-on-Lan para infectar o computador na rede

Um analista de malware descobriu que o Ryuk Ransomware usa o recurso Wake-on-Lan que permite desligar dispositivos em uma rede comprometida e criptografar os arquivos neles.

O Wake-on-Lan é um hardware que permite que os administradores ativem dispositivos desligados enviando pacotes de rede especiais para ele. Esse recurso é útil para aqueles que precisavam executar tarefas agendadas e atualizações no computador quando desligado.

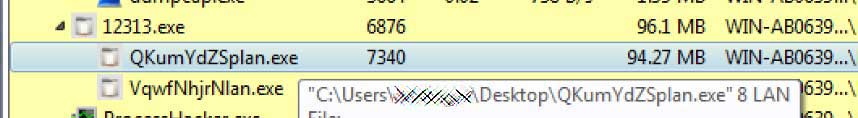

De acordo com uma análise recente do Ryuk Ransomware feita por Vitali Kremez, chefe do SentinelLabs, o malware gerará subprocessos com o argumento “8 LAN” quando for executado.

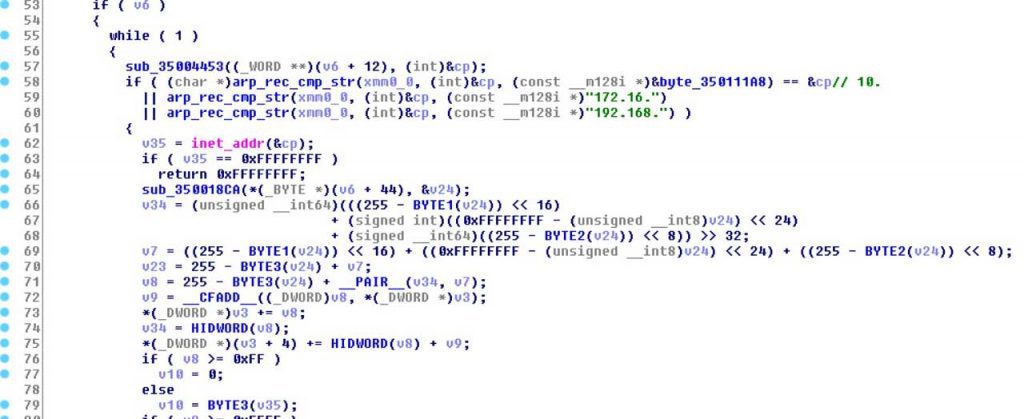

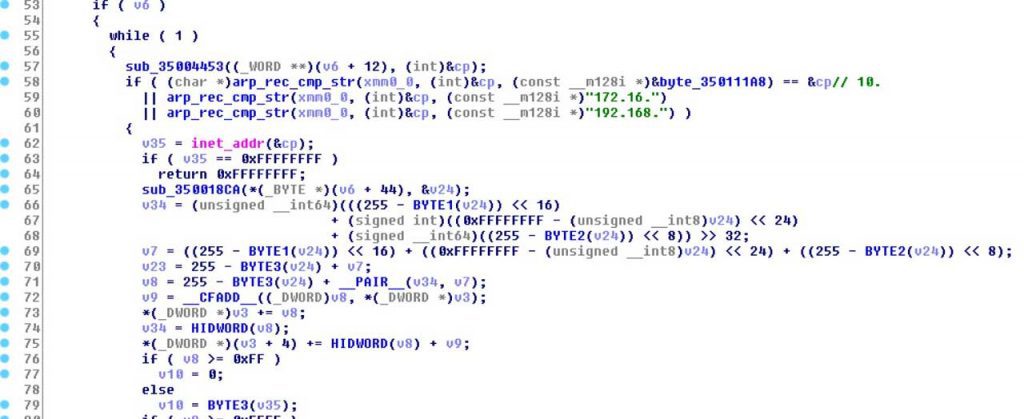

Ao usar esse argumento, o ransomware verificará a tabela ARP do dispositivo contendo uma lista de endereços IP conhecidos na rede e os endereços Mac associados. Ele verificará se as entradas fazem parte das sub-redes de endereços IP privados de “10.”, “172.16.” E “192.168; nesse caso, o malware enviará um pacote Wake-on-Lan (WoL) aos endereços Mac. dos dispositivos para ligá-lo.

A solicitação vem em um pacote mágico que contém “FF FF FF FF FF FF FF FF”.

Se essa solicitação for bem-sucedida, o Ryuk ransomware tentará montar o compartilhamento administrativo em C $ do dispositivo remoto.

![]()

Se o compartilhamento puder ser montado, o Ryuk criptografará a unidade desse computador remoto.

Kremez afirma: “Foi assim que o grupo adaptou o modelo de ransomware em toda a rede para afetar mais máquinas através da infecção única e alcançando as máquinas via WOL & ARP. Permite maior alcance e menos isolamento e demonstra sua experiência em lidar com grandes empresas. ambientes “.

Para mitigar esse novo recurso, tudo o que os administradores precisam é permitir pacotes Wake-on-Lan a partir de dispositivos e estações de trabalho administrativos.