O que é hackear? Prevenção de hackers no Mac, Windows, Mobile

O que é hackear?

‘Hacking’ é um mecanismo de identificação de falhas em computadores, tablets, telefones celulares ou uma rede para explorar a segurança para obter acesso a dados pessoais ou comerciais. Por exemplo, se alguém está tentando obter acesso ao seu computador usando um algoritmo de quebra de senha, esta técnica é considerada como hacker e a pessoa por trás dessa atividade é conhecida como ‘Hacker’.

Hackers ou cibercriminosos tentam tirar vantagens de falhas ou bugs no computador, como bug de software, software pirateado e outras deficiências no computador ou na rede, e tentam executar códigos suspeitos na máquina alvo com a permissão do usuário.

Hacking não é apenas para obter acesso a computadores ou rede alvo, mas também para cometer atos fraudulentos, como fraude, invasão de privacidade, roubo de dados corporativos / pessoais, etc. Na maioria dos casos, o hacking está associado a atividades ilegais e roubo de dados por cibercriminosos ou hackers .

Em palavras simples, hacking é uma atividade de uso indevido de computadores, telefones celulares, tablets e redes para causar danos ou corromper sistemas, coletar dados pessoais ou confidenciais sobre usuários, roubar dados e documentos ou interromper atividades relacionadas.

Hacking pode ser usado para fins legais. As agências de aplicação da lei às vezes usam o mecanismo de hacking para coletar evidências sobre os cibercriminosos ou outros agentes mal-intencionados. Da mesma forma, agências secretas do mundo podem empregar técnicas de hacking na conduta legal de seu trabalho.

Na maioria dos casos, hackear se refere ao crime cibernético perpetrado por criminosos cibernéticos. Alguns hackers são conhecidos como ‘Script Kiddies’, que invadem computadores usando programas / códigos escritos por terceiros. Na verdade, eles têm pouco conhecimento sobre hacking e como o hacking funciona.

Enquanto alguns hackers têm bastante experiência em hackear, eles projetaram e desenvolveram seus próprios programas para fins de hack. A autodesignação de hobistas como hackers é geralmente reconhecida e aceita por hackers de segurança de computador.

A pessoa da subcultura do programa categoriza o uso incorreto do associado à intrusão de computador e enfatiza a diferença entre os dois chamando os interruptores de segurança ou “Crackers”. Eles usam truques maliciosos para que os usuários instalem códigos maliciosos criados por meio de algoritmos poderosos.

Esses códigos suspeitos podem ser incluídos em anexos ou links maliciosos apresentados em e-mails com spam e enganam os usuários para que instalem malware e colete seus dados confidenciais. Depois de obter acesso à máquina de destino, eles podem fazer várias alterações indesejadas nas configurações do navegador e / ou configurações do sistema.

Hacking History

De acordo com a pesquisa, o termo hacking apareceu pela primeira vez na década de 1970 e se tornou mais popular na década seguinte, ou seja, na década de 1980, um artigo foi publicado com o título ‘The Hackers Papers’ e explicou que a exploração do uso do computador é viciante.

Dois anos depois, dois filmes foram lançados, incluindo Tron e WarGames, nos quais os personagens principais começaram a hackear sistemas de computador. Esses filmes não eram apenas filmes, pois introduziram o conceito de hacking para o mundo e alertaram os usuários de computadores sobre o risco de segurança de que atos de hacking reproduzidos em filmes podem se tornar realidade na vida real, portanto, fique alerta.

De acordo com nossa pesquisa, o termo hacking apareceu pela primeira vez em 1960 no MIT. Eles eram hackers extremamente habilidosos que praticavam programação em FORTRAN e outras linguagens mais antigas. Alguns podem ignorantemente chamá-los de “nerds” ou “geeks”, mas esses hackers foram os mais inteligentes que por acaso foram pioneiros e ancestrais de indivíduos talentosos que hoje são os verdadeiros hackers.

Eles têm uma capacidade quase anômala de absorver, retreinar e exercer uma grande quantidade de conhecimento com relação a detalhes intrincados. Em 1998, dois hackers chineses, Hao Jinglong e Hao Jingwen (irmãos gêmeos) foram condenados à morte pelo tribunal da China por invadir a rede de computadores de um banco e roubar 720.000 Yuan.

No mesmo ano, Ehud Tenebaum, um hacker experiente, também conhecido como “The Analyzer”, é preso em Israel por invadir várias redes de computadores de alto perfil nos EUA. Esses dados sobre hackers mostram que a atividade de sequestro por cibercriminosos está sendo usada por muito tempo e suas formas de hackear mudaram década a década.

Agora, os hackers altamente qualificados realmente conhecem as várias táticas para obter acesso aos computadores alvo ou à rede. Eles usam truques maliciosos como e-mails de phishing / scam para enganar os usuários para que forneçam suas informações pessoais e também tentam enganá-lo para que abra anexos apresentados em e-mails projetados para executar códigos maliciosos.

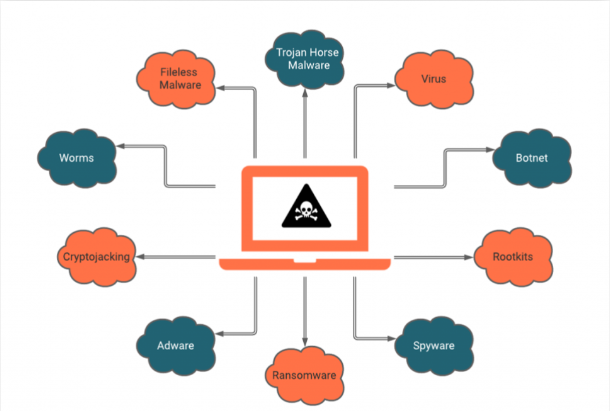

Tipos de Hacking e Hackers

Quais são os tipos de hacking?

Engenharia social e phishing: Uma das técnicas mais utilizadas por hackers para espalhar malware para coletar informações pessoais é a engenharia social e phishing. Muitas das iscas de engenharia social vêm na forma de e-mails de phishing.

Esses e-mails de phishing incluem algumas mensagens falso-positivas junto com alguns hiperlinks e / ou anexos suspeitos. Os hackers tentam enganar os usuários para que abram links ou anexos projetados para injetar malware ou vírus no computador. Depois de obter acesso ao sistema de destino, eles podem começar a executar códigos maliciosos no computador para controlar seus dados.

Dispositivos de injeção de malware: os cibercriminosos também podem tentar injetar malware ou vírus na máquina alvo usando alguns dispositivos de hardware. Malware ou vírus podem estar escondidos dentro do dispositivo de hardware, como pen drives ou dispositivos USB, o que pode desencadear infecções no computador dos usuários quando eles conectam o dispositivo infectado ao computador.

Os hackers estão usando cabos agora para injetar malware ou vírus. Por exemplo, o malware pode ser incluído em cabos USB e cabos de mouse, portanto, é crucial sempre pensar antes de conectar qualquer coisa a um dispositivo de trabalho em um dispositivo pessoal com acesso a dados relacionados ao trabalho.

Patches de segurança ausentes: os invasores tiram proveito de bugs ou falhas associados ao software instalado no computador e exploram os bugs para espalhar malware prejudicial no dispositivo. No entanto, a atualização do software pode corrigir quaisquer erros ou falhas associadas a esse software e também melhorar o desempenho.

Caso algum software esteja sem os patches de segurança, é responsabilidade dos usuários atualizar o software para obter o patch de segurança mais recente. Além disso, se as ferramentas de segurança instaladas no computador estiverem desatualizadas, serão necessárias atualizações frequentes para proteção contra novas ameaças.

Cracking passwords: Cracking password é outro mecanismo mais usado por hackers para obter acesso à conta dos usuários coletando ID de login, credenciais de senha Aqui, o termo “Keylogging” refere-se ao registro de pressionamentos de tecla, salvando o nome de usuário e a senha conforme os usuários os inserem

A atividade de quebra de senha pode ser na forma de spyware ou malware que rastreia a atividade do usuário até que um hacker tenha o que precisa para atacar. Alguns programas de quebra de senha altamente perigosos são projetados para executar combinações de letras e caracteres, adivinhando as senhas em questão de minutos, até segundos. Por exemplo, uma senha de cinco caracteres pode ter cerca de 100 combinações diferentes, e um cracker de senha experiente pode executar todas elas em segundos.

DDoS (Distributed Denial-Of-Services): esta é outra técnica de hacking projetada para derrubar um site, de forma que os usuários não possam acessá-lo ou entregar seu serviço. Os ataques DDoS funcionam inundando o servidor do alvo com grandes fluxos de tráfego. Este ataque pode causar falhas no servidor e problemas de inatividade do site.

Quais são os tipos de hackers?

Os hackers são classificados de acordo com sua intenção. Vamos dar uma olhada na lista.

Hackers éticos ou hackers brancos: Hacking pode ser usado para fins legais, conforme mencionado nesta postagem. Os hackers éticos ou hackers brancos tentam obter acesso a computadores, telefones celulares, tablets ou redes para consertar os pontos fracos identificados. Eles podem realizar testes de penetração e avaliações de bugs.

Crackers ou hackers negros: os hackers negros são cibercriminosos que tentam obter acesso ao sistema de computador ou rede sem o conhecimento dos usuários. Eles tentam roubar dados corporativos, violar direitos de privacidade, transferir fundos de contas bancárias, etc.

Hackers de chapéu cinza: eles estão entre os hackers de chapéu branco e preto. Eles tentam obter acesso ao sistema de computador sem autoridade, com o objetivo de identificar pontos fracos e revelá-los ao proprietário dos computadores.

Script Kiddies: Eles usam uma ferramenta de hacking criada por outros para obter acesso a computadores ou rede. Eles podem ser chamados de iniciantes no mundo do hacking.

Hacktivista: eles usam o hacking para enviar mensagens sociais, religiosas e políticas, etc., e isso é feito hackeando sites e deixando a mensagem em sites hackeados.

Phreaker: Cibercriminosos que são especialistas em identificar e explorar pontos fracos em telefones em vez de computadores.

Hacking em telefones celulares

Os hackers podem usar truques maliciosos para comprometer os telefones celulares ou a rede devido a várias vulnerabilidades. Eles podem infectar o Android. iOS, Windows, Blackberry ou outros telefones celulares baseados em sistema operacional usando várias táticas de hacking.

Por exemplo, eles podem enviar mensagens de phishing / spam para usuários e truques para clicar em links ou anexos apresentados nele. Dessa forma, os usuários instalam malware ou vírus em seus telefones celulares.

Existem muitos tipos de métodos de hacking de telefones celulares, incluindo invadir uma conversa ao vivo ou o correio de voz de alguém e invadir dados armazenados em um smartphone. À medida que os usuários armazenam cada vez mais dados confidenciais em seus dispositivos móveis, a oportunidade de explorar os pontos fracos da privacidade torna-se mais tentadora para ferneries inescrupulosos, ex ou estranhos ocasionais.

Quais são os tipos de hacking no celular?

Hacking usando o número de telefone: SS7 (Signaling System No. 7) é chamado de Command Channel Signaling System 7 (CCSS7). É um conjunto de protocolos que permite às redes telefônicas aprimorar as informações necessárias para a passagem de chamadas e mensagens de texto entre si e para garantir o faturamento correto.

O SS7 oferece aos usuários de uma rede roaming em outra, como ao viajar para um país estrangeiro. No entanto, os cibercriminosos ou hackers podem aproveitar as vantagens do Sistema SS7 para hackear telefones. Depois de obter acesso ao sistema SS7, eles podem facilmente gravar chamadas, encaminhar chamadas, ler mensagens e encontrar locais de dispositivos específicos. Devido ao nível de dificuldade, é improvável que uma pessoa comum seja capaz de hackear o celular dessa maneira.

Hack de cartão SIM: em 2019, o CEO do Twitter teve seu cartão SIM invadido por troca de cartão SIM usando o método de phishing. Esse método é o desempenho quando hackers contatam sua operadora de telefonia, fingem ser você e, em seguida, solicitam a substituição do cartão SIM. Assim que o provedor do cartão SIM enviar o novo cartão SIM para o hacker, o cartão SIM antigo será desativado e seu número de telefone será roubado.

Desta forma, hackers ou cibercriminosos podem tirar vantagens do método de troca de cartão SIM para gravar suas chamadas, mensagens, etc. ‘Simjacker’ é uma das formas de hackear telefones celulares usando cartão SIM. Essa forma de hackear é mais complexa do que o phishing, pois tem como alvo um cartão SIM, enviando um sinal ao dispositivo de destino.

Hack de Bluetooth: os hackers podem usar alguns aplicativos especiais para pesquisar telefones celulares vulneráveis com uma conexão Bluetooth operacional. Esses tipos de hacking são possíveis apenas quando um hacker está ao alcance do seu telefone de acordo com o alcance da conexão Bluetooth. Assim que os invasores obtêm acesso aos seus telefones celulares via conexão Bluetooth, eles têm acesso a todas as informações disponíveis e conexão à Internet para acessar a web.

Hacking em Macs

Conforme mencionado, o mecanismo de hacking é usado por cibercriminosos para obter acesso a computadores, telefones celulares, tablets ou redes. Os hackers tentam infectar dispositivos baseados no sistema operacional Microsoft Windows, bem como outros computadores baseados no sistema operacional. O computador MacOS também pode ser hackeado.

Os invasores usam truques maliciosos para que os usuários do Mac baixem / instalem software malicioso e, em seguida, obtêm acesso profundo ao computador. Além disso, eles usam o método de scam / phishing para espalhar malware como adware, Trojan, keyloggers, ransomware ou outro malware prejudicial na máquina Mac visada.

Eles tentam identificar os pontos fracos dos computadores Mac ou da rede e aproveitam as vantagens da vulnerabilidade para injetar malware ou vírus na máquina. Depois de obter acesso ao computador do usuário do Mac, eles podem fazer várias alterações indesejadas nas configurações do sistema e tornar algumas funções ou aplicativos originais do Mac inacessíveis.

Prevenção de hackers: como se proteger de hackers ou hackers?

Não acesse dados pessoais ou financeiros com WiFi público: você deve sempre tentar acessar seus dados pessoais ou financeiros com uma conexão segura e evitar acessá-los com WiFi público. Por exemplo, se você deseja acessar suas contas bancárias em seu computador ou telefones celulares, certifique-se de que seu dispositivo está conectado a uma conexão segura de Internet. Observe que o WiFi público ou a conexão com a Internet podem causar problemas de privacidade e podem oferecer a alguns usuários autorizados, como hackers, a coleta de seus dados financeiros ou pessoais.

DESLIGUE tudo o que estiver funcionando desnecessariamente: se você não estiver usando uma conexão sem fio no seu telefone celular, não será necessário LIGAR desnecessariamente. Os invasores podem tirar proveito dos pontos fracos da rede sem fio, especialmente quando você não os está usando ou usando descuidadamente a rede sem fio.

Portanto, é melhor DESLIGAR a conexão sem fio quando não precisar deles e, se necessário, pode ligá-la novamente. Da mesma forma, algumas outras funções de seus computadores ou telefones celulares, como GPS, devem ser DESLIGADAS quando você realmente não precisa delas. E, se necessário, você pode ligá-lo.

Verifique se há todos os softwares instalados e suas atualizações: Você deve verificar as atualizações para todos os softwares instalados em seus computadores ou telefones celulares e, se houver atualização disponível, você deve baixar e instalar a atualização para tal software. Além disso, você deve verificar se há softwares problemáticos instalados nos computadores e, se encontrados, deve tentar removê-los.

Use uma senha, código de bloqueio ou criptografia de seus dados ou sistemas privados: Para bloquear alguém de acessar seus dados privados ou seus computadores, você pode protegê-los com uma senha, código de bloqueio ou criptografia.

Você deve se certificar de que as senhas tenham pelo menos 8 caracteres, misture letras maiúsculas e minúsculas e incluam números ou caracteres especiais. Além disso, você nunca deve usar o recurso de preenchimento automático para senhas. Você pode proteger sua unidade de disco rígido, partições, pastas e arquivos e / ou computadores com senhas e, uma vez feito isso, a senha será exigida para acessar tais dados.

Pare de visitar sites não confiáveis, evite clicar em links suspeitos e abrir anexos maliciosos: os hackers usam truques maliciosos para enganá-lo para que instale malware ou vírus na máquina. Esses programas duvidosos podem ser aplicativos potencialmente indesejados (PUAs), adware, sequestradores de navegador, Trojan, ransomware ou outro malware.

Alguns sites não confiáveis são projetados para executar determinados scripts para instalar essas infecções. Esses sites rudes contêm muitos links suspeitos e / ou muitos anúncios que são projetados para redirecioná-lo para outros sites obscuros / maliciosos. Dessa forma, os hackers tentam desencadear infecções no seu computador.

Além disso, malware ou vírus podem ser incluídos em anexos ou hiperlinks apresentados em e-mails com spam ou irrelevantes entregues a você. Uma vez abertos os anexos ou hiperlinks apresentados em e-mails de spam, ele executa determinados códigos para instalar programas maliciosos na máquina e desta forma, eles podem obter acesso ao seu computador. Portanto, é recomendável parar de visitar sites não confiáveis, evitar abrir anexos ou links apresentados em e-mails de spam, evitar clicar em anúncios ou links exibidos por sites não confiáveis.

Execute verificações do sistema regularmente com alguma ferramenta de segurança poderosa: O software de segurança oferece a você a localização de ameaças ou malware em computadores ou telefones celulares, e então você pode excluir todas as ameaças detectadas. Portanto, certifique-se de ter algum antivírus forte ou software de segurança instalado no computador e atualizado para a versão mais recente. Além disso, você deve executar regularmente a verificação do sistema em busca de malware ou vírus com software antivírus.

Como o Hacking afeta as empresas?

Hoje, a maioria das empresas está executando sites para obter a maioria dos clientes e sua satisfação. Muitas empresas já perceberam a importância de ter uma presença na web, enquanto muitas negligenciaram a segurança do site.

A variedade de ataques cibernéticos que um site pode encontrar em um determinado dia pode variar. Em 2019, os cibercriminosos atacaram computadores na Universidade de Maryland 2.224 vezes por dia, em média a cada 39 segundos. O relatório afirma que cerca de 43% de todas as tentativas de adivinhação de senha simplesmente inseriram novamente o nome de usuário, e o nome de usuário seguido por ‘123’ foi a segunda escolha mais tentada.

O Relatório de Ameaças de Segurança da Sophos em 2019 explicou que um grupo dedicado de cibercriminosos atacou uma ampla variedade de organizações usando técnicas manuais para entregar um ransomware conhecido como ‘SamSam Ransomware’.

Não importa se você está administrando grandes ou pequenas empresas e tendo seu site, e se você está enfrentando alguns problemas em seu site, como um site hackeado, então pode ser um problema crítico. Devido a deficiências na segurança do site, os hackers podem assumir o controle do seu site e coletar alguns dados pessoais. Portanto, se você está investindo no marketing do seu negócio online, certifique-se de que seu site esteja protegido, o que é essencial para obter os melhores resultados.

Hack de WordPress: de acordo com os dados mais recentes da ‘W3Techs’, o WordPress – Sistema de gerenciamento de conteúdo de código aberto (CMS) na web, agora ativa 25% dos sites mundiais, incluindo sites como o TechCrunch. Embora essas plataformas de código aberto sejam incríveis, essa é uma falha. Se você não ficar atualizado com os softwares e plug-ins mais recentes, ficará vulnerável a um ataque.

De acordo com informações do WP Template, 41% são hackeados por vulnerabilidades em sua plataforma de hospedagem, 29% por meio de um tema inseguro, 22% por meio de um plugin vulnerável e 8% por causa de senhas fracas.

Ter seu site invadido compromete não apenas suas informações, mas também as de seus usuários. O ataque / hackeamento de sites pode resultar na perda de bancos de dados completos armazenados associados ao site. Como proprietário de uma empresa, a invasão de sites pode resultar em várias consequências negativas.

O principal motivo é que empresas menores são mais fáceis de hackear, mas ainda assim retornam muito valor para os hackers. No entanto, ter código malicioso em seu site afetará diretamente suas classificações de pesquisa. Assim que eles / hackers obtiverem acesso ao seu site, eles podem redirecioná-lo para o que quiserem.

Uma forma possível de prevenir ataques cibernéticos em seu site é garantir que todos os nomes de usuário e senhas não possam ser adivinhados significa que você deve ter uma senha forte para acessar o site, de forma que os hackers não possam adivinhá-la.

Conclusão

Tenho certeza que este post ajudou você a saber sobre hacking, sua capacidade, quem é hacker e o que eles querem do seu computador e / ou rede. Além disso, você pode ler sobre os tipos de hackers ou hackers, hackers em computadores, tablets, Mac e telefones celulares e como os hackers afetam os negócios. Isso é tudo. Para qualquer sugestão ou dúvida, escreva na caixa de comentários abaixo.