MS Sysmon agora detecta processos de adulteração de malware

A gigante da tecnologia chamada Microsoft lançou o Sysmon 1.3 e adicionou um novo recurso a ele. De acordo com os relatórios, o recurso pode detectar se um processo foi adulterado usando técnicas de esvaziamento de processo ou herpaderping de processo.

Para evitar a detecção por aplicativos de segurança, os desenvolvedores de malware usam para injetar código malicioso no processo legítimo do Windows. Por meio dessa tática, o malware pode ser executado, mas o processo aparece como um processo em execução do Windows em segundo plano no Gerenciador de Tarefas.

Falando em esvaziamento de processo, é uma técnica em que um malware inicia um processo legítimo que aparece como um suspenso e substitui o código legítimo por seus próprios códigos maliciosos. E o código é executado em segundo plano com as permissões atribuídas ao processo original.

Enquanto o processo Herpaderping é um método mais avançado em que o malware altera sua imagem no disco infectado e aparece como um aplicativo legítimo, o malware seguinte é carregado. Quando o aplicativo de segurança verifica os arquivos no disco, ele não percebe nenhum arquivo prejudicial enquanto o código malicioso continua em execução no sistema.

Além disso, muitas das identidades de malware utilizam a técnica de adulteração de processos para evitar sua detecção. Alguns dos malwares são Mailto / defray777 ransomware, TrackBot e BazarBackdoor.

Como habilitar a adulteração de processos no Sysmon v1.3

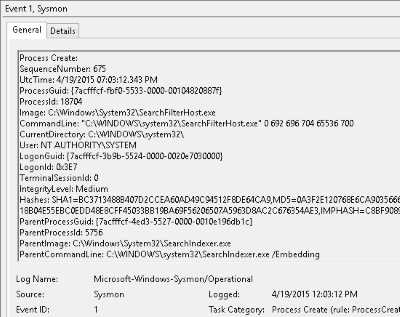

Se você é um daqueles que ainda não conhece o aplicativo Sysmon ou System Monitor no Windows, deve saber que é uma ferramenta Sysinternals projetada para monitorar o sistema em busca de processos maliciosos. Além disso, ele também registra esses processos no log de eventos do Windows.

Pode-se baixar o aplicativo da página oficial do Sysinternal ou http://live.sysinternals.com/sysmon.exe.

Para habilitar o recurso de detecção de violação de processo, os usuários de PC ou administradores precisam adicionar a opção de configuração ‘Violação de processo’ a um arquivo de configuração. Lembre-se de que o Sysmon apenas monitora eventos básicos, como criação de processos e alterações de tempo de arquivo, sem um arquivo de configuração.

Uma nova diretiva também foi adicionada ao esquema Sysmon 4.50 que pode ser visualizada executando o comando sysmon -S.

Uma vez que pode usar o seguinte arquivo de configuração para uma configuração muito básica que permitirá a detecção de violação do processo.

<Sysmon schemaversion = "4.50"> <EventFiltering> <RuleGroup name = "" groupRelation = "ou"> <ProcessTampering onmatch = "exclude"> </ProcessTampering> </RuleGroup> </EventFiltering> </Sysmon>

Para iniciar o Sysmon e instruí-lo a usar o arquivo de configuração acima, os usuários devem executar o sysmon -i e passar o nome do arquivo de configuração. Para uma instância, digite “sysmon -i sysmon.conf”, onde sysmon.conf é o nome do arquivo de configuração.

Assim que o Sysmon iniciar, irá instalar seu driver e iniciar a coleta de dados silenciosamente em segundo plano.

Todos os eventos Sysmon serão registrados em ‘Logs de aplicativos e serviços / Microsoft / Windows / Sysmon / Operacional’ no Visualizador de eventos.

Se o recurso de violação de processo estiver ativado, sempre que o esvaziamento do processo ou a manipulação do processo for detectada, o Sysmon irá gerar uma entrada ‘Evento 25 – Violação do processo’ no Visualizador de eventos.

Com base em alguns testes, o recurso detectou vários executáveis inofensivos relacionados ao Chrome, Opera, Firefox, Fiddler, MS Edhe e vários programas de configuração.

No entanto, o recurso infelizmente não acionou eventos no caso do TrickBot e do BazarLoader mais recentes.