Microsoft e parceiros derrotam o perigoso bot Necurs

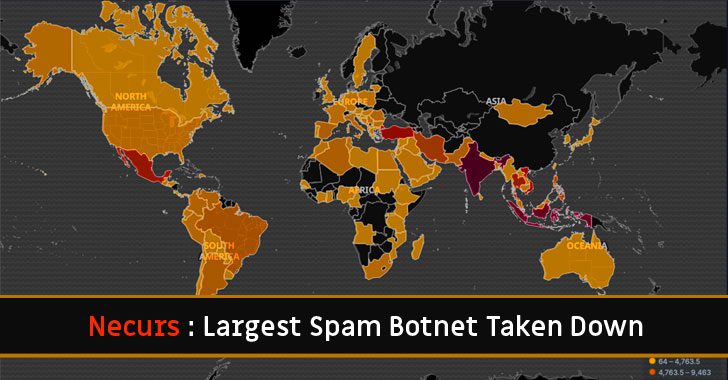

O Necurs botnet, o maior botnet usado por criminosos cibernéticos para distribuir spam e infectar dispositivos de computadores com malware, agora foi derrubado inteiramente pela Microsoft e seus representantes de 35 países diferentes.

A etapa final dos oito anos de persistência das operações técnicas e jurídicas ocorreu em 5 de março de 2020, quando a empresa obteve permissão do Tribunal Distrital dos EUA para o distrito leste de Nova York para controlar a infraestrutura do Necurs Botnet:

“Com essa ação legal e através de um esforço colaborativo envolvendo parcerias público-privadas em todo o mundo, a Microsoft está liderando atividades que impedirão que os criminosos por trás da Necurs registrem novos domínios para executar ataques no futuro”.

O Necurs Botnet foi visto pela primeira vez em 2012 e acredita-se ser compilado por criminosos cibernéticos russos. Ao longo dos anos, foi usado para distribuir várias ameaças, como GameOVer Zeus, Locky ZeroAcces e Dridex. Durante o período, os Necurs afetaram mais de 9 milhões de dispositivos.

Botnet é uma rede infectada com malware. Os cibercriminosos têm comando e controle sobre isso. Eles podem inserir comandos e se comunicar com o host a partir de seus servidores remotos. Os servidores são hospedados por domínios criados pelo algoritmo de geração da botnet, também conhecido como DGA. Esse algoritmo cria domínios aleatórios pré-registrados pelos operadores com meses de antecedência. Se esse componente for desativado, os servidores não serão mais suportados e, consequentemente, os operadores Necurs enviarão qualquer comando na rede – exatamente o que a Microsoft e seus parceiros fizeram:

“Conseguimos prever com precisão mais de seis milhões de domínios únicos que seriam criados nos próximos 25 meses. A Microsoft relatou esses domínios para seus respectivos registros em países ao redor do mundo para que os sites pudessem ser bloqueados e, assim, impedidos de se tornar parte da infraestrutura da Necurs. Ao assumir o controle de sites existentes e inibir a capacidade de registrar novos, interrompemos significativamente a rede de bots. ”

De acordo com Tom Burl, vice-presidente corporativo da Microsoft, as vítimas do botnet foram rastreadas para quase todos os países do mundo. Cada dispositivo infectado enviou 3,8 milhões de e-mails de spam para 40,6 milhões de vítimas apenas nos 58 dias. Países como Índia, Indonésia, Turquia, Vietnã e México são os que têm o maior número de usuários infectados.

A botnet também foi utilizada para fins de contratação. Os atores maliciosos usavam a botnet para diversos fins, como a distribuição de malware como ransomware, cryptominers, RATS, ladrões de dados e etc., iniciando o ataque de DoS para interromper as operações dos domínios, além de roubar dados confidenciais, como logins, senhas e serviços bancários. em formação.