Lista de vírus e falhas de segurança no MacOS

A Apple oferece vários recursos que ajudam os usuários a proteger seus sistemas e dados pessoais de aplicativos infecciosos ou malware.

Por exemplo, nos macOSs, os usuários têm a opção em Configurações nas preferências de Segurança e Privacidade para especificar a fonte do software instalado em seu sistema para que nenhuma instalação de software de terceiros ocorra.

Além disso, a Apple possui sua ferramenta antivírus integrada – XProtect, que inclui todas as definições de malware. Cada vez que os usuários baixam um aplicativo, ele verifica se essas definições estão presentes.

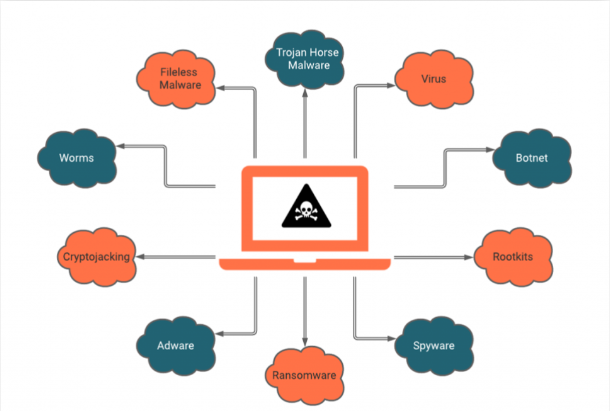

Apesar disso, existe uma longa lista de Malwares Mac existentes à solta. Vimos com uma lista de alguns neste artigo – verifique abaixo.

Pardal Prateado

A empresa Red Canary Security descobriu este malware visando Macs equipados com processador M1. O malware, apelidado de Silver Sparrow, já infectou 29, 139 computadores Macs. Os alvos são de mais de 153 países, incluindo EUA, Reino Unido, Canadá, França e Alemanha. Ainda não se sabe por que extensão o malware representa uma ameaça e se todos os alvos possuem os M1 Macs.

Pirri / GoSearch22

Este é um aplicativo de adware. Ele também visa os M1 Macs e é especialmente compilado para a plataforma ARM da Apple. Como outro adware, ele oferece vários anúncios intrusivos.

FakeFileOpener

Este aplicativo é aprovado como otimizador de sistema. No entanto, é um aplicativo potencialmente indesejado que sugere aos usuários com pop-up que eles precisam de determinado software para abrir um aplicativo e oferecer ajuda para pesquisar esse software na web. Em outro caso, as pessoas estão recebendo uma mensagem falsa de infecção do sistema. O software empurra alguns outros aplicativos indesejados são oferecidos para download para excluir os problemas não existentes.

ThiefQuest (também conhecido como EvilQuest)

O malware está se espalhando por meio de um software pirata encontrado em um fórum russo de torrents. Quando foi observado pela primeira vez em 2017, foi ensinado a ser um ransomware. No entanto, ele não age como vírus do tipo ransomware. Ele criptografa os arquivos, mas não fornece prova aos usuários para pagar o resgate e, posteriormente, descriptografar seus arquivos. Em vez de extorquir o resgate, o malware está tentando obter os dados dos usuários.

LoudMiner

LoudMiner, também conhecido como Bird Miner é um mineiro de criptomoedas. Ele tenta usar o poder do Mac para gerar receita. Foi observado pela primeira vez em 2019. Um crackeado instalado, o Ableton Live é usado para distribuir esse malware.

SearchAwesome

Este é um adware para MacOS, observado em liberdade em 2019, perturbando os usuários com anúncios intrusivos após criptografar seu tráfego da web.

FakeAV

Este é um nome genérico dado a softwares maliciosos que fingem ser aplicativos antivírus para MacOS.

GravityRAT

GravityRAT, como mostra o sufixo, um tipo de malware Trojan. Kaspersky, pesquisa de segurança, disse, o malware pode afetar dispositivos Mac também. Os RATs podem fazer upload de arquivos do Office, fazer capturas de tela automáticas e registrar os logs do teclado. Eles se infiltram nos sistemas roubando certificados de desenvolvedor e, em seguida, criam várias cópias de vários programas legítimos de .net, python e Electron.

Malware XCSSET

Este malware é distribuído por meio de projetos Xcode postados no Github. O malware é, na verdade, um dispositivo que explora vulnerabilidades no Webkit e no Data Vault. O objetivo é coletar os detalhes de login dos serviços Apple, Google, Paypal e Yandex por meio do navegador Safari. Além disso, pode coletar as informações e mensagens enviadas através do Skype, Telgram, QQ e Wechat.

OSX / Shlayer

Com base no Intego, uma nova variante do malware OSX / Shlayer foi encontrada sendo distribuída por meio do instalador Flash Player falso em fevereiro de 2018. No decorrer da instalação, o instalador despeja uma cópia do Advanced Mac Cleaner. Afirma que o dispositivo dos usuários foi infectado e eles precisam usar o software para resolver o problema.

Se você receber tal mensagem, nunca acredite, ela costuma dizer que o Adobe Flash Player precisa ser atualizado, pois é apenas um golpe.

A Intego descobriu este novo Trojan sendo usado para contornar as mensagens de segurança do MaOS Catalina ao lançar um guia de instalação que orienta os usuários em todas as etapas necessárias.

OSX / CrescentCore

Este aplicativo pode ser encontrado em vários sites que podem ser fingidos como um site de download de quadrinhos. Esses sites também podem ser exibidos nos resultados da Pesquisa Google. CrescentCore está disfarçado como um arquivo DMG de um instalador Flash Player falso. Antes, ele verifica no sistema se são máquinas virtuais e procura ferramentas de antivírus. Quando a máquina está desprotegida, ele instala um LaunchAgent, um Mac chamado extensão Advaced Mac cleaner Safari.

O Crescent Core pode ignorar o Gatekeeper da Apple, pois tinha um certificado de desenvolvedor queimado da Apple. Mas, neste caso, a assinatura acaba sendo revogada pela Apple. Embora o Gatekeeper deva pará-lo, ele pode passar.

OSX / Linker

Ele foi identificado em 2019 para ser distribuído por meio de uma exploração em uma vulnerabilidade de dia zero no Gatekeeper. A vulnerabilidade foi divulgada naquele ano pela mesma pessoa que descobriu o malware em 24 de maio, depois que a Apple não conseguiu consertar a vulnerabilidade em 90 dias.

OSX / NewTab

Este malware adiciona uma guia ao navegador Safari. É assinado digitalmente com um ID de desenvolvedor Apple registrado.

NetWire e Mokes

A Intego o descreveu como um malware de backdoor – malware com capacidade de gravar pressionamentos de tecla e fazer capturas de tela.

CookieMiner

É um vírus minerador de criptomoedas descoberto no final de janeiro de 2019. O malware é projetado para roubar a senha dos usuários e dados de login para criptomoedas do cromo e obter a autenticação para usar cookies associados às trocas de criptomoedas e acesso ao iTunes backups. Unidade 42, o pesquisador que descobriu esta ameaça, sugere aos usuários que seus navegadores devem limpar e todos os caches devem ser removidos após o uso de quaisquer contas financeiras.

Mac Auto Fixer

É um programa potencialmente indesejado que geralmente vem junto com outro software no sistema. Ele mostra pop-ups e vários anúncios intrusivos.

Mshelper

Este é um criptominer que foi detectado pela primeira vez em 2018. As vítimas relataram que seus fãs começaram a funcionar mais rápido do que nunca quando o malware se infiltrou em seus sistemas, fazendo com que o sistema ficasse mais quente do que o normal – uma indicação de que os processos em segundo plano estavam consumindo os recursos.

MaMi

O malware foi relatado pela primeira vez pelo Hacker News. Ele redireciona o tráfego online para servidores maliciosos e pode interromper as informações confidenciais. O malware também é capaz de instalar um novo certificado raiz para interceptar as comunicações criptografadas.

DoK

A CheckPoint Software Technologies detectou esse malware no final de abril de 2017. O malware é um cavalo de Tróia, capaz de contornar a proteção da Apple e pode sequestrar todo o tráfego que entra e sai do Mac, mesmo sem obter a permissão dos usuários para isso e em conexões criptografadas SSL-TLS . O malware atinge os usuários por meio de campanha de e-mail de spam. Você não precisa responder a nenhum e-mail que pareça suspeito e irrelevante, se não quiser que esse tipo de malware se infiltre em seu sistema.

Agente X

O malware é capaz de roubar senhas, fazer capturas de tela e fazer backups do iPhone armazenados no Mac. Tem como alvo militares ucranianos e foi pensado para ser o trabalho do grupo de cibercrime APT28.

MacDownloader

Pesquisadores de segurança alertaram os usuários em 2017 sobre esta ameaça de que o malware foi encontrado à espreita em uma atualização falsa do Adobe Flash. Quando o instalador é executado, as pessoas recebem um alerta de que um adware está sendo executado no Mac. Porém, quando o usuário clica no botão Remover e ao inserir qualquer senha no Mac, o malware tenta transmitir esses dados para um servidor remoto. Para evitar esse tipo de ataque, você deve verificar no site da Adobe para ver se há uma atualização para flash lançado.

Mosca da fruta

O malware é capaz de capturar screenshots e imagens de webcam e informações sobre os dispositivos conectados à rede.

Pirrit

O malware, em abril de 2016, foi encontrado escondido em uma versão crackeada do Microsoft Office do Adobe Photoshop. De acordo com o pesquisador da Cyberreason, Amit Serper, o malware poderia ganhar privilégios de root e criar uma nova conta para instalar um novo software.

KeRanger

Keranger é um ransomware – um malware de criptografia de arquivos observado pela primeira vez como tendo como alvo sistemas operacionais Mac em março de 2016. O malware foi distribuído junto com uma versão de um software chamado Transmission torrent client.

Jin Chen e Claud Xiao da Palo Alto Network explicam como o KeRanger funciona. Aqui, o que eles disseram, “O aplicativo KeRanger foi assinado com um certificado de desenvolvimento de aplicativo Mac válido; portanto, foi capaz de contornar a proteção Gatekeeper da Apple. Se um usuário instalar os aplicativos infectados, um arquivo executável integrado é executado no sistema. KeRanger em seguida, aguarda três dias antes de se conectar a servidores de comando e controle (C2) pela rede anonimizadora Tor. O malware então começa a criptografar certos tipos de documentos e arquivos de dados no sistema. Depois de completar o processo de criptografia, KeRanger exige que as vítimas paguem um bitcoin (cerca de US $ 400) para um endereço específico para recuperar seus arquivos. Além disso, o KeRanger parece ainda estar em desenvolvimento ativo e parece que o malware também está tentando criptografar os arquivos de backup do Time Machine para evitar que as vítimas recuperem seus dados de backup.

“A Palo Alto Networks relatou o problema de ransomware para o Transmission Project e para a Apple em 4 de março. A Apple revogou o certificado abusado e atualizou a assinatura antivírus XProtect, e o Transmission Project removeu os instaladores maliciosos de seu site. Palo Alto Networks também atualizou Filtragem de URL e prevenção de ameaças para impedir o KeRanger de impactar os sistemas. “

Safari-get

Malwarebytes começou a documentar ataques de negação de serviço direcionados a Mac originados do site de suporte técnico em novembro de 2016. De acordo com as descobertas, como outros ataques, isso depende de uma engenharia social ou erro do usuário, como quando os usuários clicam em determinado link e o malware está instalado no dispositivo. Os ataques podem ser de dois tipos, dependendo da versão do Mac – ou os e-mails são sequestrados e forçados a criar um grande número de rascunhos de e-mails ou o iTunes é forçado a abrir várias vezes. No entanto, o objetivo final é o mesmo – sobrecarregar a memória do sistema e forçar um desligamento ou congelamento do sistema.

Cuide da vulnerabilidade do sistema

Nem todas as vulnerabilidades são expostas, mas essas são as vulnerabilidades que os criminosos usam para sequestrar Macs. Aqui estão os casos comuns em que a exploração da vulnerabilidade do Mac leva à infecção por malware:

Meltdown e Spectre

Em janeiro de 2018, Macs, iPhones e iPads foram afetados por falhas em seus chips e a Apple destacou que: Esses problemas se aplicam a todos os processadores modernos e afetam quase todos os dispositivos de computação e sistemas operacionais. “

De acordo com a Apple, o espectro pode ser “contorno de verificação de desvio” ou “injeção de alvo de ramificação” que disponibiliza itens na memória do kernel para os processos do usuário.

A empresa lançou patches para a falha Meltdown e aconselha os usuários a usar apenas fontes oficiais para qualquer download de software, a fim de proteger contra essas vulnerabilidades.

Vulnerabilidade de zoom

A vulnerabilidade no aplicativo de videoconferência foi revelada em junho. Então, as vídeo chamadas das pessoas poderiam ser facilmente adicionadas sem sua permissão – a webcam do Mac sempre ativada.

Essa vulnerabilidade de dia zero foi descoberta antecipadamente por devido a uma falha na ação dentro de 90 dias, foi divulgado. Seguindo esta divulgação, tanto o Zoom quanto a Apple resolveram a vulnerabilidade.

Vírus de macro do Word

Aplicativos como Microsoft Office, Excel e PowerPoint permitiram que programas de macro fossem adicionados em seus documentos, resultando na execução automática de macros com esses documentos.

As versões para Mac não tiveram nenhum problema com isso desde 2008, pois então a Apple removeu o suporte a macro. Mas em 2011, esse recurso foi reintroduzido e em fevereiro de 2017, foi descoberto um malware com um nome macro do Word.

Este malware executa um código Python para funcionar como um keylogger e também atua como capturador de imagens. Pode até acessar a webcam.