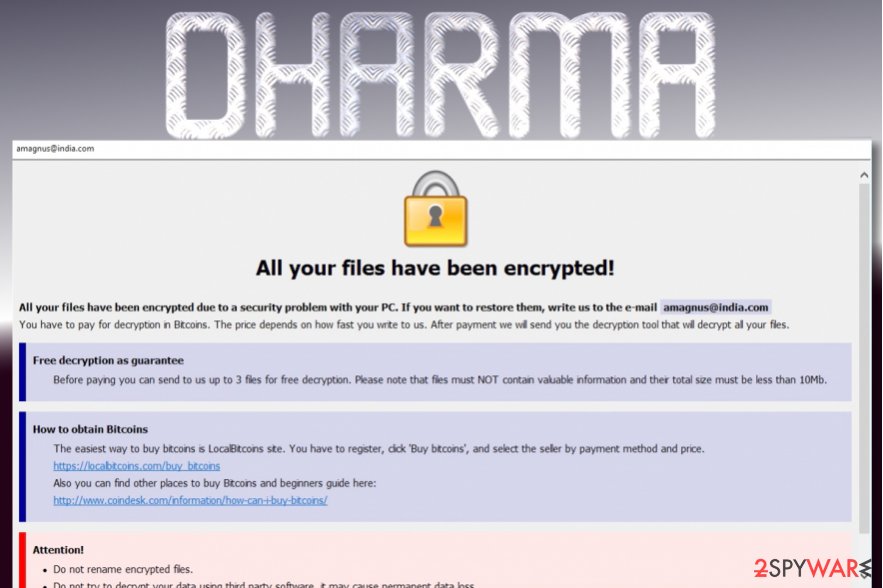

Dharma Ransomware cria uma nova ferramenta de hacking para facilitar o crime cibernético

Família de ransomware conhecida, chamada Dharma, supostamente criou uma nova ferramenta de hacking

O Dharma Ransomware-as-a-Service torna mais fácil para os criminosos cibernéticos fazer negócios com ransomware, oferecendo um novo kit de ferramentas que pode oferecer a eles para realizar tudo. Tecnicamente, a operação RaaS é considerada um modelo de crime cibernético sob o qual os desenvolvedores usam para gerenciar o desenvolvimento de ransomware e o sistema de pagamento. No momento, os especialistas devem dizer que os afiliados são basicamente responsáveis por comprometer as vítimas e implantar o ransomware na máquina-alvo.

Como o modelo é baseado em estratégias de marketing de afiliados, os desenvolvedores costumam ganhar cerca de 30-40 por cento do pagamento do resgate, enquanto os afiliados ganham o restante do dinheiro como comissão.

Conforme observado na maioria dos grupos de ransomware baseados em empresas, eles operam como um modelo RaaS privado sob o qual os hackers mais talentosos são convidados a participar. Por exemplo, o Revil RaaS precisa que todos os seus afiliados em potencial sejam entrevistados e mostrem a prova de que são hackers realmente experientes.

Embora a lista da família de ransomware seja longa, a mais antiga é o ransomware Dharma até hoje. Este ransomware foi nomeado pela primeira vez como ransomware CrySIS por volta de março de 2016, mas depois voltou com uma nova variante e nomeado como ransomware Dharma, que costumava incluir a extensão .dharma. Seguindo o mesmo, todas as suas novas variedades são chamadas de Dharma.

Na maioria dos casos, a operação RaaS baseada em empresa geralmente exige cerca de cem bilhões de dólares como pagamentos de resgate, o Dharma apenas pede que seus alvos paguem com demandas médias de apenas US $ 9.000.

No entanto, com o novo kit de ferramentas lançado e oferecido a seus afiliados, seu baixo preço pode refletir a baixa barreira de entrada.

Dharma Ransomware está oferecendo um kit de ferramentas para seus aspirantes a hackers

De acordo com as pesquisas dos estados da Sophos, que o Dharma atende a afiliados menos experientes e é por isso que seus pedidos de resgate são muito mais baixos em comparação com outras operações RaaS. Com a ajuda do kit de ferramentas recém-criado pelos desenvolvedores do Dharma, qualquer aspirante a hacker pode comprometer uma rede.

Tecnicamente, esse kit de ferramentas recém-criado é denominado Toolbelt, que é um script Powershell que, se executado, permite que os invasores baixem e executem uma série de ferramentas possíveis da pasta compartilhada da Área de Trabalho Remota mapeada \\ tsclient \ e. Ao usar o kit de ferramentas, os afiliados exigirão apenas inserir um número para as tarefas correspondentes dentro das 62 funções incluídas, e a tarefa será executada.

Depois que o comando é passado pelo utilitário, ele baixa os executáveis essenciais da Área de Trabalho Remota e os compartilha na máquina de destino e os executa.

O kit de ferramentas mencionado também permite que os afiliados se espalhem por um novo ou com a ajuda de vários utilitários como o Mimikatz para coletar senhas, NorSoft Remote Desktop PassView para roubar senhas RDP e, da mesma forma, muitas outras ferramentas são usadas para implantar o ransomware com sucesso.

Os especialistas devem dizer que o compartilhamento da Área de Trabalho Remota dos afiliados deve ser configurado corretamente e acessível para que os comandos sejam executados corretamente, após a obtenção do kit de ferramentas. Esse compartilhamento remoto demonstra que o kit de ferramentas é parte de um grande pacote distribuído pelo RaaS.

Para os hackers que não têm experiência suficiente, este kit de ferramentas inclui todos os programas que os afiliados exigem para lacrar senhas e se espalhar para outra máquina conectada por uma rede e, finalmente, conseguir implantar o ransomware corretamente.

Padrão observado em ataques de ransomware Dharma

Durante os pesquisadores e a análise da Sophos, eles notaram um padrão nos ataques Dharma em que um grupo de afiliados geralmente executa muitas etapas ao usar o kit de ferramentas, e as etapas incluem:

- O invasor lançou o script toolbelt (toolbelt.ps1 -it 1)

- delete-avservices.ps1

- GMER (gamer.exe)

- instalando e iniciando ProcessHacker

- executando processhacker-2.39-setup.exe

- executando processhacker.exe

- : javsec.exe (Mimikatz / NL Brute wrapper)

- ipscan2.exe (scanner de IP avançado)

- mstsc.exe

- takeaway.exe (pacote de ransomware)

- executa winhost.exe (Dharma)

- executa purgememory.ps1

- ns2.exe (verificação de rede)

De acordo com os pesquisadores, também foi descoberto que o RaaS usa para fornecer sua documentação, bem como sobre como usar o kit de ferramentas para espalhar o ataque de resgate lateralmente através de uma rede. Eles têm que dizer que viram uma série de casos de ataques e tudo indica que a documentação provavelmente oferece um conjunto de etapas aos afiliados que eles devem seguir para implantar a ameaça.

Significa que, com a criação de um novo kit de ferramentas pelos desenvolvedores do Dharma, eles podem facilmente recrutar mais afiliados em potencial, e esse grupo maior de distribuidores permite que eles espalhem o malware globalmente para atingir um grande número de vítimas facilmente e, adotando essa abordagem, eles pode facilmente compensar a perda de resgates menores aumentando o volume dos ataques.