Como retirar Worm:Win32/Picsys.C do PC

Se você deseja retirar Worm:Win32/Picsys.C, pode ser um processo difícil para você se você for um usuário inexperiente. Para se livrar completamente desse malware, você deve desinstalar todos os itens relacionados do Painel de controle, Registro e arquivos do sistema. Se você não tiver habilidades técnicas, a maneira mais fácil de retirar Worm:Win32/Picsys.C é usar uma ferramenta anti-malware confiável que pode escanear seu sistema e erradicar a ameaça automaticamente. Além disso, você deve garantir que seu sistema operacional e todo o software estejam atualizados, evite abrir e-mails suspeitos ou baixar arquivos de fontes desconhecidas.

Oferta especial

Worm:Win32/Picsys.C pode ser uma infecção assustadora do computador que pode recuperar sua presença repetidamente, pois mantém seus arquivos ocultos nos computadores. Para conseguir uma remoção sem problemas desse malware, sugerimos que você tente um poderoso scanner antimalware Spyhunter para verificar se o programa pode ajudá-lo a se livrar desse vírus.

Certifique-se de ler o EULA, o Critério de Avaliação de Ameaças e a Política de Privacidade do SpyHunter. O scanner gratuito do Spyhunter baixou apenas as varreduras e detecta as ameaças presentes dos computadores e pode removê-las também uma vez, no entanto, é necessário que você espere pelas próximas 48 horas. Se você pretende remover instantaneamente os itens detectados, precisará comprar sua versão de licenças que ativará o software completamente.

Oferta Especial (Para Macintosh)

Se você é um usuário de Mac e o Worm:Win32/Picsys.C o afetou, pode fazer o baixer do scanner antimalware gratuito para Mac aqui para verificar se o programa funciona para você.

Etapas simples para excluir aplicativos maliciosos

Imagine Worm:Win32/Picsys.C como um espião digital sorrateiro. Ele não ataca seu computador como um vírus, infectando e quebrando coisas. Em vez disso, finge ser algo divertido ou útil, como um jogo ou uma atualização importante, enganando você e fazendo-o convidá-lo para entrar.

Depois de dar permissão para entrar e instalar, ele abre um backdoor secreto. Worm:Win32/Picsys.C pode fazer coisas desagradáveis quando estiver dentro. Ele pode gravar secretamente cada tecla que você pressiona no teclado, o que é um grande problema se você digitar senhas ou informações confidenciais. Também pode transformar seu dispositivo em um robô, controlado por cibercriminosos. Eles podem usá-lo para atacar outros computadores, causando caos na Internet.

Portanto, a chave para se proteger do Worm:Win32/Picsys.C e de seus amigos Trojan é ter muito cuidado com o que você baixa e instala. Não se precipite ao clicar em coisas que parecem boas demais para ser verdade, como jogos grátis ou atualizações urgentes. Sempre certifique-se de que sejam de fontes confiáveis.

Lembre-se de que vírus e cavalos de Tróia são diferentes. Os vírus quebram coisas e se espalham para outros dispositivos, enquanto os cavalos de Tróia entram silenciosamente e deixam os bandidos entrarem. Fique alerta e você poderá manter seu mundo digital seguro!

Resumo da ameaça |

| Nome: Worm:Win32/Picsys.C |

| Categoria: cavalo de Tróia |

| Características: Os agentes de ameaças por trás desta infecção podem empregá-la para vários propósitos odiosos |

| Nível de ameaça: alto |

| Sintomas: travamentos e congelamentos freqüentes do sistema, desempenho lento do PC infectado, mensagens de erro, etc. |

| Distribuição: anexos de e-mail falsos, anúncios enganosos, sites inseguros |

Worm:Win32/Picsys.C: Análise de Profundidade

Trojans como Worm:Win32/Picsys.C podem ser usados para uma variedade de atividades odiosas. É um malware bastante novo, por isso ainda não podemos informá-lo exatamente o que esse vírus fará dentro do seu computador. No entanto, há tantas coisas relacionadas à infecção que você precisa tomar cuidado. Ele pode ser usado para roubar informações importantes mantidas dentro do dispositivo e também extrair dinheiro das vítimas usando diferentes táticas. Ele pode permitir que cibercriminosos tenham acesso remoto aos PCs comprometidos, que podem então realizar todas as tarefas dos criminosos.

Além disso, o Worm:Win32/Picsys.C pode espioná-lo e registrar suas atividades por meio de câmera, microfone e outros meios. Ele pode registrar as teclas digitadas e coletar todos os dados digitados no teclado. Além disso, ele pode tornar seu dispositivo parte do botnet e atacar outras máquinas de computador através da rede. Os atores de ameaças também podem empregar esse parasita para minerar criptomoedas. Este é o processo que requer muitos recursos do sistema para ser consumido. Como resultado, é provável que haja travamentos e congelamentos regulares, bem como problemas gerais de lentidão do dispositivo. Para evitar essa ocorrência, remova Worm:Win32/Picsys.C do dispositivo o mais rápido possível.

Quais são os efeitos nocivos da infecção Worm:Win32/Picsys.C?

Cavalos de Tróia como Worm:Win32/Picsys.C são programas maliciosos que parecem ser softwares inofensivos ou úteis, mas contêm códigos maliciosos ocultos. Depois de instalados em um computador ou dispositivo, os cavalos de Tróia podem causar uma série de efeitos nocivos, incluindo roubo de informações confidenciais, controle do sistema e disseminação de malware para outros dispositivos. Algumas habilidades prejudiciais de Trojans são as seguintes:

- Roubo de informações confidenciais: um dos principais objetivos de cavalos de Tróia como o Worm:Win32/Picsys.C é roubar dados confidenciais, como nomes de usuário, senhas, números de cartão de crédito e outras informações pessoais. Depois que o malware é instalado em um PC, ele pode acessar e capturar as teclas digitadas pelo usuário, fazer capturas de tela e até mesmo gravar áudio e vídeo. Essas informações podem ser usadas para roubo de identidade, fraude financeira e outras atividades odiosas.

- Dispositivos de controle: Worm:Win32/Picsys.C também pode dar aos hackers o controle remoto de um dispositivo, permitindo-lhes realizar uma série de atividades maliciosas. Por exemplo, os invasores podem empregá-lo para acessar e modificar arquivos, excluir ou criptografar dados e até mesmo controlar a câmera e o microfone de um dispositivo. Em alguns casos, os criminosos da Internet podem usar cavalos de Tróia para criar uma rede de sistemas comprometidos, conhecida como botnet, que pode ser usada para outros ataques.

- Espalhar malware: os agentes de ameaças também podem usar Worm:Win32/Picsys.C para espalhar malware para outros dispositivos, seja enviando arquivos infectados ou explorando vulnerabilidades em software ou sistemas operacionais. Isso pode levar a uma rápida disseminação de malware e a um aumento significativo no número de dispositivos comprometidos.

- Criptografia de dados: alguns cavalos de Tróia são projetados para criptografar dados em um computador e exigem o pagamento de um resgate em troca da chave de descriptografia. Esse tipo de ataque é conhecido como ransomware e pode ser devastador para organizações e indivíduos que dependem de seus dados para operar.

- Ataques destrutivos: os cavalos de Tróia também podem ser usados para lançar ataques destrutivos, como excluir ou corromper arquivos, interromper a atividade da rede ou até mesmo causar danos físicos aos sistemas. Esses ataques podem ser usados para sabotar empresas, governos e infraestrutura crítica, causando danos financeiros e de reputação significativos.

Resumindo, Worm:Win32/Picsys.C é uma ameaça significativa à segurança e privacidade de indivíduos e organizações. Ele pode roubar informações confidenciais, controlar dispositivos, espalhar malware, criptografar dados e lançar ataques destrutivos.

Worm:Win32/Picsys.C pode espalhar infecções de ransomware:

Trojans são um método comum usado por criminosos cibernéticos para espalhar ransomware, um tipo de malware que criptografa os arquivos da vítima e exige pagamento em troca da chave de descriptografia. Worm:Win32/Picsys.C geralmente é disfarçado como um programa ou arquivo legítimo e é entregue aos sistemas de destino por meio de anexos de e-mail, links maliciosos ou downloads de software infectado.

Depois que o Trojan é instalado no computador, ele baixa e instala silenciosamente o ransomware. O ransomware então começa a criptografar os arquivos da vítima, tornando-os inacessíveis ao usuário. O invasor então exige pagamento, geralmente na forma de criptomoeda, em troca da chave de descriptografia que pode desbloquear os arquivos. As consequências de um ataque de ransomware podem ser graves, tanto para indivíduos quanto para organizações. Aqui estão algumas das possíveis consequências de um ataque de ransomware espalhado por Trojans como o Worm:Win32/Picsys.C:

- Perda de dados: o ransomware pode fazer com que a vítima perca o acesso a arquivos importantes, como fotos pessoais, registros financeiros e documentos comerciais. Se a vítima não pagar o resgate, os arquivos podem ser perdidos permanentemente.

- Perda financeira: os ataques de ransomware podem ser caros, tanto em termos do resgate exigido quanto do custo de recuperação de dados perdidos ou reparo de danos ao dispositivo ou à rede.

- Danos à reputação: as organizações que sofrem um ataque de ransomware podem sofrer danos à sua reputação, principalmente se dados confidenciais forem comprometidos.

- Consequências legais: se os dados da vítima contiverem informações pessoais ou confidenciais, o invasor pode estar violando as leis de proteção de dados, levando a consequências legais.

- Interrupção dos negócios: os ataques de ransomware podem interromper as operações comerciais, levando à perda de receita, perda de prazos e outras consequências negativas.

Resumindo, os Trojans são um método comum usado por criminosos cibernéticos para espalhar ransomware. As consequências de um ataque de ransomware podem ser graves.

Quais poderiam ser as consequências da capacidade de Worm:Win32/Picsys.C de roubar dados?

As consequências da capacidade de Worm:Win32/Picsys.C de roubar informações podem ser graves e duradouras. Uma das principais consequências é o roubo de identidade. Os agentes de ameaças podem usar os dados roubados para criar identidades falsas ou assumir o controle das existentes. Isso pode levar a perdas financeiras, danos às pontuações de crédito e problemas legais para a vítima. Além disso, as vítimas de roubo de identidade podem passar meses ou até anos tentando resolver os danos causados pelo roubo de suas informações pessoais.

Outro efeito da capacidade de Worm:Win32/Picsys.C de roubar dados é a fraude financeira. Os criminosos da Internet podem usar os dados roubados para fazer compras não autorizadas ou retiradas da conta bancária da vítima. Isso pode resultar em perdas financeiras para a pessoa afetada, bem como danos à sua pontuação de crédito. Em alguns casos, as vítimas podem não conseguir recuperar os fundos roubados, levando a problemas financeiros de longo prazo.

A capacidade de um Trojan de roubar dados também pode levar à perda de informações comerciais confidenciais. Os cibercriminosos podem usar os dados roubados para obter acesso às redes da empresa e roubar dados comerciais valiosos, como propriedade intelectual ou segredos comerciais. Isso pode levar a perdas financeiras significativas e danos à reputação da empresa. Em alguns casos, a perda de informações comerciais confidenciais pode levar à falência da empresa.

Por fim, a capacidade de um Trojan de roubar dados pode levar à disseminação de malware. Os cibercriminosos podem usar os dados roubados para enviar e-mails de phishing direcionados ou anexos carregados de malware aos contatos da vítima. Isso pode levar à disseminação de malware para outros dispositivos, criando um efeito dominó de violações de segurança e roubos de dados.

Em resumo, as consequências da capacidade de Worm:Win32/Picsys.C de roubar dados são graves e podem ter efeitos duradouros na vida da vítima. É importante que indivíduos e empresas tomem medidas proativas para proteger seus dispositivos e dados contra esses tipos de ameaças, incluindo o uso de software antivírus, evitando downloads e sites suspeitos e atualizando regularmente seu software de segurança.

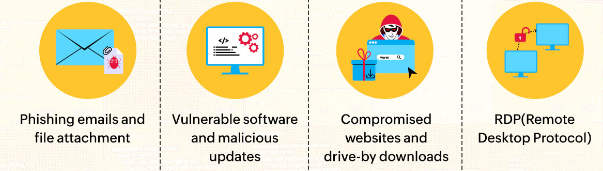

Como meu PC foi infectado por esse vírus?

Existem várias maneiras pelas quais essa ameaça de malware pode entrar no seu computador. Alguns dos métodos comuns incluem:

- E-mails de spam: links suspeitos em e-mails de spam podem levar à instalação de vírus.

- Recursos de hospedagem online gratuitos: Os recursos de hospedagem gratuitos disponíveis na Internet também podem ser uma fonte de infecção por malware.

- Instalação oculta: Os vírus podem ser instalados secretamente junto com outros aplicativos, especialmente utilitários freeware ou shareware.

- Recursos P2P: Se você empregar recursos peer-to-peer (P2P) ilegais para baixar software pirateado, o risco de infecção por vírus aumenta.

- Cavalos de Troia: os cavalos de Troia podem ser usados para espalhar o Worm:Win32/Picsys.C, disfarçando a ameaça como um arquivo ou programa legítimo.

Trojan geralmente se espalha por e-mails de spam que contêm anexos ou links maliciosos. Os cibercriminosos criam e-mails convincentes que parecem legítimos, como uma mensagem de um banco, transportadora ou agência governamental. Esses e-mails incentivam os destinatários a baixar e abrir o anexo ou clicar no link. Uma vez clicado, a carga maliciosa é baixada e executada no computador do usuário, infectando-o com o malware. Em alguns casos, a carga útil pode ser incorporada ao próprio e-mail, permitindo que seja executada assim que o e-mail for aberto.

Foram relatados casos em que o Worm:Win32/Picsys.C foi camuflado como uma ferramenta legítima, disfarçando-se como mensagens que exigem o lançamento de software indesejado ou atualizações do navegador. Alguns golpes online empregam uma técnica para induzi-lo a instalar o vírus manualmente, tornando-o um participante ativo do processo. Normalmente, esses alertas falsos não indicam que você está instalando ransomware. Em vez disso, a instalação será disfarçada como uma atualização de um programa legítimo como o Adobe Flash Player ou algum outro programa suspeito. A verdadeira natureza da instalação será ocultada sob esses falsos alertas.

O uso de aplicativos crackeados e recursos P2P para baixar software pirata pode representar uma ameaça significativa à segurança do seu dispositivo e pode levar à injeção de malware grave, como o Worm:Win32/Picsys.C.

Trojans são um vetor de ataque popular para essas infecções. Os hackers usam cavalos de Tróia para espalhar ransomware, RATs, criptomineradores e ladrões de dados, disfarçando o malware como um arquivo ou programa legítimo. Depois que a vítima baixa e executa o Trojan, a carga útil do malware é liberada em seu sistema. Os cavalos de Tróia podem se espalhar por vários canais, incluindo sites maliciosos, plataformas de mídia social e redes ponto a ponto. Os cibercriminosos geralmente usam táticas de engenharia social para induzir os usuários a baixar e executar cavalos de Tróia.

Oferta especial

Worm:Win32/Picsys.C pode ser uma infecção assustadora do computador que pode recuperar sua presença repetidamente, pois mantém seus arquivos ocultos nos computadores. Para conseguir uma remoção sem problemas desse malware, sugerimos que você tente um poderoso scanner antimalware Spyhunter para verificar se o programa pode ajudá-lo a se livrar desse vírus.

Certifique-se de ler o EULA, o Critério de Avaliação de Ameaças e a Política de Privacidade do SpyHunter. O scanner gratuito do Spyhunter baixou apenas as varreduras e detecta as ameaças presentes dos computadores e pode removê-las também uma vez, no entanto, é necessário que você espere pelas próximas 48 horas. Se você pretende remover instantaneamente os itens detectados, precisará comprar sua versão de licenças que ativará o software completamente.

Oferta Especial (Para Macintosh)

Se você é um usuário de Mac e o Worm:Win32/Picsys.C o afetou, pode fazer o baixer do scanner antimalware gratuito para Mac aqui para verificar se o programa funciona para você.

Detalhes sobre antimalware e guia do usuário

Clique aqui para Windows

Clique aqui para Mac

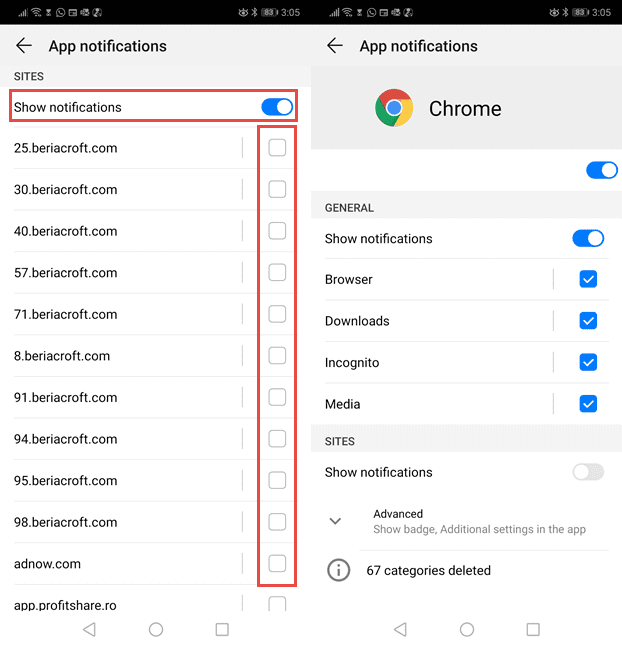

Nota importante: Este malware solicita que você ative as notificações do navegador da web. Portanto, antes de prosseguir com o processo de remoção manual, execute estas etapas.

Google Chrome (PC)

- Vá para o canto superior direito da tela e clique em três pontos para abrir o botão Menu

- Selecione “Configurações”. Role o mouse para baixo para escolher a opção “Avançado”

- Vá para a seção “Privacidade e segurança” rolando para baixo e, em seguida, selecione “Configurações de conteúdo” e depois a opção “Notificação”

- Encontre cada URL suspeito e clique em três pontos no lado direito e escolha a opção “Bloquear” ou “Remover”

Google Chrome (Android)

- Vá para o canto superior direito da tela e clique em três pontos para abrir o botão de menu e clique em “Configurações”

- Role para baixo mais para clicar em “configurações do site” e pressione a opção “notificações”

- Na janela recém-aberta, escolha cada URL suspeito um por um

- Na seção de permissão, selecione “notificação” e “Desligado” no botão de alternância

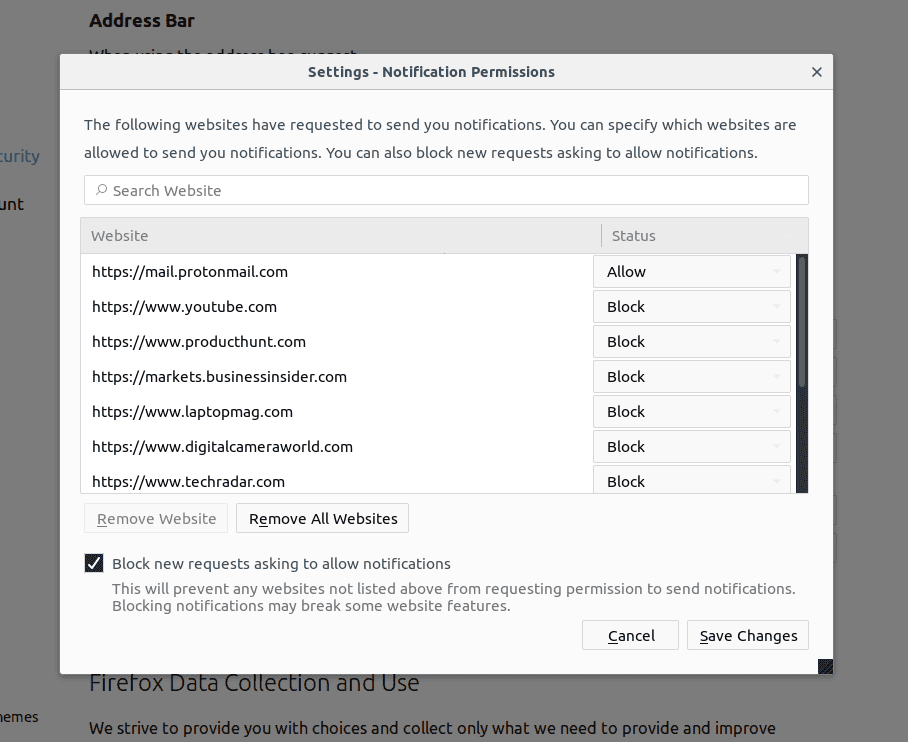

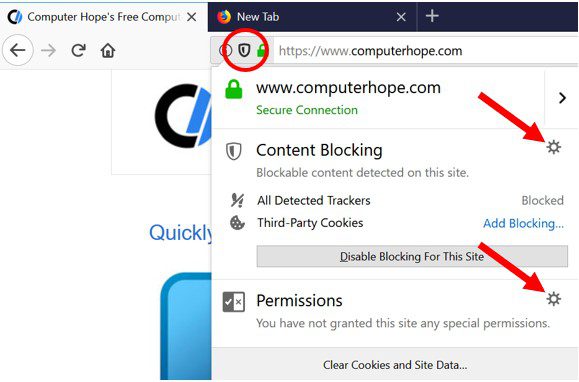

Mozilla Firefox

- No canto direito da tela, você notará três pontos, que é o botão “Menu”

- Selecione “Opções” e escolha “Privacidade e segurança” na barra de ferramentas presente no lado esquerdo da tela.

- Role lentamente para baixo e vá para a seção “Permissão” e escolha a opção “Configurações” ao lado de “Notificações”

- Na janela recém-aberta, selecione todos os URLs suspeitos. Clique no menu suspenso e selecione “Bloquear”

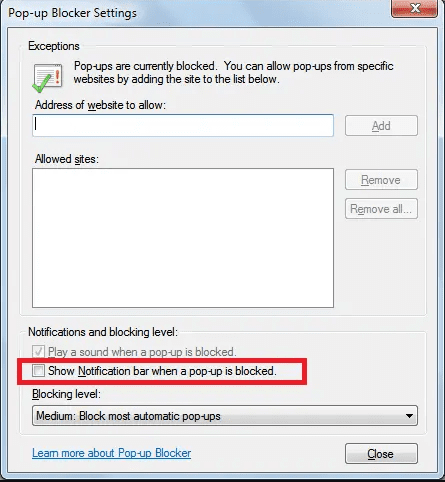

Internet Explorer

- Na janela do Internet Explorer, selecione o botão de engrenagem presente no canto direito

- Escolha “Opções da Internet”

- Selecione a guia “Privacidade” e depois “Configurações” na seção “Bloqueador de pop-ups”

- Selecione todos os URLs suspeitos um por um e clique na opção “Remover”

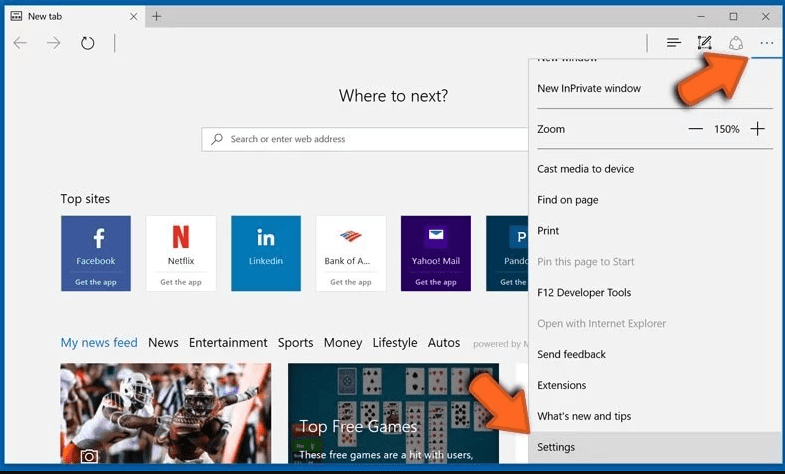

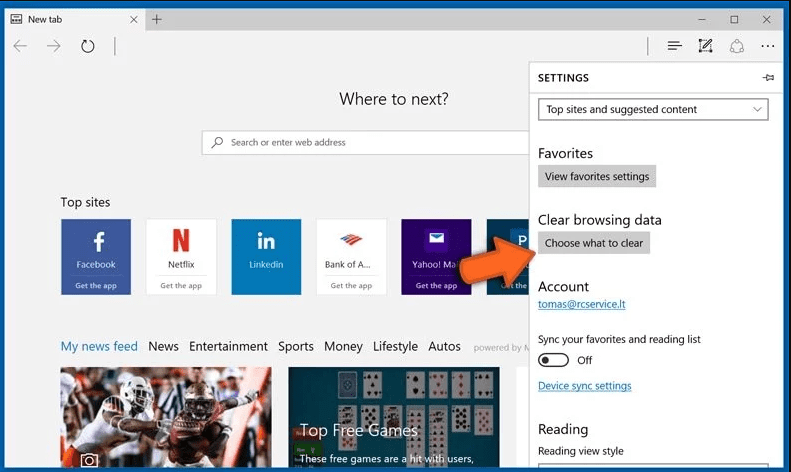

Microsoft Edge

- Abra o Microsoft Edge e clique nos três pontos no canto direito da tela para abrir o menu

- Role para baixo e selecione “Configurações”

- Role para baixo ainda mais para escolher “ver configurações avançadas”

- Na opção “Permissão de site”, clique na opção “Gerenciar”

- Clique em alternar em cada URL suspeito

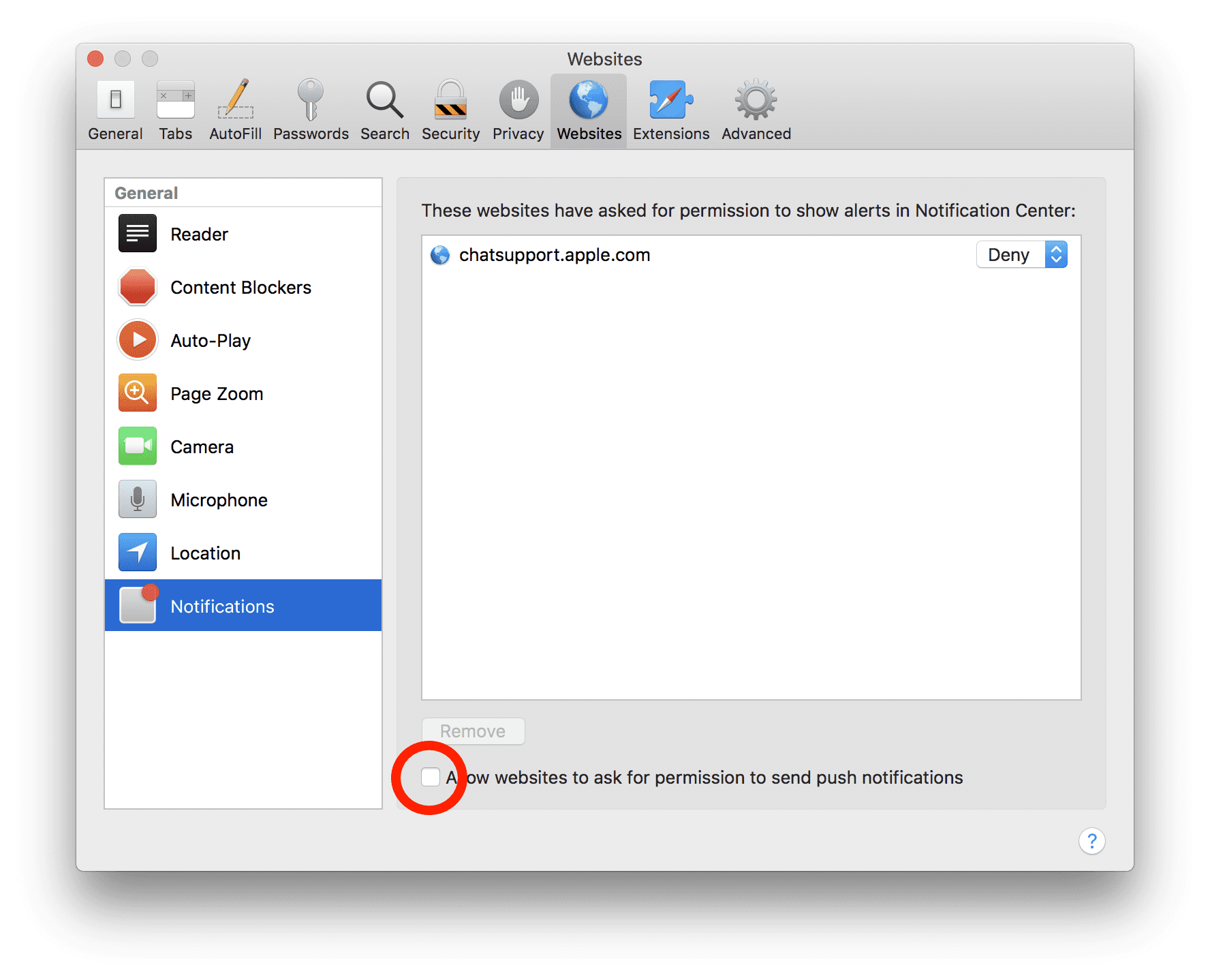

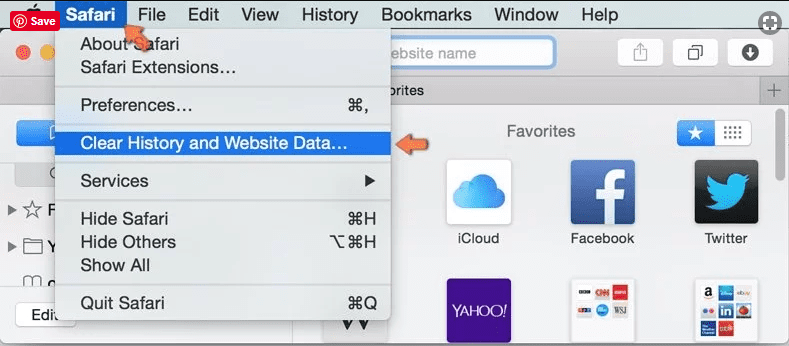

Safari (Mac):

- No canto superior direito, clique em “Safari” e selecione “Preferências”

- Vá para a guia “site” e escolha a seção “Notificação” no painel esquerdo

- Pesquise os URLs suspeitos e escolha a opção “Negar” para cada um deles

Passos manuais para remover Worm:Win32/Picsys.C:

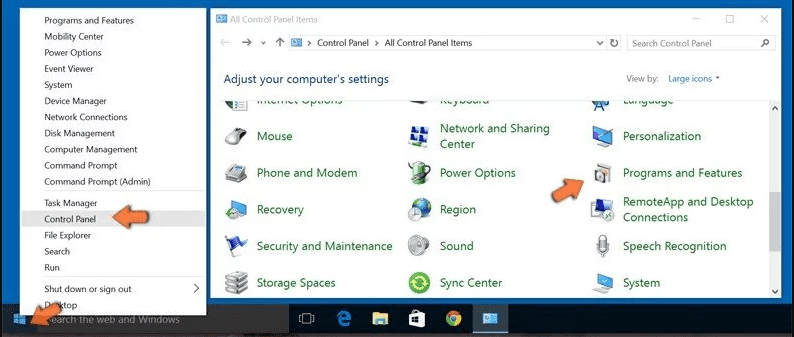

Remova os itens relacionados do Worm:Win32/Picsys.C usando o Painel de Controle

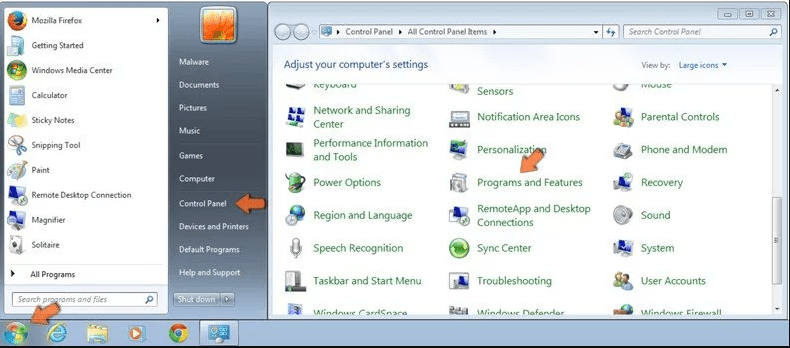

Usuários do Windows 7

Clique em “Iniciar” (o logotipo do Windows no canto inferior esquerdo da tela da área de trabalho), selecione “Painel de controle”. Localize os “Programas” e depois clique em “excluir programa”

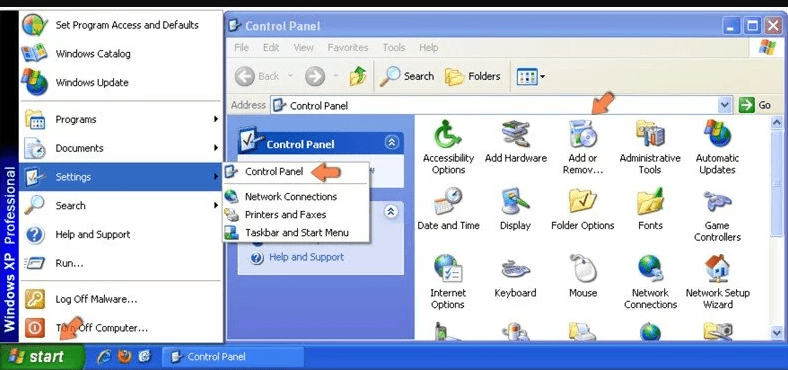

Usuários do Windows XP

Clique em “Iniciar” e, em seguida, escolha “Configurações” e, em seguida, clique em “Painel de controle”. Pesquise e clique na opção “Adicionar ou remover programa”

Usuários do Windows 10 e 8:

Vá para o canto inferior esquerdo da tela e clique com o botão direito do mouse. No menu “Acesso rápido”, escolha “Painel de controle”. Na janela recém-aberta, escolha “Programa e recursos”

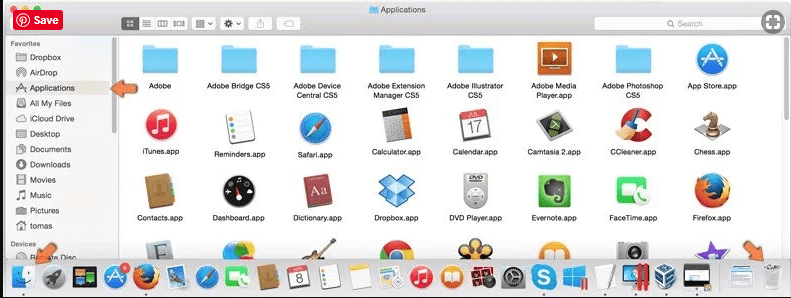

Usuários de Mac OSX

Clique na opção “Finder”. Escolha “Aplicativo” na tela recém-aberta. Na pasta “Aplicativo”, arraste o aplicativo para “Lixeira”. Clique com o botão direito do mouse no ícone Lixeira e clique em “Esvaziar Lixeira”.

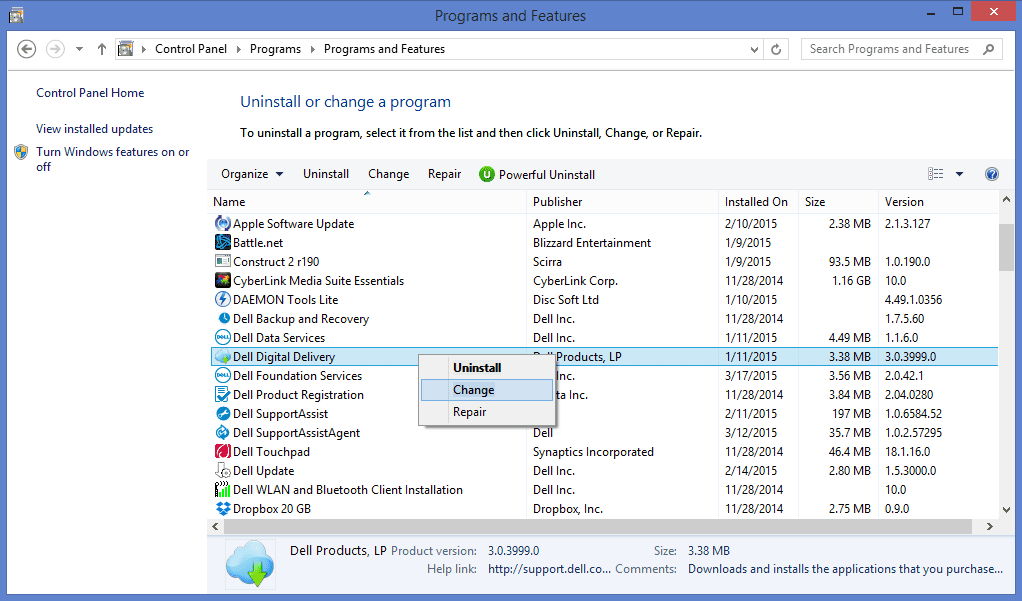

Na janela de desinstalação de programas, procure os PUAs. Escolha todas as entradas indesejadas e suspeitas e clique em “Remover” ou “Remover”.

Depois de remover todo o programa potencialmente indesejado que causa problemas de Worm:Win32/Picsys.C, verifique o seu computador com uma ferramenta anti-malware em busca de PUPs e PUAs restantes ou possível infecção por malware. Para verificar o PC, use a ferramenta anti-malware recomendada.

Oferta especial

Worm:Win32/Picsys.C pode ser uma infecção assustadora do computador que pode recuperar sua presença repetidamente, pois mantém seus arquivos ocultos nos computadores. Para conseguir uma remoção sem problemas desse malware, sugerimos que você tente um poderoso scanner antimalware Spyhunter para verificar se o programa pode ajudá-lo a se livrar desse vírus.

Certifique-se de ler o EULA, o Critério de Avaliação de Ameaças e a Política de Privacidade do SpyHunter. O scanner gratuito do Spyhunter baixou apenas as varreduras e detecta as ameaças presentes dos computadores e pode removê-las também uma vez, no entanto, é necessário que você espere pelas próximas 48 horas. Se você pretende remover instantaneamente os itens detectados, precisará comprar sua versão de licenças que ativará o software completamente.

Oferta Especial (Para Macintosh)

Se você é um usuário de Mac e o Worm:Win32/Picsys.C o afetou, pode fazer o baixer do scanner antimalware gratuito para Mac aqui para verificar se o programa funciona para você.

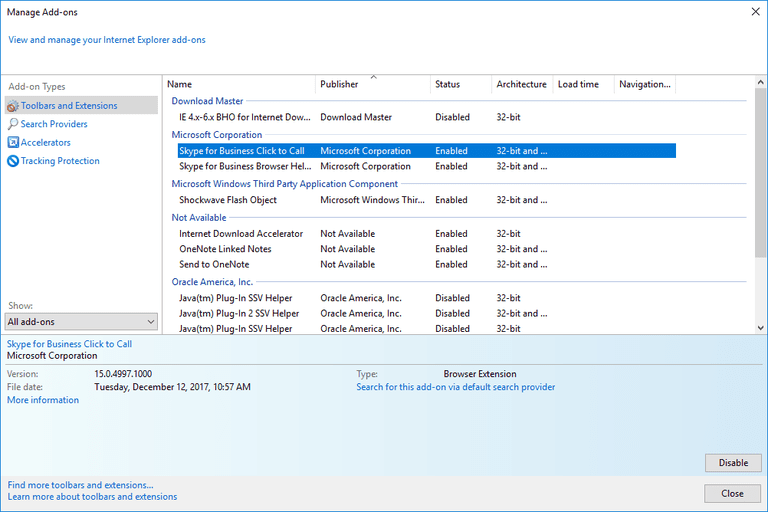

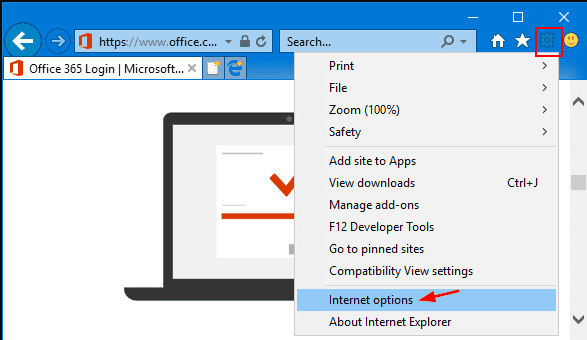

Excluir extensões e complementos maliciosos do IE

Clique no ícone de roda dentada no canto superior direito do Internet Explorer. Selecione “Gerenciar Complementos”. Procure por plug-ins ou complementos instalados recentemente e clique em “Remover”.

Opção Adicional

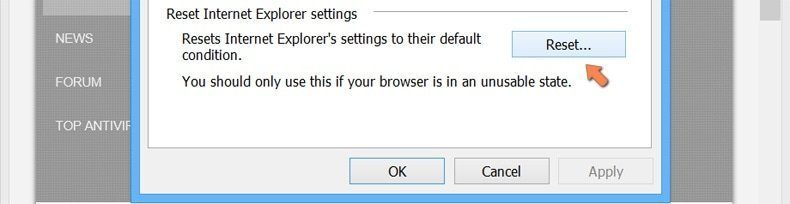

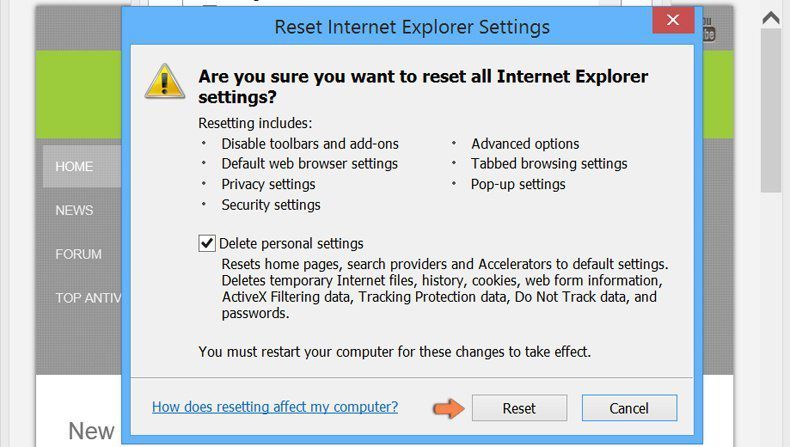

Se você ainda tiver problemas relacionados à remoção do Worm:Win32/Picsys.C, poderá redefinir o Internet Explorer para a configuração padrão.

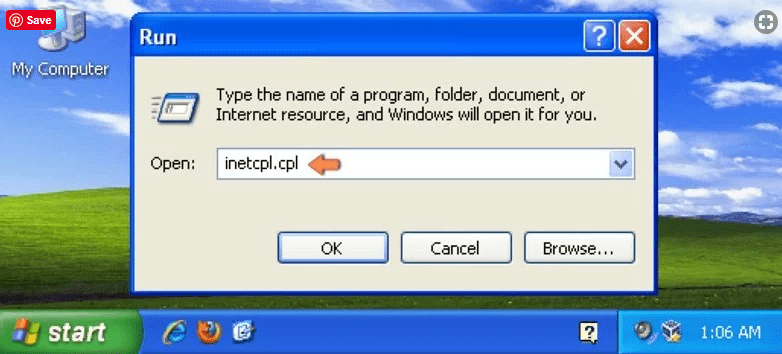

Usuários do Windows XP: Pressione “Iniciar” e clique em “Executar”. Na janela recém-aberta, digite “inetcpl.cpl”, clique na guia “Avançado” e pressione “Restaurar”.

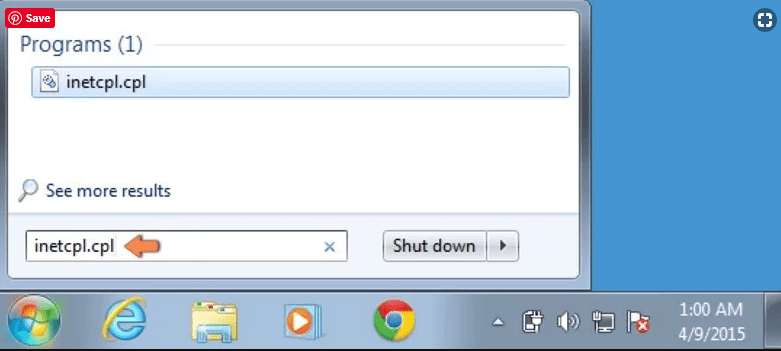

Usuários do Windows Vista e Windows 7: Pressione o logotipo do Windows, digite inetcpl.cpl na caixa de pesquisa inicial e pressione enter. Na janela recém-aberta, clique no botão “Advanced Tab” seguido do botão “Reset”.

Para usuários do Windows 8: Abra o IE e clique no ícone “engrenagem”. Escolha “Opções da Internet”

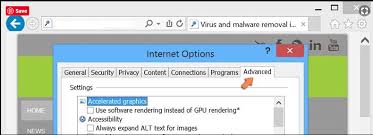

Selecione a guia “Avançado” na janela recém-aberta

Pressione na opção “Redefinir”

Você precisa pressionar o botão “Redefinir” novamente para confirmar que deseja realmente redefinir o IE

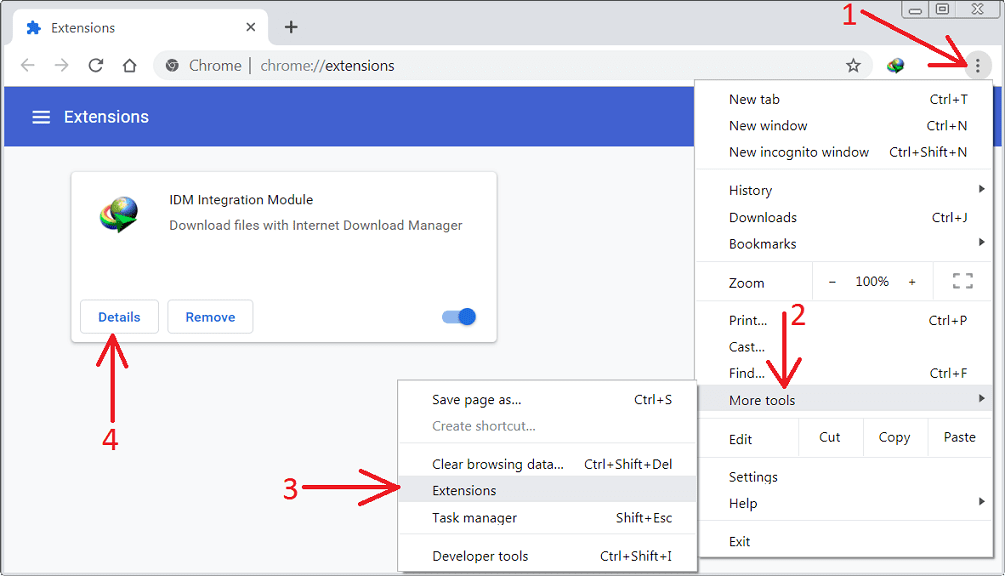

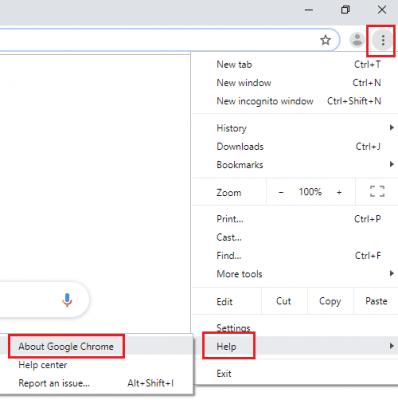

Remover extensão duvidosa e prejudicial do Google Chrome

Vá para o menu do Google Chrome pressionando três pontos verticais e selecione “Mais ferramentas” e depois “Extensões”. Você pode procurar por todos os complementos instalados recentemente e removê-los.

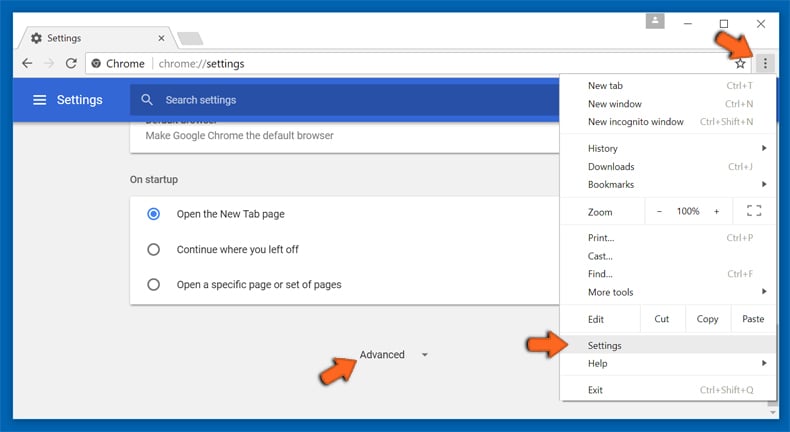

Método opcional

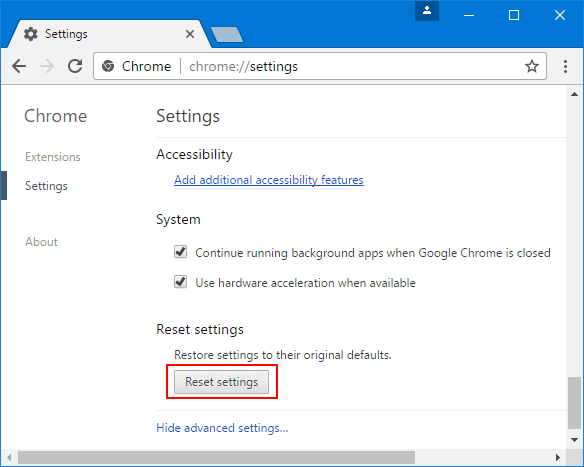

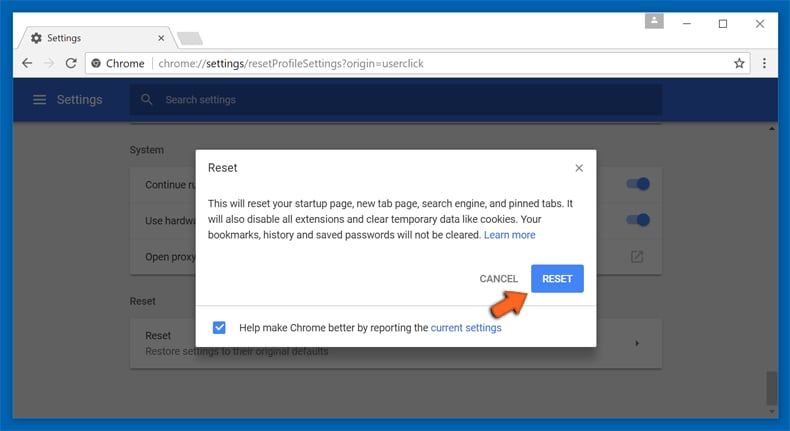

Se os problemas relacionados ao Worm:Win32/Picsys.C ainda persistirem ou você tiver algum problema na remoção, é recomendável que você redefina as configurações de navegação do Google Chrome. Vá para três pontos pontilhados no canto superior direito e escolha “Configurações”. Role para baixo e clique em “Avançado”.

Na parte inferior, observe a opção “Redefinir” e clique nela.

Na próxima janela aberta, confirme que deseja redefinir as configurações do Google Chrome clicando no botão “Redefinir”.

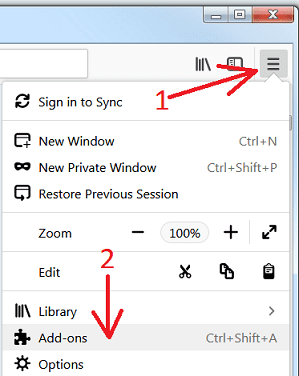

Remover Worm:Win32/Picsys.C os plugins (incluindo todos os outros plug-ins duvidosos) do Firefox Mozilla

Abra o menu do Firefox e selecione “Complementos”. Clique em “Extensões”. Selecione todos os plug-ins de navegador instalados recentemente.

Método opcional

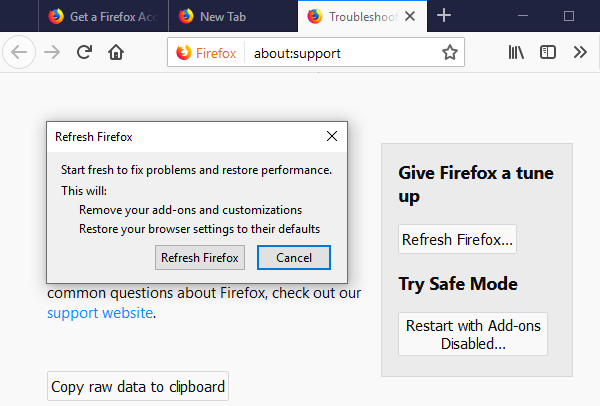

Se você enfrentar problemas na remoção do Worm:Win32/Picsys.C, terá a opção de analisar novamente as configurações do Mozilla Firefox.

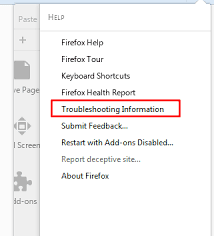

Abra o navegador (Mozilla Firefox) e clique no “menu” e, em seguida, clique em “Ajuda”.

Escolha “Informações para solução de problemas”

Na janela pop-up recém-aberta, clique no botão “Atualizar Firefox”

O próximo passo é confirmar que realmente deseja redefinir as configurações do Mozilla Firefox para o padrão, clicando no botão “Atualizar Firefox”.

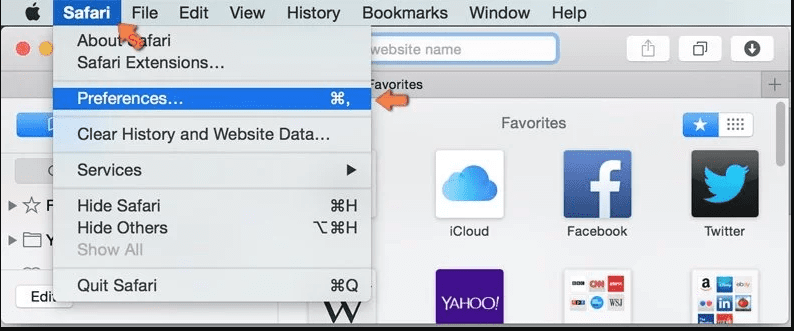

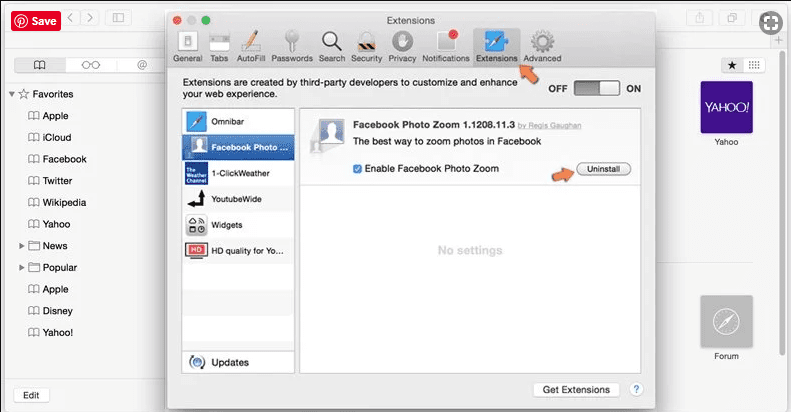

Remover extensão maliciosa do Safari

Abra o Safari e vá para o “Menu” e selecione “Preferências”.

Clique em “Extensão” e selecione todas as “Extensões” instaladas recentemente e clique em “Excluir”.

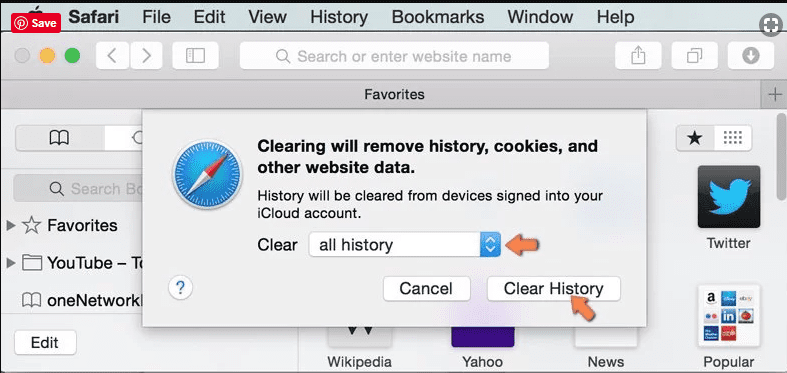

Método opcional

Abra o “Safari” e vá ao menu. No menu suspenso, escolha “Limpar histórico e dados do site”.

Na janela recém-aberta, selecione “Todo o histórico” e pressione a opção “Limpar histórico”.

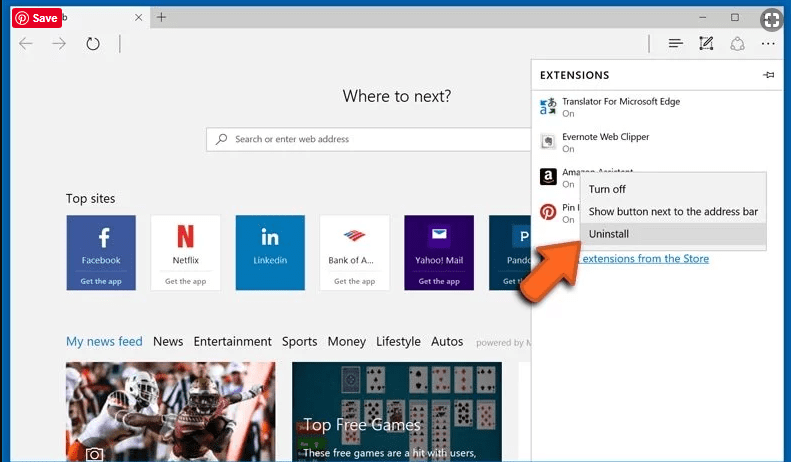

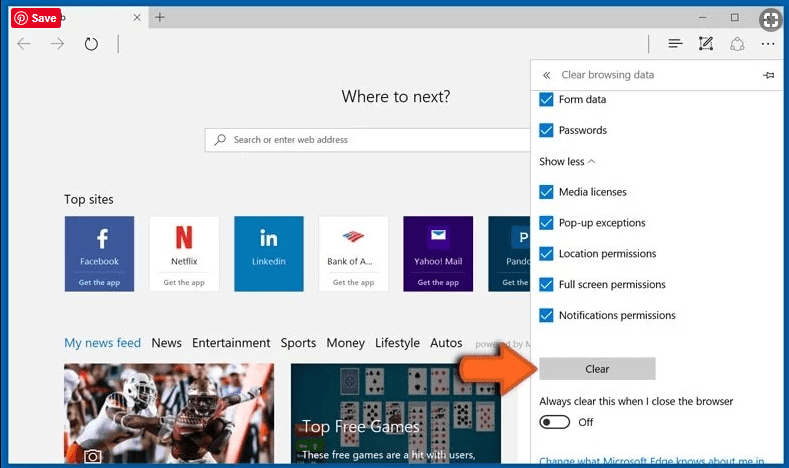

Excluir Worm:Win32/Picsys.C (complementos maliciosos) do Microsoft Edge

Abra o Microsoft Edge e acesse três ícones de pontos horizontais no canto superior direito do navegador. Selecione todas as extensões instaladas recentemente e clique com o botão direito do mouse para “excluir”

Método opcional

Abra o navegador (Microsoft Edge) e selecione “Configurações”

Os próximos passos são clicar no botão “Escolher o que limpar”

Clique em “mostrar mais”, selecione tudo e pressione o botão “Limpar”.

Como prevenir o ataque Worm:Win32/Picsys.C?

Embora nenhuma medida de segurança possa garantir proteção completa contra malware, existem certas precauções que você pode tomar para evitar que ameaças cibernéticas terríveis infectem seu dispositivo. Esteja atento ao instalar o software gratuito e leia atentamente as ofertas adicionais do instalador.

Os usuários devem ser cautelosos ao abrir e-mails de remetentes desconhecidos ou quaisquer mensagens que pareçam suspeitas ou fora do comum. Se o remetente ou o endereço não for familiar, ou se o conteúdo não estiver relacionado a nada que você esteja esperando, é melhor não abrir a mensagem. É altamente improvável que você ganhe um prêmio em um concurso em que não participou, portanto, desconfie de qualquer e-mail afirmando que você ganhou algo. Se o assunto do e-mail parecer estar relacionado a algo que você espera, é importante examinar minuciosamente todos os aspectos da mensagem. Os golpistas costumam cometer erros, portanto, examinar cuidadosamente o conteúdo do e-mail pode ajudá-lo a identificar qualquer atividade fraudulenta. Lembre-se, é sempre melhor agir com cautela e evitar abrir e-mails ou cartas que pareçam suspeitos.

Também é crucial manter todos os programas de software e segurança atualizados para evitar vulnerabilidades que o malware pode explorar. O uso de programas crackeados ou desconhecidos é um risco significativo para ataques baseados em Trojan. Os cibercriminosos geralmente distribuem cavalos de Tróia disfarçados de software legítimo, como patches ou verificações de licença. No entanto, é difícil diferenciar entre software confiável e cavalos de Troia maliciosos, pois alguns cavalos de Troia podem até ter a funcionalidade que os usuários procuram.

Para mitigar esse risco, é crucial evitar o uso de programas não confiáveis e baixar apenas software de fontes confiáveis. Antes de baixar qualquer programa, os usuários devem pesquisá-lo minuciosamente e ler as análises de fontes confiáveis. Também é recomendável consultar os quadros de mensagens antimalware para coletar informações adicionais sobre qualquer software que possa levantar suspeitas. Em última análise, a melhor defesa contra ataques de cavalos de Tróia é ter cautela e evitar o download de software de fontes não confiáveis.

Conclusão

Na maioria dos casos, os PUPs e o adware entram no PC marcado por meio de downloads inseguros de freeware. É recomendável que você só escolha o site do desenvolvedor apenas ao baixar qualquer tipo de aplicativo gratuito. Escolha um processo de instalação personalizado ou avançado para poder rastrear os PUPs adicionais listados para instalação, juntamente com o programa principal.

Oferta especial

Worm:Win32/Picsys.C O Worm:Win32/Picsys.C pode ser uma infecção assustadora do computador que pode recuperar sua presença repetidamente, pois mantém seus arquivos ocultos nos computadores. Para conseguir uma remoção sem problemas desse malware, sugerimos que você tente um poderoso scanner antimalware Spyhunter para verificar se o programa pode ajudá-lo a se livrar desse vírus.

Certifique-se de ler o EULA, o Critério de Avaliação de Ameaças e a Política de Privacidade do SpyHunter. O scanner gratuito do Spyhunter baixou apenas as varreduras e detecta as ameaças presentes dos computadores e pode removê-las também uma vez, no entanto, é necessário que você espere pelas próximas 48 horas. Se você pretende remover instantaneamente os itens detectados, precisará comprar sua versão de licenças que ativará o software completamente.

Oferta Especial (Para Macintosh)

Se você é um usuário de Mac e o Worm:Win32/Picsys.C o afetou, pode fazer o baixer do scanner antimalware gratuito para Mac aqui para verificar se o programa funciona para você.