Como retirar KUZA Ransomware e recuperar arquivos .Ripa

Para retirar KUZA Ransomware, você deve primeiro isolar o dispositivo infectado da rede, identificar a variante de malware específica e empregar um poderoso software antimalware para removê-lo. Em alguns casos, pode ser necessário reinstalar o sistema operacional. A prevenção é fundamental; fazer backup de dados regularmente e usar ferramentas de segurança respeitáveis pode ajudar a proteger contra ataques de ransomware.

Oferta especial

KUZA Ransomware pode ser uma infecção assustadora do computador que pode recuperar sua presença repetidamente, pois mantém seus arquivos ocultos nos computadores. Para conseguir uma remoção sem problemas desse malware, sugerimos que você tente um poderoso scanner antimalware Spyhunter para verificar se o programa pode ajudá-lo a se livrar desse vírus.

Certifique-se de ler o EULA, o Critério de Avaliação de Ameaças e a Política de Privacidade do Spyhunter. O scanner gratuito do Spyhunter baixou apenas as varreduras e detecta as ameaças presentes dos computadores e pode removê-las também uma vez, no entanto, é necessário que você espere pelas próximas 48 horas. Se você pretende remover instantaneamente os itens detectados, precisará comprar sua versão de licenças que ativará o software completamente.

Oferta de Recuperação de Dados

Sugerimos que você escolha seus arquivos de backup criados recentemente para restaurar seus arquivos criptografados. No entanto, se você não tiver nenhum desses backups, tente uma ferramenta de recuperação de dados para verificar se pode restaurar os dados perdidos.

Guia completo para desinstalar o vírus de arquivo .Ripa

KUZA Ransomware é um vírus de computador perigoso que bloqueia todos os seus arquivos importantes, impossibilitando o acesso. É uma nova versão de outro ransomware chamado Proton. Quando o KUZA infecta seu sistema, ele criptografa seus arquivos e altera seus nomes adicionando o endereço de e-mail dos invasores e uma extensão “.Ripa” a eles. Ele também altera o plano de fundo da área de trabalho e deixa uma mensagem em uma nota de resgate intitulada “#Read-for-recovery.txt” exigindo dinheiro de resgate para desbloquear seus arquivos.

A mensagem informa que seus arquivos foram criptografados com códigos especiais difíceis de decifrar. Também diz que seus dados foram roubados do seu dispositivo. Normalmente, o ransomware ameaça expor suas informações privadas se você não pagar, mas esta mensagem não menciona isso.

Em vez disso, ele diz para você pagar uma certa quantia em dinheiro para obter o software de descriptografia e garantir que seus arquivos roubados sejam excluídos. Antes de pagar, você pode testar se a descriptografia funciona enviando aos hackers um arquivo bloqueado. Mas eles avisam para não esperar muito para pagar, caso contrário podem aumentar o valor do resgate. Eles também dizem para não mexer nos arquivos bloqueados nem pedir ajuda de outra pessoa.

Diretamente, KUZA Ransomware bloqueia seus arquivos e exige dinheiro para desbloqueá-los. É uma maneira sorrateira de os cibercriminosos ganharem dinheiro explorando as vulnerabilidades do seu computador.

Olhada rápida |

| Nome: KUZA Ransomware |

| Categoria: Ransomware, Cripto-vírus |

|

Recursos: Conhecido por criptografar os arquivos dos usuários e extorquir dinheiro de resgate deles em troca de ferramentas de descriptografia |

| Extensão: .Ripa (os arquivos também são anexados ao endereço de e-mail dos invasores) |

| Nota de resgate: #Read-for-recovery.txt |

| Nível de perigo: Alto |

| Contato dos invasores: [email protected], [email protected] |

|

Sintomas: Se você achar que os arquivos do seu computador não podem mais ser abertos e suas extensões foram alteradas (por exemplo, my.docx.locked), isso pode ser uma indicação de ataque KUZA virus. Nesses casos, o invasor geralmente exibe uma mensagem de resgate em sua área de trabalho, exigindo pagamento na forma de bitcoins para desbloquear seus arquivos. |

|

Intrusão: Ransomware como KUZA pode infectar seu sistema por meio de diferentes fontes, como anexos de e-mail (geralmente contendo macros), anúncios maliciosos, sites de torrent, páginas que oferecem downloads de vídeo gratuitos do YouTube ou software pirata de hospedagem. |

Pagar resgate vale a pena?

Pagar o resgate aos invasores KUZA Ransomware geralmente não é recomendado porque não há garantia de que eles fornecerão a chave de descriptografia ou que a chave funcionará. Além disso, pagar o resgate financia atividades criminosas, o que pode levar a novos ataques a outros indivíduos e organizações. Atender às demandas desses hackers também pode levar a um ciclo de vitimização, pois eles podem exigir pagamentos adicionais ou atacar a mesma vítima novamente. Então, ao invés de optar por esta opção, remova KUZA Ransomware do dispositivo sem perder tempo antes que cause mais danos dentro da máquina.

Truques usados pelo ransomware para impedir a recuperação gratuita de arquivos criptografados

Existem algumas variantes de ransomware projetadas para executar vários processos em um computador de destino para realizar várias tarefas. Esse processo inicial iniciado é o winupdate.exe, que tem como objetivo enganar as vítimas, mostrando um falso prompt de atualização do Windows. Essa tática enganosa visa fazer as vítimas acreditarem que qualquer lentidão do sistema que estejam enfrentando está sendo causada pelo processo de atualização. Enquanto isso, o ransomware inicia simultaneamente outro processo, normalmente identificado por um nome de quatro caracteres gerado aleatoriamente, que verifica o sistema em busca de arquivos específicos para criptografar. Depois de identificar os arquivos de destino, o ransomware os criptografa para torná-los inacessíveis à vítima. Por fim, para evitar a recuperação de arquivos, o ransomware executa o seguinte comando CMD que exclui as cópias de sombra de volume do sistema:

vssadmin.exe Delete Shadows /All /Quiet

Muitos Ransomware também tentam eliminar quaisquer métodos baseados no Windows que possam ajudar as vítimas a recuperar seus dados criptografados gratuitamente. O ransomware faz isso excluindo cópias de sombra de volume, que removem quaisquer pontos de restauração do sistema criados anteriormente, deixando a vítima sem nenhuma maneira de restaurar seu computador para um estado anterior. O cripto-vírus também altera o arquivo Windows HOSTS anexando uma lista de nomes de domínio e associando-os ao endereço IP localhost. Ao fazer isso, qualquer tentativa de acessar um site da lista de domínios bloqueados redirecionará o usuário para a máquina local, resultando em uma mensagem de erro DNS_PROBE_FINISHED_NXDOMAIN.

Os invasores empregam essa técnica para evitar que as vítimas acessem sites, como aqueles que contêm informações ou ferramentas que podem ajudar as vítimas a recuperar seus arquivos ou remover o ransomware de seu sistema. Além disso, o vírus gera dois arquivos de texto, bowsakkdestx.txt e PersonalID.txt, que contêm detalhes relacionados ao ataque, incluindo a chave de criptografia pública e a identificação pessoal da vítima.

Como meu PC foi infectado com KUZA Ransomware?

Existem várias maneiras pelas quais essa ameaça de malware pode entrar no seu computador. Alguns dos métodos comuns incluem:

- E-mails de spam: links suspeitos em e-mails de spam podem levar à instalação de vírus.

- Recursos de hospedagem online gratuitos: Os recursos de hospedagem gratuitos disponíveis na Internet também podem ser uma fonte de infecção por malware.

- Instalação oculta: Os vírus podem ser instalados secretamente junto com outros aplicativos, especialmente utilitários de freeware ou shareware.

- Recursos P2P: Se você empregar recursos peer-to-peer (P2P) ilegais para baixar software pirateado, o risco de infecção por vírus aumenta.

- Cavalos de Troia: os cavalos de Troia podem ser usados para espalhar o KUZA Ransomware, disfarçando a ameaça como um arquivo ou programa legítimo.

O ransomware geralmente se espalha por e-mails de spam que contêm anexos ou links maliciosos. Os cibercriminosos criam e-mails convincentes que parecem legítimos, como uma mensagem de um banco, transportadora ou agência governamental. Esses e-mails incentivam os destinatários a baixar e abrir o anexo ou clicar no link. Uma vez clicado, a carga maliciosa é baixada e executada no computador do usuário, infectando-o com o ransomware. Em alguns casos, a carga útil pode ser incorporada ao próprio e-mail, permitindo que seja executada assim que o e-mail for aberto.

Foram relatados casos em que KUZA Ransomware foi camuflado como uma ferramenta legítima, disfarçando-se como mensagens que exigem o lançamento de software indesejado ou atualizações do navegador. Alguns golpes online empregam uma técnica para induzi-lo a instalar o vírus manualmente, tornando-o um participante ativo do processo. Normalmente, esses alertas falsos não indicam que você está instalando ransomware. Em vez disso, a instalação será disfarçada como uma atualização de um programa legítimo como o Adobe Flash Player ou algum outro programa suspeito. A verdadeira natureza da instalação será ocultada sob esses falsos alertas.

O uso de aplicativos crackeados e recursos P2P para baixar software pirata pode representar uma ameaça significativa à segurança do seu dispositivo e pode levar à injeção de malware grave, como o KUZA Ransomware.

Trojans são um vetor de ataque popular para ransomware. Os hackers usam cavalos de Tróia para espalhar ransomware, disfarçando o malware como um arquivo ou programa legítimo. Depois que a vítima baixa e executa o Trojan, a carga útil do ransomware é liberada em seu sistema, criptografando arquivos e impedindo que a vítima acesse seus dados. Os cavalos de Tróia podem se espalhar por vários canais, incluindo sites maliciosos, plataformas de mídia social e redes ponto a ponto. Os cibercriminosos geralmente usam táticas de engenharia social para induzir os usuários a baixar e executar cavalos de Tróia.

Para retirar KUZA Ransomware, você deve primeiro isolar o dispositivo infectado da rede, identificar a variante de malware específica e empregar um poderoso software antimalware para removê-lo. Em alguns casos, pode ser necessário reinstalar o sistema operacional. A prevenção é fundamental; fazer backup de dados regularmente e usar ferramentas de segurança respeitáveis pode ajudar a proteger contra ataques de ransomware.

Oferta especial

KUZA Ransomware pode ser uma infecção assustadora do computador que pode recuperar sua presença repetidamente, pois mantém seus arquivos ocultos nos computadores. Para conseguir uma remoção sem problemas desse malware, sugerimos que você tente um poderoso scanner antimalware Spyhunter para verificar se o programa pode ajudá-lo a se livrar desse vírus.

Certifique-se de ler o EULA, o Critério de Avaliação de Ameaças e a Política de Privacidade do Spyhunter. O scanner gratuito do Spyhunter baixou apenas as varreduras e detecta as ameaças presentes dos computadores e pode removê-las também uma vez, no entanto, é necessário que você espere pelas próximas 48 horas. Se você pretende remover instantaneamente os itens detectados, precisará comprar sua versão de licenças que ativará o software completamente.

Oferta de Recuperação de Dados

Sugerimos que você escolha seus arquivos de backup criados recentemente para restaurar seus arquivos criptografados. No entanto, se você não tiver nenhum desses backups, tente uma ferramenta de recuperação de dados para verificar se pode restaurar os dados perdidos.

Guia completo para desinstalar .KUZA file virus

KUZA Ransomware é um programa prejudicial que criptografa arquivos importantes em computadores Windows, tornando-os inacessíveis. Este malware, uma variante do STOP/DJVU ransomware, usa métodos de criptografia fortes para bloquear documentos, fotos, vídeos, áudios e outros tipos de dados cruciais. Você saberá que seu sistema está sob ataque quando vir a extensão “.KUZA” adicionada aos seus arquivos, sinalizando uma infecção ativa.

Assim que a criptografia for concluída, o KUZA mostra uma mensagem em um arquivo chamado _readme.txt, instruindo as vítimas sobre o que fazer a seguir:

- Entre em contato com os desenvolvedores: entre em contato com os invasores através de [email protected] e [email protected].

- Visite o site de pagamento: acesse um site específico para comprar uma ferramenta para descriptografar seus arquivos.

- Pague em Bitcoin: O resgate, começando em US$ 490 em Bitcoin, aumenta para US$ 980 se não for pago rapidamente.

A mensagem afirma que apenas os invasores possuem a chave de descriptografia para restaurar seu acesso aos arquivos. No entanto, pagar o resgate não garante que você receberá seus arquivos de volta.

KUZA Ransomware é uma ameaça séria e, se não forem tomadas precauções, poderá levar à perda permanente de seus dados valiosos. É essencial ter cautela on-line, usar software de segurança atualizado e evitar abrir e-mails suspeitos ou baixar arquivos desconhecidos para proteger seu computador contra ataques maliciosos.

Mensagem na nota de resgate:

ATENÇÃO!

Não se preocupe, você pode devolver todos os seus arquivos!

Todos os seus arquivos, como fotos, bancos de dados, documentos e outros itens importantes, são criptografados com criptografia mais forte e chave exclusiva.

O único método de recuperação de arquivos é adquirir uma ferramenta de descriptografia e uma chave exclusiva para você.

Este software irá descriptografar todos os seus arquivos criptografados.

Que garantias você tem?

Você pode enviar um dos seus arquivos criptografados do seu PC e nós o descriptografamos gratuitamente.

Mas podemos descriptografar apenas 1 arquivo gratuitamente. O arquivo não deve conter informações valiosas.

Você pode obter e ver a ferramenta de descriptografia de visão geral do vídeo:

https://we.tl/t-oTIha7SI4s

O preço da chave privada e do software de descriptografia é de US$ 980.

Desconto de 50% disponível se você entrar em contato conosco nas primeiras 72 horas, o preço para você é de $ 490.

Observe que você nunca restaurará seus dados sem pagamento.

Verifique a pasta “Spam” ou “Lixo eletrônico” do seu e-mail se não obtiver resposta por mais de 6 horas.

Para obter este software você precisa escrever em nosso e-mail:

Reserve o endereço de e-mail para entrar em contato conosco:

Olhada rápida |

| Nome: KUZA Ransomware |

| Categoria: Ransomware, Cripto-vírus |

| Recursos: Conhecido por criptografar os arquivos dos usuários e extorquir dinheiro de resgate deles em troca de ferramentas de descriptografia |

| Extensão: .KUZA |

| Nota de resgate: _readme.txt |

| Nível de perigo: alto |

| Valor do resgate: US$ 490/US$ 980 |

| Contato dos invasores: [email protected], [email protected] |

|

Sintomas: Se você achar que os arquivos do seu computador não podem mais ser abertos e suas extensões foram alteradas (por exemplo, my.docx.locked), isso pode ser uma indicação de ataque KUZA virus. Nesses casos, o invasor geralmente exibe uma mensagem de resgate em sua área de trabalho, exigindo pagamento na forma de bitcoins para desbloquear seus arquivos. |

| Intrusão: Ransomware como KUZA pode infectar seu sistema por meio de diferentes fontes, como anexos de e-mail (geralmente contendo macros), anúncios maliciosos, sites de torrent, páginas que oferecem downloads de vídeo gratuitos do YouTube ou software pirata de hospedagem |

Pagar resgate vale a pena?

Pagar o resgate aos invasores KUZA Ransomware geralmente não é recomendado porque não há garantia de que eles fornecerão a chave de descriptografia ou que a chave funcionará. Além disso, pagar o resgate financia atividades criminosas, o que pode levar a novos ataques a outros indivíduos e organizações. Atender às demandas desses hackers também pode levar a um ciclo de vitimização, pois eles podem exigir pagamentos adicionais ou atacar a mesma vítima novamente. Então, ao invés de optar por esta opção, remova KUZA Ransomware do dispositivo sem perder tempo antes que cause mais danos dentro da máquina.

Truques usados pelo ransomware para impedir a recuperação gratuita de arquivos criptografados

Existem algumas variantes de ransomware projetadas para executar vários processos em um computador de destino para realizar várias tarefas. Esse processo inicial iniciado é o winupdate.exe, que tem como objetivo enganar as vítimas, mostrando um falso prompt de atualização do Windows. Essa tática enganosa visa fazer as vítimas acreditarem que qualquer lentidão do sistema que estejam enfrentando está sendo causada pelo processo de atualização. Enquanto isso, o ransomware inicia simultaneamente outro processo, normalmente identificado por um nome de quatro caracteres gerado aleatoriamente, que verifica o sistema em busca de arquivos específicos para criptografar. Depois de identificar os arquivos de destino, o ransomware os criptografa para torná-los inacessíveis à vítima. Por fim, para evitar a recuperação de arquivos, o ransomware executa o seguinte comando CMD que exclui as cópias de sombra de volume do sistema:

vssadmin.exe Delete Shadows /All /Quiet

Muitos Ransomware também tentam eliminar quaisquer métodos baseados no Windows que possam ajudar as vítimas a recuperar seus dados criptografados gratuitamente. O ransomware faz isso excluindo cópias de sombra de volume, que removem quaisquer pontos de restauração do sistema criados anteriormente, deixando a vítima sem nenhuma maneira de restaurar seu computador para um estado anterior. O cripto-vírus também altera o arquivo Windows HOSTS anexando uma lista de nomes de domínio e associando-os ao endereço IP localhost. Ao fazer isso, qualquer tentativa de acessar um site da lista de domínios bloqueados redirecionará o usuário para a máquina local, resultando em uma mensagem de erro DNS_PROBE_FINISHED_NXDOMAIN.

Os invasores empregam essa técnica para evitar que as vítimas acessem sites, como aqueles que contêm informações ou ferramentas que podem ajudar as vítimas a recuperar seus arquivos ou remover o ransomware de seu sistema. Além disso, o vírus gera dois arquivos de texto, bowsakkdestx.txt e PersonalID.txt, que contêm detalhes relacionados ao ataque, incluindo a chave de criptografia pública e a identificação pessoal da vítima.

Como meu PC foi infectado com KUZA Ransomware?

Existem várias maneiras pelas quais essa ameaça de malware pode entrar no seu computador. Alguns dos métodos comuns incluem:

- E-mails de spam: links suspeitos em e-mails de spam podem levar à instalação de vírus.

- Recursos de hospedagem online gratuitos: Os recursos de hospedagem gratuitos disponíveis na Internet também podem ser uma fonte de infecção por malware.

- Instalação oculta: Os vírus podem ser instalados secretamente junto com outros aplicativos, especialmente utilitários de freeware ou shareware.

- Recursos P2P: Se você empregar recursos peer-to-peer (P2P) ilegais para baixar software pirateado, o risco de infecção por vírus aumenta.

- Cavalos de Troia: os cavalos de Troia podem ser usados para espalhar o KUZA Ransomware, disfarçando a ameaça como um arquivo ou programa legítimo.

O ransomware geralmente se espalha por e-mails de spam que contêm anexos ou links maliciosos. Os cibercriminosos criam e-mails convincentes que parecem legítimos, como uma mensagem de um banco, transportadora ou agência governamental. Esses e-mails incentivam os destinatários a baixar e abrir o anexo ou clicar no link. Uma vez clicado, a carga maliciosa é baixada e executada no computador do usuário, infectando-o com o ransomware. Em alguns casos, a carga útil pode ser incorporada ao próprio e-mail, permitindo que seja executada assim que o e-mail for aberto.

Foram relatados casos em que KUZA Ransomware foi camuflado como uma ferramenta legítima, disfarçando-se como mensagens que exigem o lançamento de software indesejado ou atualizações do navegador. Alguns golpes online empregam uma técnica para induzi-lo a instalar o vírus manualmente, tornando-o um participante ativo do processo. Normalmente, esses alertas falsos não indicam que você está instalando ransomware. Em vez disso, a instalação será disfarçada como uma atualização de um programa legítimo como o Adobe Flash Player ou algum outro programa suspeito. A verdadeira natureza da instalação será ocultada sob esses falsos alertas.

O uso de aplicativos crackeados e recursos P2P para baixar software pirata pode representar uma ameaça significativa à segurança do seu dispositivo e pode levar à injeção de malware grave, como o KUZA Ransomware.

Trojans são um vetor de ataque popular para ransomware. Os hackers usam cavalos de Tróia para espalhar ransomware, disfarçando o malware como um arquivo ou programa legítimo. Depois que a vítima baixa e executa o Trojan, a carga útil do ransomware é liberada em seu sistema, criptografando arquivos e impedindo que a vítima acesse seus dados. Os cavalos de Tróia podem se espalhar por vários canais, incluindo sites maliciosos, plataformas de mídia social e redes ponto a ponto. Os cibercriminosos geralmente usam táticas de engenharia social para induzir os usuários a baixar e executar cavalos de Tróia.

Passo 1. Remova os dispositivos conectados e isole o PC infectado

É muito importante que você desligue seu PC infectado com outros computadores conectados na mesma rede local. Muitos dos ransomware são projetados de forma que se espalham no ambiente de rede. Portanto, você precisa tomar algumas medidas para isolar o PC.

Existem duas etapas básicas para separar o dispositivo infectado.

- Desconecte a Internet

- Desconecte todos os dispositivos de armazenamento externo

- Sair das contas de armazenamento em nuvem (adicional)

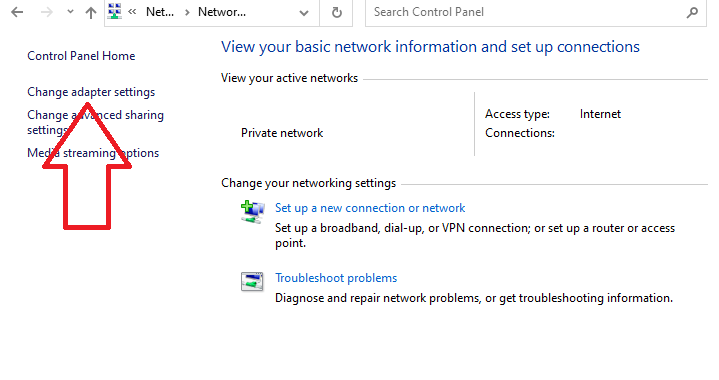

Desconecte o cabo Ethernet para que toda a conexão com a Internet com fio seja cortada. Caso o PC infectado esteja conectado à internet sem fio, você deve desconectá-lo manualmente através do Painel de Controle.

Vá para Painel de Controle> Pesquise ‘Central de Rede e Compartilhamento‘

Clique em ‘Alterar configurações do adaptador‘

Selecione o ponto de conexão com a Internet, clique com o botão direito do mouse e escolha ‘Desativar’. O PC não está mais conectado à Internet.

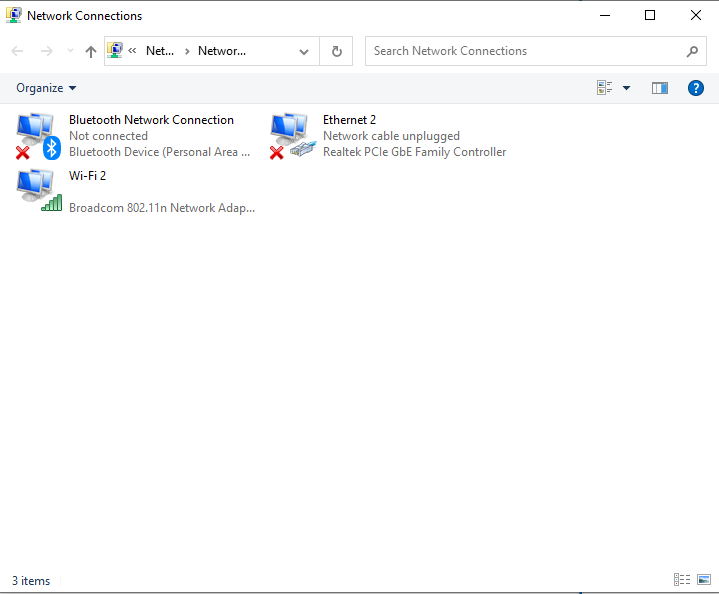

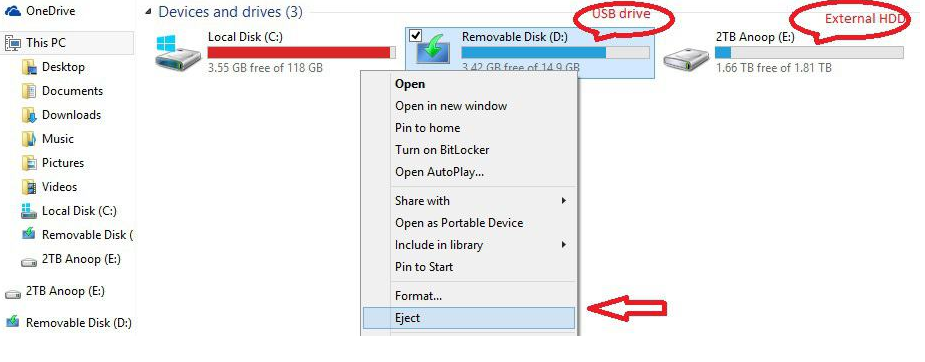

Assim que o PC estiver desconectado da internet, o próximo passo é desconectar o dispositivo de armazenamento conectado para isolar o computador completamente. Todos os tipos de dispositivos de armazenamento, como discos rígidos portáteis, pen-drives, pen drives, etc., devem ser removidos para que KUZA Ransomware não criptografe os arquivos armazenados neles.

Vá para “Meu Computador”, clique com o botão direito no dispositivo de armazenamento conectado e selecione “Ejetar”.

Existe uma grande possibilidade de que o ransomware possa assumir o controle do software que lida com os dados armazenados no “armazenamento em nuvem”. Portanto, é altamente recomendável que você saia do armazenamento em nuvem, seja por meio do navegador ou do software de gerenciamento de nuvem.

Passo 2. Identifique o ransomware que atacou seus arquivos

É importante identificar o nome e o tipo de ransomware que atacou sua estação de trabalho para que você possa usar a ferramenta de descriptografia correta para recuperar os arquivos bloqueados. Isso é importante porque a ferramenta de descriptografia para ransomware lançada por especialistas em segurança é exclusiva para ransomware específico e sua família. Se você usar a ferramenta de descriptografia incorreta que não foi projetada para remover KUZA Ransomware, isso pode danificar os arquivos bloqueados permanentemente.

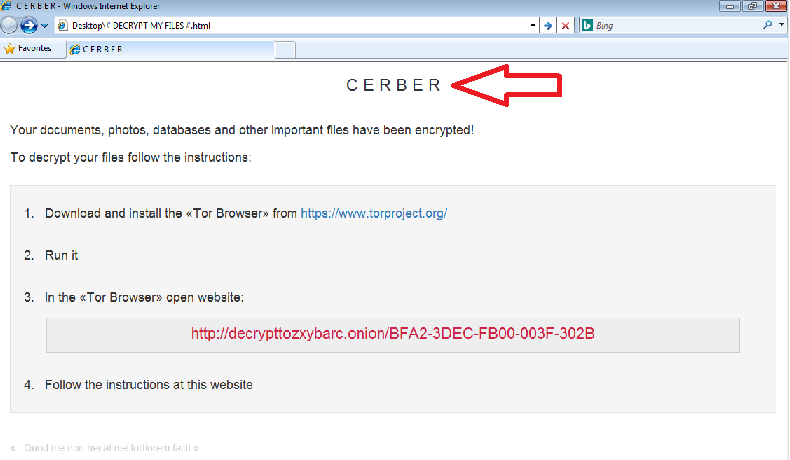

Existem possivelmente três maneiras de identificar o ranosmware que infectou seu PC. A primeira é verificar a nota do rnasowmare e ver se o nome é mencionado ou não. Por exemplo, na nota do ransomware Cerber, o nome do ransomware é claramente mencionado.

Em muitas ocasiões, o nome do ransomware não é mencionado na nota. Eles contêm mensagem genérica. Pesquisas mostram que diferentes rasnowmare podem ter a mesma nota de resgate, mas pertencem a famílias ou grupos totalmente diferentes.

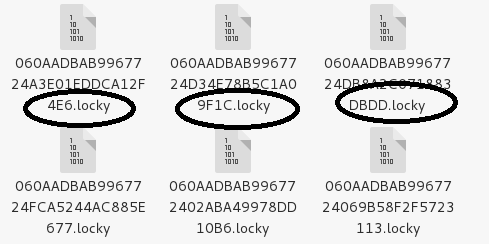

Portanto, se a nota do ransomware for genérica e seu nome e tipo não forem mencionados, você precisará verificar a extensão do arquivo que ela adiciona ao arquivo bloqueado. Quando um ransomware bloqueia qualquer arquivo, ele acrescenta seu próprio nome de extensão a ele. Por exemplo, o ransomware Locky adiciona o nome da extensão .locky em todos os arquivos que ele criptografa.

Muitos dos ransomwares também usam nomes de extensão genéricos, como .encrypted, .locked, .crypted etc. Nesse caso, o nome da extensão genérica não revela nada sobre o nome e o tipo do ransomware.

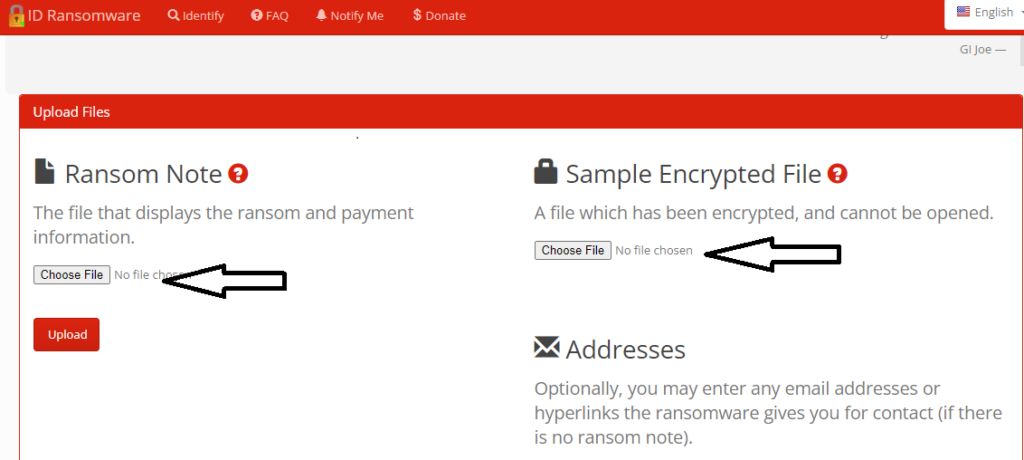

Portanto, se você não conseguir identificar o ransomware por meio de sua nota e extensão, é melhor visitar o site do ID Ransomware e fazer upload da nota de resgate recebida ou de qualquer um de seus arquivos que tenha sido criptografado ou possivelmente ambos.

Atualmente, o banco de dados ID ransowmare possui detalhes de cerca de 1100 ransomwares diferentes. Caso o ransomware que infectou seus arquivos não seja suportado pelo site ID ransomware, você pode usar a Internet para pesquisar mais sobre o ransomware usando palavras-chave como extensão de arquivo, endereço de carteira criptográfica ou ID de e-mail de contato.

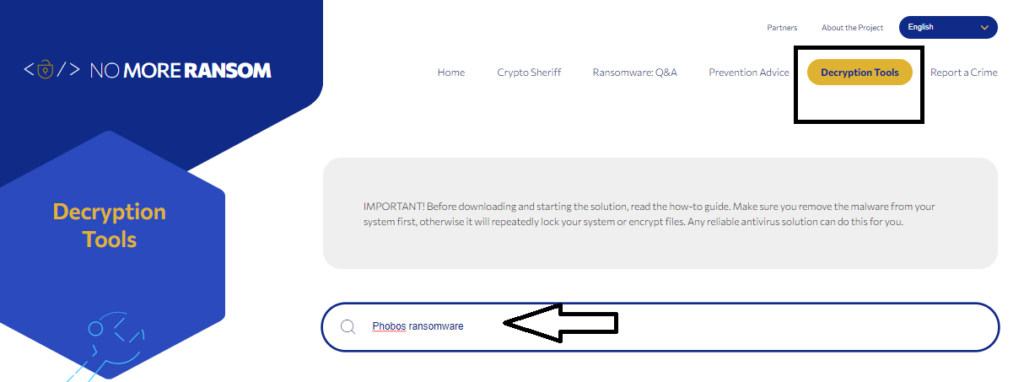

Passo 3. Procure a ferramenta de descriptografia KUZA Ransomware para recuperar arquivos bloqueados

O desenvolvedor por trás do ransomware usa uma chave de criptografia altamente avançada para bloquear os arquivos no PC infectado e, portanto, se conseguir criptografar o arquivo corretamente, ele não poderá ser descriptografado sem a chave de descriptografia correta. A chave de desbloqueio é armazenada em um servidor remoto. A família popular de ransomware, como Dharma, Cerber, Phobos, etc., é conhecida por criar ransomware impecável e atualiza sua versão de tempos em tempos.

No entanto, existem tantos tipos de ransomware que são mal desenvolvidos e apresentam falhas em termos de uso de chave de descriptografia exclusiva para cada vítima, sua chave de descriptografia é armazenada no PC infectado em vez do servidor remoto e assim por diante. Portanto, a chave de descriptografia para esse ransomware mal projetado está disponível na Internet. Você só precisa verificar alguns fóruns de segurança e comunidades on-line para obter uma chave de descriptografia idêntica para resgate mal projetado.

Para estar no lado mais seguro, é recomendável usar plataformas como https://www.nomoreransom.org/en/index.html, que experimentou e testou a chave de descriptografia para alguns dos ransomwares populares. Sua página inicial contém uma categoria “Ferramentas de descriptografia” com opção de barra de pesquisa onde você pode procurar a chave de descriptografia para um determinado ransomware.

Como remover KUZA Ransomware e recuperar arquivos bloqueados usando a ferramenta de recuperação de dados

1: Inicialize o PC “Modo de segurança com rede”

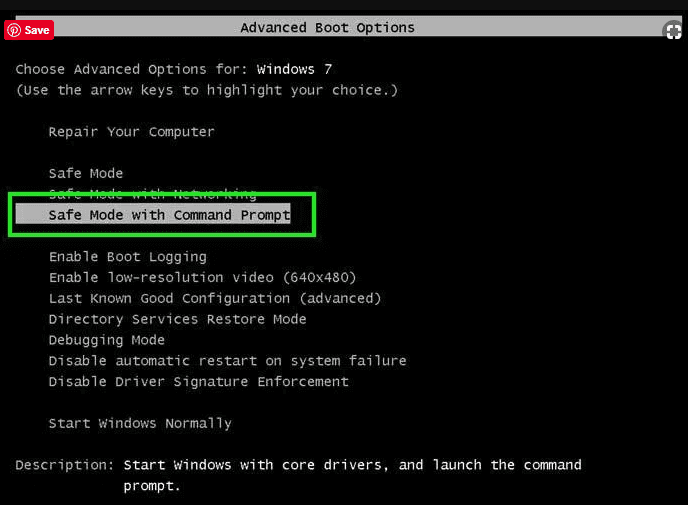

Para usuários do Windows XP e Windows 7: Inicialize o PC no “Modo de segurança”. Clique na opção “Iniciar” e pressione continuamente F8 durante o processo de inicialização até que o menu “Opções avançadas do Windows” apareça na tela. Escolha “Modo de segurança com rede” na lista.

Agora, uma tela inicial do Windows aparece na área de trabalho e a estação de trabalho está funcionando no “Modo de segurança com rede”.

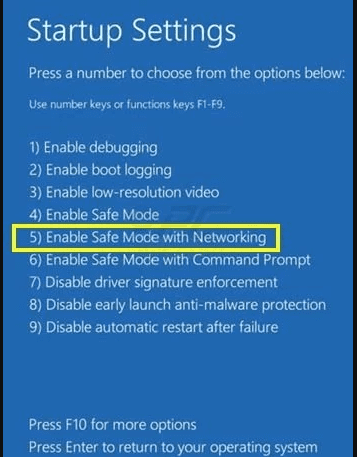

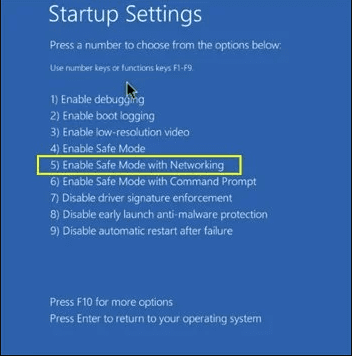

Para usuários do Windows 8: Vá para a “Tela inicial”. Nos resultados da pesquisa, selecione configurações, digite “Avançado”. Na opção “Configurações gerais do PC”, escolha a opção “Inicialização avançada”. Novamente, clique na opção “Reiniciar agora”. A estação de trabalho inicializa no “Menu de opção de inicialização avançada”. Pressione o botão “Solução de problemas” e, em seguida, “Opções avançadas”. Na “Tela de Opções Avançadas”, pressione em “Configurações de Inicialização”. Novamente, clique no botão “Reiniciar”. A estação de trabalho agora reiniciará na tela “Configuração de inicialização”. Em seguida, pressione F5 para inicializar no modo de segurança em rede.

Para usuários do Windows 10: Pressione no logotipo do Windows e no ícone “Power”. No menu recém-aberto, escolha “Reiniciar” enquanto mantém pressionado o botão “Shift” no teclado. Na nova janela aberta “Escolha uma opção”, clique em “Solução de problemas” e depois em “Opções avançadas”. Selecione “Configurações de inicialização” e pressione “Reiniciar”. Na próxima janela, clique no botão “F5” no teclado.

Depois que o PC inicializar no modo de segurança com rede, você poderá usar uma ferramenta antimalware como o “Spyhunter”. A ferramenta de remoção automática possui algoritmo de varredura avançado e lógica de programação, portanto, não deixa nenhum rastro de ransomware para trás.

Clique aqui para obter detalhes do Spyhunter e guia do usuário

Abra o navegador e baixe uma ferramenta anti-malware legítima. Faça uma verificação completa do sistema. Remova todas as entradas maliciosas detectadas, incluindo as que pertencem ao ransomware.

Oferta especial

KUZA Ransomware O KUZA Ransomware pode ser uma infecção assustadora do computador que pode recuperar sua presença repetidamente, pois mantém seus arquivos ocultos nos computadores. Para conseguir uma remoção sem problemas desse malware, sugerimos que você tente um poderoso scanner antimalware Spyhunter para verificar se o programa pode ajudá-lo a se livrar desse vírus.

Certifique-se de ler o EULA, o Critério de Avaliação de Ameaças e a Política de Privacidade do Spyhunter. O scanner gratuito do Spyhunter baixou apenas as varreduras e detecta as ameaças presentes dos computadores e pode removê-las também uma vez, no entanto, é necessário que você espere pelas próximas 48 horas. Se você pretende remover instantaneamente os itens detectados, precisará comprar sua versão de licenças que ativará o software completamente.

Oferta de Recuperação de Dados

Sugerimos que você escolha seus arquivos de backup criados recentemente para restaurar seus arquivos criptografados. No entanto, se você não tiver nenhum desses backups, tente uma ferramenta de recuperação de dados para verificar se pode restaurar os dados perdidos.

2: Exclua a infecção KUZA Ransomware usando a “Restauração do sistema”

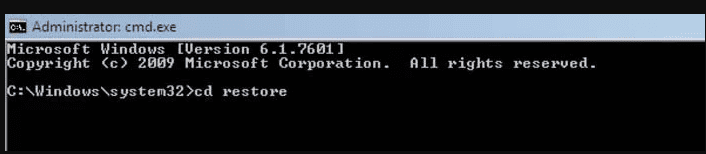

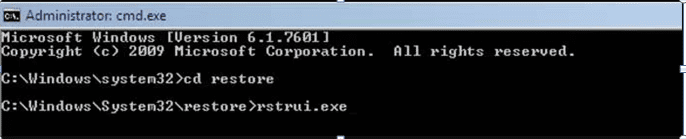

Caso você não consiga iniciar o PC no “Modo de segurança com rede”, tente usar a “Restauração do sistema”. Durante a “Inicialização”, pressione continuamente a tecla F8 até que o menu “Opções avançadas” apareça. Na lista, escolha “Modo de segurança com prompt de comando” e pressione “Enter”.

No novo prompt de comando aberto, digite “cd restore” e pressione “Enter”.

Digite: rstrui.exe e pressione “ENTER”

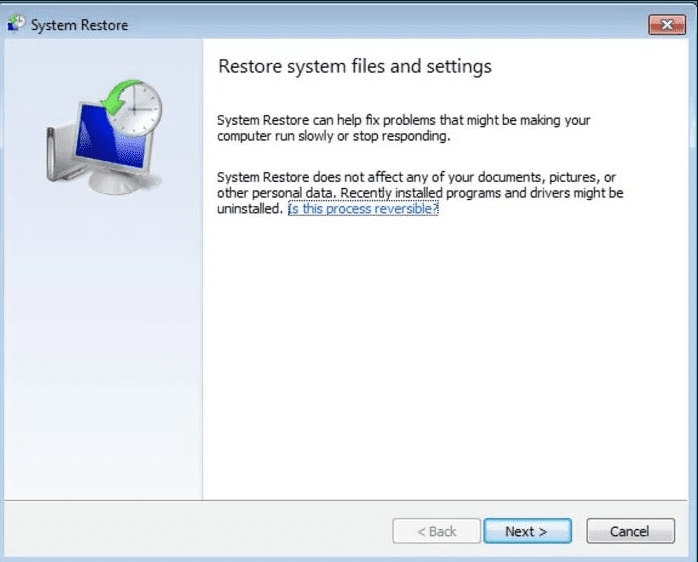

Clique em “Avançar” nas novas janelas

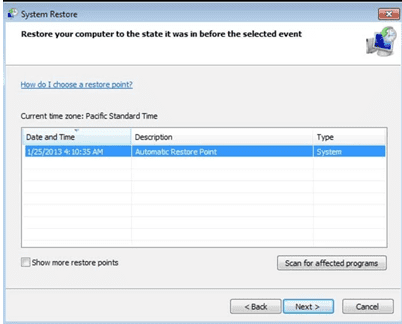

Escolha qualquer um dos “Pontos de restauração” e clique em “Avançar”. (Esta etapa restaurará a estação de trabalho para sua hora e data anteriores à infiltração do KUZA Ransomware no PC.

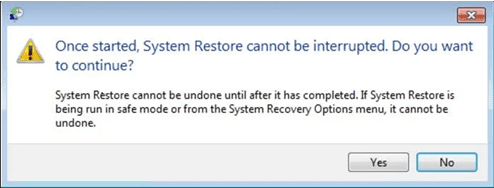

Nas janelas recém-abertas, pressione “Sim”.

Assim que seu PC for restaurado para a data e hora anteriores, baixe a ferramenta anti-malware recomendada e execute uma varredura profunda para remover os arquivos KUZA Ransomware se eles permanecerem na estação de trabalho.

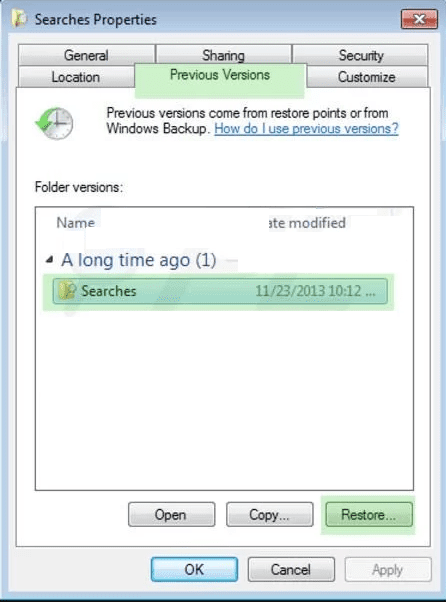

Para restaurar cada arquivo (separado) por este ransomware, use o recurso “Windows Previous Version”. Este método é efetivo quando a “Função de Restauração do Sistema” está habilitada na estação de trabalho.

Nota importante: Algumas variantes do KUZA Ransomware também excluem as “Cópias de volume de sombra”, portanto, esse recurso pode não funcionar o tempo todo e é aplicável apenas a computadores seletivos.

Como restaurar arquivos criptografados individuais:

Para restaurar um único arquivo, clique com o botão direito sobre ele e vá para “Propriedades”. Selecione a guia “Versão anterior”. Selecione um “Ponto de restauração” e clique na opção “Restaurar”.

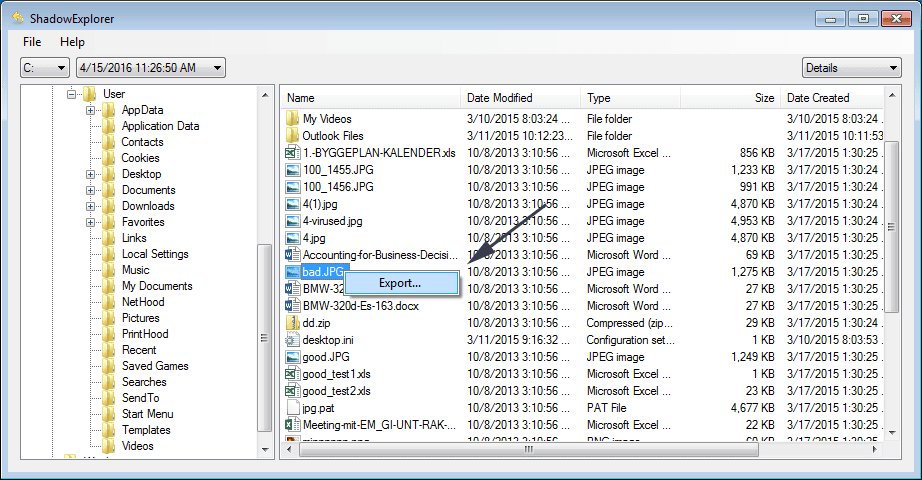

Para acessar os arquivos criptografados pelo KUZA Ransomware, você também pode tentar usar o “Shadow Explorer”. Para obter mais informações sobre esta aplicação, clique aqui.

Importante: Data Encryption Ransomware são altamente perigosos e é sempre melhor que você tome cuidado ataque em sua estação de trabalho. É aconselhável usar uma poderosa ferramenta anti-malware para obter proteção em tempo real. Com a ajuda do “Spyhunter”, “objetos de política de grupo” são implantados nos registros para bloquear infecções prejudiciais como o KUZA Ransomware.

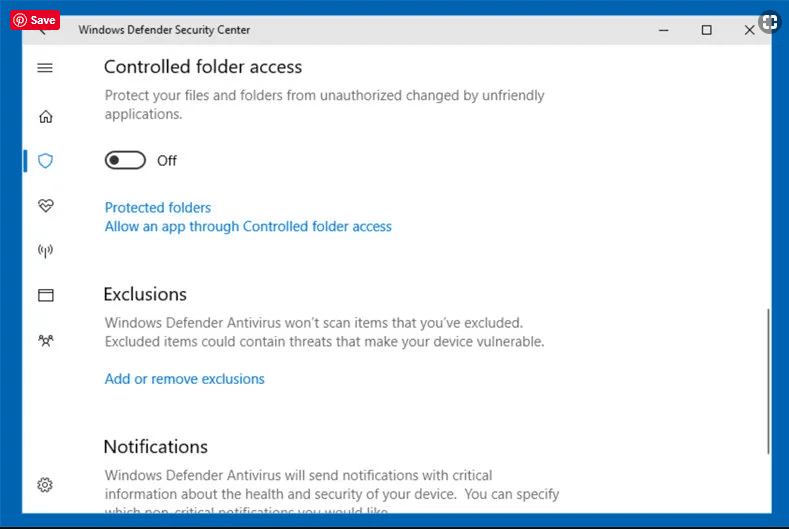

Além disso, no Windows 10, você obtém um recurso exclusivo chamado “Fall Creators Update”, que oferece o recurso “Acesso controlado à pasta” para bloquear qualquer tipo de criptografia nos arquivos. Com a ajuda desse recurso, todos os arquivos armazenados em locais como as pastas “Documentos”, “Imagens”, “Músicas”, “Vídeos”, “Favoritos” e “Desktop” são seguros por padrão.

É muito importante que você instale este “Windows 10 Fall Creators Update” em seu PC para proteger seus arquivos e dados importantes da criptografia de ransomware. Mais informações sobre como obter esta atualização e adicionar uma proteção adicional contra ataques de rnasomware foram discutidas aqui.

3. Como recuperar os arquivos criptografados pelo KUZA Ransomware?

Até agora, você deve ter entendido o que aconteceu com seus arquivos pessoais que foram criptografados e como você pode remover os scripts e cargas associadas ao KUZA Ransomware para proteger seus arquivos pessoais que não foram danificados ou criptografados até agora. Para recuperar os arquivos bloqueados, as informações detalhadas relacionadas a “Restauração do sistema” e “Cópias de volume de sombra” já foram discutidas anteriormente. No entanto, caso você ainda não consiga acessar os arquivos criptografados, tente usar uma ferramenta de recuperação de dados.

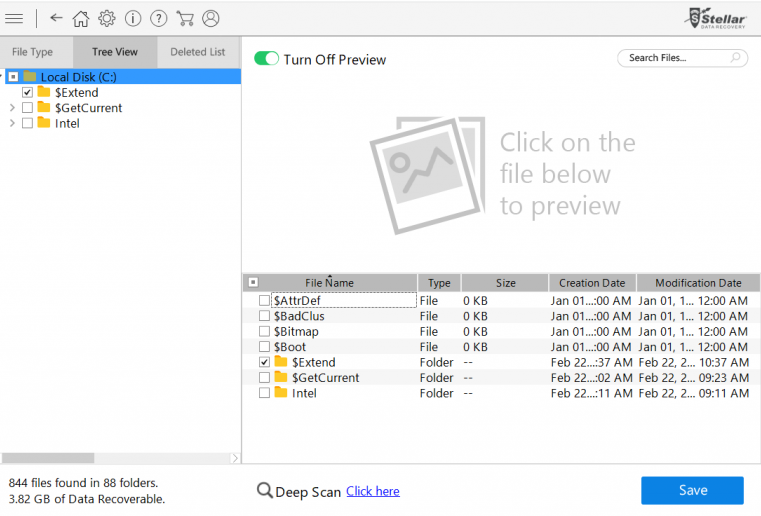

Uso da Ferramenta de Recuperação de Dados

Esta etapa é para todas as vítimas que já tentaram todo o processo mencionado acima, mas não encontraram nenhuma solução. Também é importante que você consiga acessar o PC e instalar qualquer software. A ferramenta de recuperação de dados funciona com base no algoritmo de varredura e recuperação do sistema. Ele pesquisa as partições do sistema para localizar os arquivos originais que foram excluídos, corrompidos ou danificados pelo malware. Lembre-se de que você não deve reinstalar o sistema operacional Windows, caso contrário, as cópias “anteriores” serão excluídas permanentemente. Você deve primeiro limpar a estação de trabalho e remover a infecção do KUZA Ransomware. Deixe os arquivos bloqueados como estão e siga as etapas mencionadas abaixo.

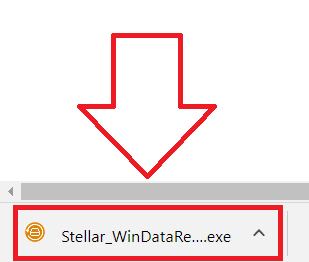

Passo 1: Baixe o software na estação de trabalho clicando no botão “Download” abaixo.

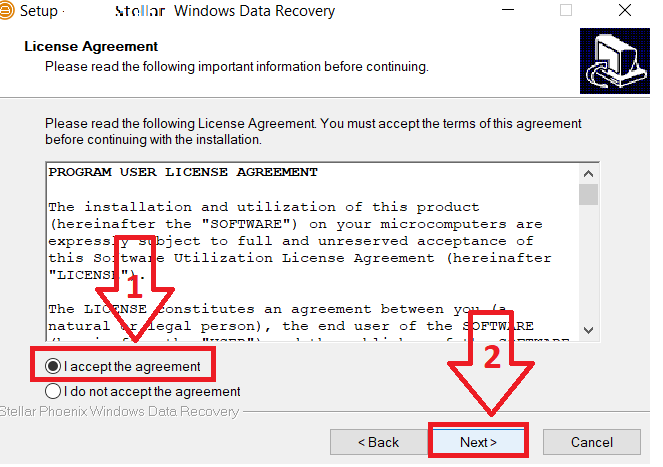

Passo 2: Execute o instalador clicando nos arquivos baixados.

Passo 3: Uma página de contrato de licença aparece na tela. Clique em “Aceitar” para concordar com seus termos e uso. Siga as instruções na tela conforme mencionado e clique no botão “Concluir”.

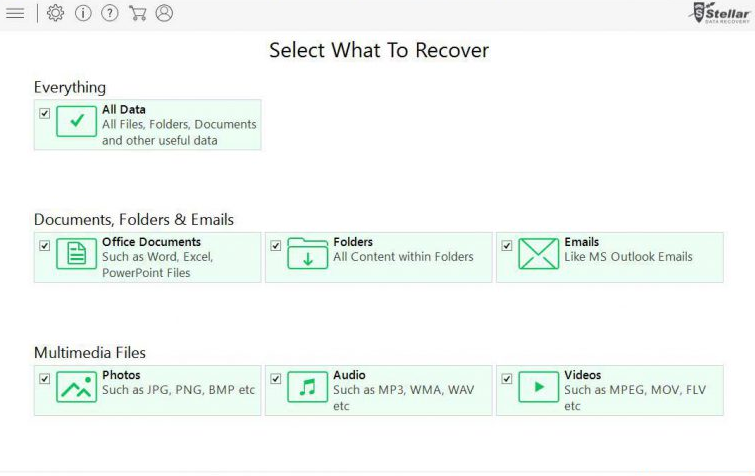

Passo 4: Uma vez concluída a instalação, o programa é executado automaticamente. Na interface recém-aberta, selecione os tipos de arquivo que deseja recuperar e clique em “Avançar”.

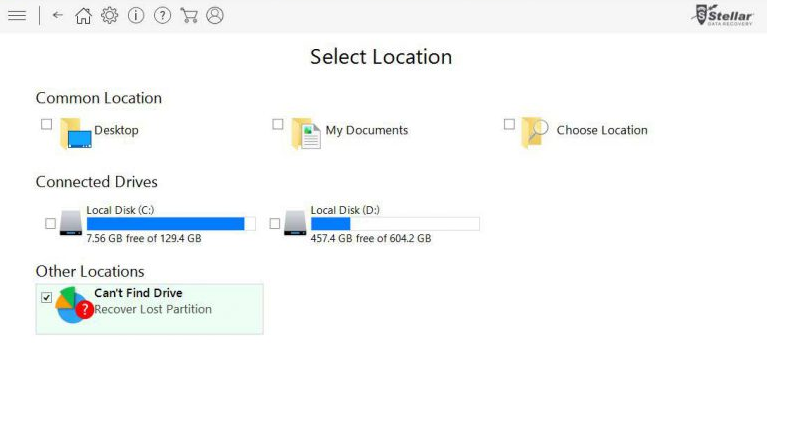

Etapa 5: você pode selecionar as “unidades” nas quais deseja que o software seja executado e executar o processo de recuperação. Em seguida, clique no botão “Scan”.

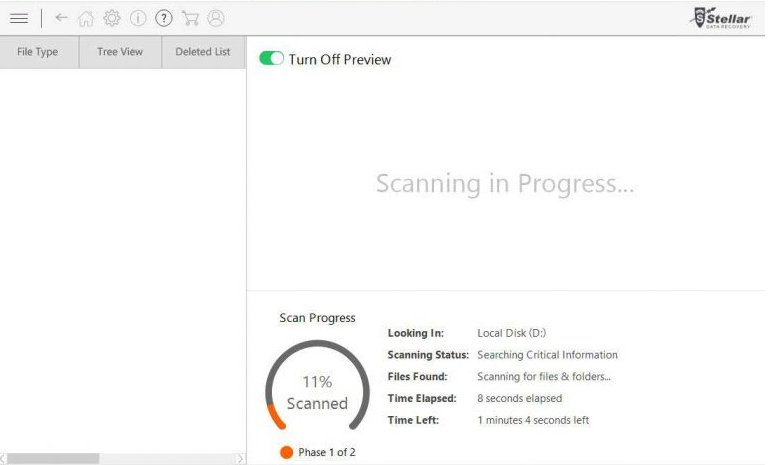

Etapa 6: com base na unidade selecionada para verificação, o processo de restauração é iniciado. Todo o processo pode demorar dependendo do volume da unidade selecionada e do número de arquivos. Uma vez concluído o processo, um explorador de dados aparece na tela com a visualização dos dados a serem recuperados. Selecione os arquivos que deseja restaurar.

Passo 7. Em seguida, localize o local onde deseja salvar os arquivos recuperados.

maliciosamente.

Oferta especial

KUZA Ransomware pode ser uma infecção assustadora do computador que pode recuperar sua presença repetidamente, pois mantém seus arquivos ocultos nos computadores. Para conseguir uma remoção sem problemas desse malware, sugerimos que você tente um poderoso scanner antimalware Spyhunter para verificar se o programa pode ajudá-lo a se livrar desse vírus.

Certifique-se de ler o EULA, o Critério de Avaliação de Ameaças e a Política de Privacidade do Spyhunter. O scanner gratuito do Spyhunter baixou apenas as varreduras e detecta as ameaças presentes dos computadores e pode removê-las também uma vez, no entanto, é necessário que você espere pelas próximas 48 horas. Se você pretende remover instantaneamente os itens detectados, precisará comprar sua versão de licenças que ativará o software completamente.

Oferta de Recuperação de Dados

Sugerimos que você escolha seus arquivos de backup criados recentemente para restaurar seus arquivos criptografados. No entanto, se você não tiver nenhum desses backups, tente uma ferramenta de recuperação de dados para verificar se pode restaurar os dados perdidos.

Como evitar o ataque de KUZA Ransomware?

Embora nenhuma medida de segurança possa garantir proteção completa contra malware, existem certas precauções que você pode tomar para evitar que o ransomware infecte seu dispositivo. Esteja atento ao instalar o software gratuito e leia atentamente as ofertas adicionais do instalador.

Os usuários devem ser cautelosos ao abrir e-mails de remetentes desconhecidos ou quaisquer mensagens que pareçam suspeitas ou fora do comum. Se o remetente ou o endereço não for familiar, ou se o conteúdo não estiver relacionado a nada que você esteja esperando, é melhor não abrir a mensagem. É altamente improvável que você ganhe um prêmio em um concurso em que não participou, portanto, desconfie de qualquer e-mail afirmando que você ganhou algo. Se o assunto do e-mail parecer estar relacionado a algo que você espera, é importante examinar minuciosamente todos os aspectos da mensagem. Os golpistas costumam cometer erros, portanto, examinar cuidadosamente o conteúdo do e-mail pode ajudá-lo a identificar qualquer atividade fraudulenta. Lembre-se, é sempre melhor agir com cautela e evitar abrir e-mails ou cartas que pareçam suspeitos.

Também é crucial manter todos os programas de software e segurança atualizados para evitar vulnerabilidades que o ransomware pode explorar. O uso de programas crackeados ou desconhecidos é um risco significativo para ataques de ransomware baseados em Trojan. Os cibercriminosos geralmente distribuem cavalos de Tróia disfarçados de software legítimo, como patches ou verificações de licença. No entanto, é difícil diferenciar entre software confiável e cavalos de Troia maliciosos, pois alguns cavalos de Troia podem até ter a funcionalidade que os usuários procuram.

Para mitigar esse risco, é crucial evitar o uso de programas não confiáveis e baixar apenas software de fontes confiáveis. Antes de baixar qualquer programa, os usuários devem pesquisá-lo minuciosamente e ler as análises de fontes confiáveis. Também é recomendável consultar os quadros de mensagens antimalware para coletar informações adicionais sobre qualquer software que possa levantar suspeitas. Por fim, a melhor defesa contra ataques de ransomware baseados em Trojan é ter cuidado e evitar o download de software de fontes não confiáveis.

Mais medidas de prevenção para ataques individuais e organizacionais

Caso seu PC tenha sido infectado por uma família de ransomware altamente perigosa, como Dharma, isso pode causar vários ataques à estação de trabalho. No entanto, ainda é recomendável tomar algumas medidas de precaução adicionais. Para começar, é crucial corrigir e proteger servidores RDP (Remote Desktop Protocol) com redes privadas virtuais (VPNs) que incluem autenticação multifator. Isso ajudará a proteger contra acesso não autorizado e possíveis violações.

Também é importante que as organizações permaneçam vigilantes contra tentativas de phishing, principalmente à medida que se ajustam às configurações de trabalho remoto. Com mais funcionários trabalhando em casa, o risco de ataques de phishing aumenta, e treinamento e educação adequados podem ajudar a reduzir esse risco.

Além disso, as empresas devem estar atentas ao acesso concedido a prestadores de serviços e terceiros para fins comerciais. Essas entidades podem representar uma ameaça à segurança se não forem gerenciadas adequadamente, e as empresas devem implementar protocolos e procedimentos de segurança rígidos para proteger dados e informações confidenciais. Ao implementar essas medidas, as organizações podem se proteger melhor contra ransomware e outras possíveis ameaças à segurança.

Algumas perguntas frequentes relacionadas

Como posso abrir arquivos criptografados por KUZA Ransomware? Posso acessá-lo sozinho?

Um arquivo bloqueado por ransomware não pode ser acessado, a menos que seja primeiro descriptografado usando a chave de descriptografia.

O que eu poderia fazer para acessar os arquivos bloqueados?

Caso você tenha arquivos de backup, use-os e não se preocupe com os arquivos que foram criptografados, pois você pode usá-los a partir do backup. No entanto, lembre-se de que, para usar os arquivos de backup no mesmo PC, primeiro você deve remover completamente a infecção do ransomware, caso contrário, o arquivo de backup também será criptografado. Para remover o resgate, sugere-se use uma poderosa ferramenta anti-malware.

Caso o backup não esteja disponível, você pode tentar “Ponto de restauração” para reverter o sistema para o ponto em que o PC estava livre de ataques de ransomware. Se essas opções não funcionarem, você pode tentar a sorte com qualquer ferramenta poderosa de recuperação de dados.

Além disso, há uma grande possibilidade de que os arquivos criptografados ainda estejam com você, portanto, você pode verificar todos os locais possíveis, como e-mails enviados ou recebidos, entrar em contato com seus amigos, familiares para obter arquivos como imagens, vídeos etc. . Verifique seu armazenamento em nuvem e plataformas de mídia social, dispositivos antigos, incluindo laptop, PC, telefones celulares e assim por diante.

Devo pagar o resgate para obter a chave de descriptografia?

Nunca é recomendado pagar em dinheiro porque não há garantia de receber a chave de descriptografia correta dos cibercriminosos, mesmo após o pagamento do valor do resgate. A identidade dos cibercriminosos geralmente é anônima, portanto, você não pode fazer nada muito mais tarde.

Onde posso relatar sobre o ataque de resgate?

Existem agências de segurança cibernética em todos os países onde você pode relatar ataques de ransomware. Os links para as respectivas autoridades são os seguintes. Você pode visitar o link de acordo com o seu país e relatar sobre o ataque.

- USA– Internet Crime Complaint Centre IC3 or On Guard Online;

- In Canada- Canadian Anti-Fraud Centre;

- United Kingdom– Action Fraud

- Australia – Australian High Tech Crime Center

- In Ireland- An Garda Síochána

- Greece – Cyber Crime Unit (Hellenic Police)

- New Zealand- Consumer Affairs Scams

- Spain– Policía Nacional

- Poland– Policja

- Portugal– Polícia Judiciária

- France– Ministère de l’Intérieur

- Germany– Polizei

- Italy– Polizia di Stato

- The Netherlands– Politie

- India – CyberCrime Investigation Cell

O antivírus pode proteger contra ransomware?

Um antivírus poderoso pode proteger, detectar e remover ransomware. É sempre uma boa prática usar um aplicativo de segurança para obter proteção contra ransomware em tempo real. Além disso, é igualmente importante seguir boas práticas de segurança cibernética.