IRS terceira rodada de golpe de e-mail de status de pagamento de impacto econômico

1) O que é esse golpe de e-mail de status de pagamento de impacto econômico da terceira rodada do IRS?

2) Como é feito?

3) O que fazer se você for enganado?

4) Conclusão

5) perguntas frequentes

6) Como ficar seguro online usando diferentes sites?

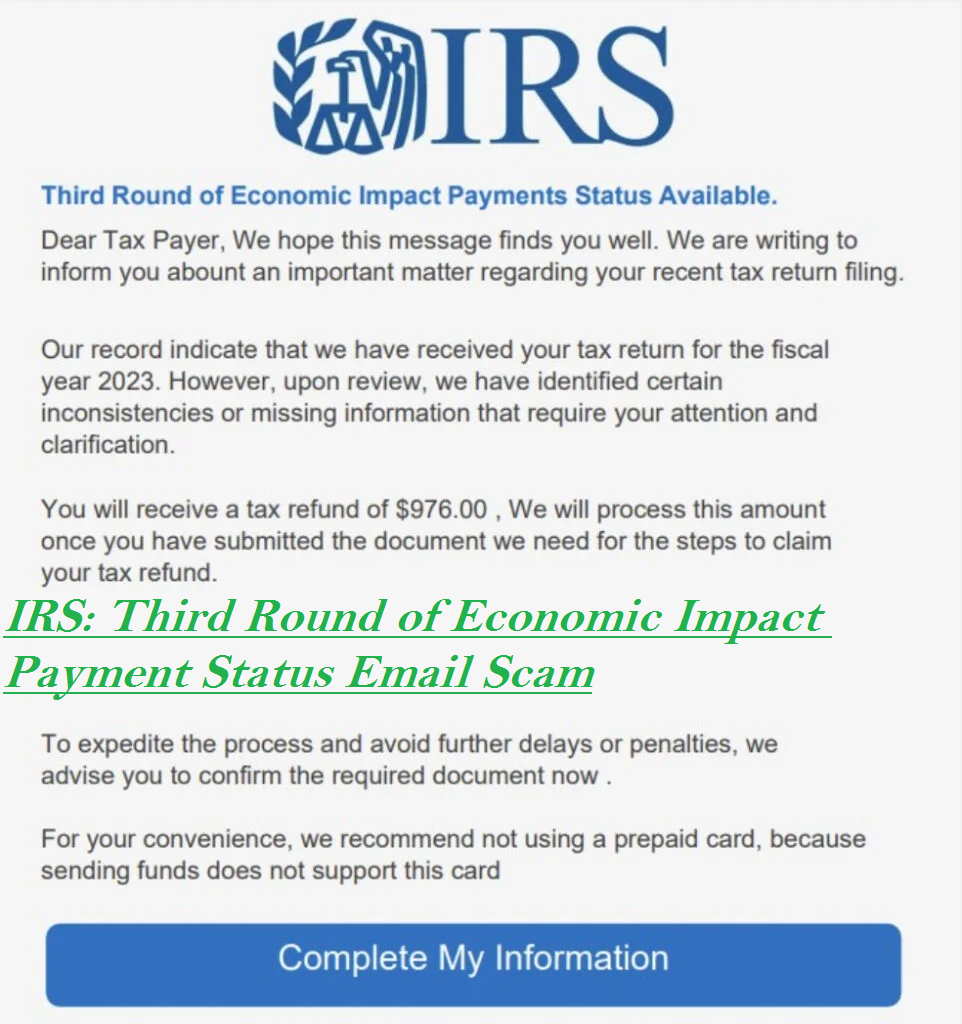

Você recebeu uma mensagem como esta Terceira Rodada de E-mail de Status de Pagamento de Impacto Econômico do IRS, cuidado, é uma mensagem de golpista amplamente compartilhada por golpistas para prender os usuários ingênuos da Internet, não necessariamente apenas os usuários da Internet, eles visam todos que podem ser presos facilmente. Neste artigo, discutiremos como identificar um golpe? Como funciona um golpe? Que medidas devemos tomar para evitar tais golpes e proteger nosso dinheiro e dados valiosos dos golpistas?

O que é essa terceira rodada de golpe de e-mail de status de pagamento de impacto econômico do IRS?

Há muitos golpes surgindo hoje em dia para prender os usuários. É também um desses golpes chamados de phishing. Então, basicamente, os golpistas usam um site duplicado para obter suas informações, esse site falso foi projetado de forma a parecer exatamente igual ao site oficial que eles afirmam.

O principal objetivo de projetar seu site como site oficial é ganhar a confiança do usuário facilmente e executar o golpe, agora você acha que o site é genuíno, então você compartilhará facilmente seus dados bancários, detalhes do cartão de crédito, endereço e outras informações pessoais. E é isso que eles queriam que você fizesse; você forneceu suas informações pessoais.

Portanto, o e-mail enviado a você pelos golpistas alegará que o IRS recebeu sua declaração de imposto do ano fiscal de 2023, mas eles tiveram algum problema no reembolso de US $ 976, o problema é que faltam algumas informações que precisam ser confirmado por você. Portanto, para confirmar seus dados, eles precisarão de seus documentos pessoais. Haverá um link mostrando que você deve clicar nele para preencher as informações e obter sua restituição de imposto.

Isso pode parecer real, mas o IRS não pede documentos, documentos, esclarecimentos por e-mail, mensagens ou qualquer outra mídia social. O IRS nunca solicita nenhum pagamento por cartão de crédito, cartões-presente e moedas criptográficas. Este e-mail é uma farsa que só deseja obter suas informações pessoais e seu dinheiro.

Como isso é feito? Como eles executam essa terceira rodada de golpe de e-mail de status de pagamento de impacto econômico do IRS?

O Scammer’s usa o logotipo original, gráfico do site do IRS para fazê-lo parecer real. Eles usam todos os métodos para fazer seu e-mail parecer legítimo. Eles usam o endereço do remetente falsificado que parece exatamente com o nome de domínio do IRS. O encurtador de URL também é usado para ocultar o destino do link no e-mail compartilhado pelo golpista. Eles dão o seu melhor para fazer o e-mail parecer real.

Os golpistas criam senso de urgência para que você aja imediatamente sem pensar em nada por um segundo. Os golpistas usam essas técnicas para nos permitir clicar no link compartilhado por eles. Quando alguém clica no link, é redirecionado para um site falso do IRS. O site pede para inserir seus dados pessoais, como endereço, CPF, número do cartão de crédito, data de nascimento e outros detalhes. Você também pode ser solicitado a fornecer o número da sua conta bancária e fazer o upload do seu passaporte, carteira de motorista, etc.

Depois de compartilhar suas informações pessoais com eles, eles podem fazer qualquer tipo de fraude com seus documentos, como fraude de identidade, podem usar seus documentos para obter empréstimos ou outros adiantamentos monetários. Eles também podem comprar qualquer coisa usando seu cartão de crédito ou dados bancários on-line. O dinheiro da sua conta bancária pode ser retirado; eles podem fazer transações não autorizadas e também podem vender seus dados para criminosos.

Que ações devemos tomar se formos enganados?

Então, por engano ou inconscientemente, você compartilhou suas informações com os golpistas, agora você deve seguir etapas simples para evitar danos e se proteger de golpes futuros.

Primeiro, você deve entrar em contato com as empresas de cartão de crédito ou com o banco para congelar sua conta e cancelar seus cartões. Se você os contatou a tempo, eles também podem interromper as transações futuras. Eles podem monitorar suas transações e informá-lo sobre qualquer atividade suspeita.

Escreva um e-mail para [email protected]. E deixe-os saber sobre o golpe. O IRS pode investigar todo o problema e também pode tomar medidas contra os golpistas. Estou fornecendo o site do IRS https://www.irs.gov/identity-theft-fraud-scams/report-phishing, você pode visitar este site e obter mais informações sobre como relatar golpes de phishing.

Se você compartilhou seus dados e suas contas foram invadidas, você deve alterar sua senha, criar uma senha forte que não seja fácil de adivinhar e que também não possa ser quebrada facilmente. Também estão disponíveis gerenciadores de senhas que você pode usar para gerar e armazenar suas senhas.

Se você tiver dúvidas de que seu dispositivo pode estar infectado pelo vírus, use um antivírus para verificar seu computador.

Conclusão

Discutimos tudo sobre o golpe de phishing do IRS, portanto, se você foi vítima dele, fique atento agora porque os golpistas nunca param de fazê-lo, eles continuam descobrindo novas maneiras de enganar as pessoas e obter seu dinheiro arduamente ganho. Se você compartilhou alguma de suas informações por engano, entre em contato com a autoridade relacionada e registre uma reclamação sobre o golpe. É necessário registrar uma reclamação, isso ajudará você e também alertará a todos sobre os golpes. Você também deve compartilhar sobre esses golpes com amigos e familiares. Portanto, caso recebam esses e-mails, eles devem ficar atentos a isso.

perguntas frequentes

O e-mail de status de pagamento de impacto econômico da terceira rodada do IRS é uma farsa?

Sim

Você deve clicar no link compartilhado por eles?

Nunca

O que você deve fazer se for enganado?

Entre em contato com a autoridade competente e registre uma reclamação

O que fazer se você recebeu um e-mail sobre isso.

Denuncie e bloqueie o e-mail como golpe

Como identificar um e-mail fraudulento?

Verifique o nome de domínio corretamente ou entre em contato diretamente com o número oficial e o site do IRS

Como se manter seguro online usando diferentes sites?

Aqui estão 10 pontos principais nos quais você pode confiar para a segurança do seu computador.

- Mantenha sempre seu aparelho atualizado com a versão mais recente; ele mantém os patches de segurança atualizados, o que torna o computador menos vulnerável a malwares e golpes.

- É recomendável usar um bloqueador de anúncios, que também mantém o navegador protegido contra anúncios maliciosos e malwares. Portanto, instale um bloqueador de anúncios em seu navegador. Ou você também pode usar um bloqueador de anúncios baseado em navegador, como o adguard.

- É recomendável usar um antivírus confiável. Um antivírus sempre mantém seu computador protegido contra vírus e malwares. Certifique-se de usar a versão atualizada do antivírus.

- Faça backup de seus dados. Certifique-se de manter o backup na nuvem e qualquer disco rígido também por motivos de segurança. Mas nunca conecte seu disco rígido a qualquer computador que esteja infectado com o vírus.

- Ao baixar qualquer arquivo da Internet, leia os acordos do software, anexos ou programas que você está baixando, portanto, antes de dar qualquer permissão, certifique-se de ler o acordo.

- Escolha senhas fortes, é recomendável usar letras, dígitos e quaisquer caracteres especiais em suas senhas para torná-las mais fortes.

- Não crie uma senha que seja fácil de adivinhar, use qualquer senha que não possa ser adivinhada facilmente e também não possa ser quebrada facilmente.

- Ao baixar qualquer arquivo da Internet, certifique-se de verificar a autenticidade do site, porque os golpistas também usam sites falsos para permitir que você baixe o software que desejam. Então preste atenção nisso também.

- Tenha cuidado ao clicar em qualquer link, pois pode conter malwares e levar a um site de phishing, portanto, evite clicar em links aleatórios.

- Não use software pirata, se você estiver usando um, mantenha um antivírus e verifique se o software contém algum vírus, se sim, desinstale-o imediatamente. Lembre-se de que se você está recebendo algo de graça, isso significa que você é o produto.

Em termos de ameaças cibernéticas baseadas em e-mail, quais são os diferentes tipos de e-mails maliciosos?

E-mails com anexos maliciosos

Spam de e-mail contendo anexos maliciosos é um método comumente empregado por cibercriminosos para comprometer os computadores dos usuários com malware. Anexos maliciosos geralmente abrigam trojans que possuem a capacidade de furtar dados confidenciais, como detalhes bancários, senhas e outras informações confidenciais.

O principal objetivo dos cibercriminosos nesses ataques é enganar suas vítimas em potencial para que acessem um anexo de e-mail comprometido. Eles geralmente empregam mensagens de e-mail que discutem faturas, faxes ou mensagens de voz obtidas recentemente para atingir esse objetivo.

Se um indivíduo desavisado sucumbir à armadilha e abrir o anexo, seu computador será infectado, permitindo que os cibercriminosos coletem uma quantidade substancial de dados confidenciais.

Embora seja uma técnica mais complicada para furtar dados pessoais (como filtros de spam e programas antivírus normalmente identificam tais empreendimentos), se os cibercriminosos obtiverem sucesso, eles poderão acessar um espectro mais amplo de informações e continuar acumulando dados por um longo período.

E-mails de phishing

Normalmente, os cibercriminosos usam e-mails enganosos para induzir os indivíduos na Internet a divulgar suas informações pessoais confidenciais, como credenciais de login para diversas plataformas on-line, contas de e-mail ou dados bancários on-line.

Esses tipos de ataques são comumente conhecidos como phishing. Em um ataque de phishing, os cibercriminosos geralmente enviam um e-mail que imita a marca de serviços populares como Microsoft, Amazon, DHL ou Netflix. Eles elaboram mensagens com senso de urgência, como detalhes incorretos de remessa ou senhas expiradas, e incluem um hiperlink, na esperança de atrair destinatários desavisados a clicar nele.

Ao clicar no link fornecido nessas mensagens de e-mail, as vítimas são redirecionadas para um site falsificado que se assemelha ao legítimo. Nesse ambiente enganoso, as vítimas são solicitadas a inserir sua senha, informações de cartão de crédito ou outros dados confidenciais, que são posteriormente coletados por cibercriminosos para fins maliciosos.

E-mails de spam

E-mails de spam são mensagens em massa não solicitadas enviadas para um grande número de destinatários simultaneamente. Eles geralmente contêm anúncios indesejados, golpes ou ofertas fraudulentas. O objetivo principal dos e-mails de spam é promover produtos, serviços ou sites, às vezes de natureza duvidosa.

Esses e-mails podem ser enviados por indivíduos ou bots automatizados e geralmente visam uma ampla gama de destinatários sem o consentimento deles. E-mails de spam podem entupir caixas de entrada, consumir espaço de armazenamento e apresentar riscos, como tentativas de phishing ou distribuição de malware.

E-mails de sextorsão

Esse tipo de e-mail é uma forma de phishing conhecida como “golpe de sextortion”. Ele ataca os medos dos indivíduos e tenta chantageá-los para que paguem um resgate. O e-mail fraudulento afirma falsamente que um cibercriminoso obteve acesso não autorizado à webcam da vítima e possui uma gravação de vídeo comprometedora dela envolvida em atividades explícitas.

Os golpistas aproveitam o potencial embaraço e vergonha associados a esse conteúdo para coagir a vítima a pagar um resgate, geralmente na forma de criptomoeda, para impedir a divulgação do suposto vídeo. No entanto, é crucial entender que essas alegações são totalmente falsas e fabricadas.

Quais são alguns indicadores ou sinais que podem ajudar a identificar um e-mail malicioso?

Para detectar um e-mail malicioso, você pode procurar os seguintes indicadores:

Remetente suspeito: verifique o endereço de e-mail do remetente e verifique se ele corresponde às informações de contato oficiais da organização ou pessoa que ele afirma representar. Tenha cuidado com endereços de e-mail que contenham erros ortográficos, números aleatórios ou nomes de domínio desconhecidos.

- Conteúdo mal escrito: Preste atenção a erros de gramática e ortografia, linguagem incomum ou formatação inadequada. Organizações legítimas geralmente mantêm padrões profissionais de comunicação.

- Linguagem urgente ou ameaçadora: cuidado com e-mails que criam um senso de urgência, pressionam você a tomar uma ação imediata ou ameaçam com consequências negativas se você não obedecer. Os golpistas costumam usar o medo ou situações sensíveis ao tempo para manipular as vítimas.

- Anexos ou links suspeitos: tenha cuidado com anexos ou links de e-mail, especialmente de fontes desconhecidas ou inesperadas. Não abra anexos ou clique em links, a menos que tenha certeza de sua legitimidade. Passe o mouse sobre os links para ver o URL real antes de clicar.

- Solicitações de informações pessoais: organizações legítimas normalmente não solicitam informações confidenciais, como senhas, números de CPF ou detalhes de cartão de crédito, por e-mail. Evite fornecer dados pessoais, a menos que tenha certeza da autenticidade do e-mail.

- Solicitações ou ofertas incomuns: Desconfie de e-mails que oferecem recompensas, prêmios ou oportunidades financeiras inesperadas. Se algo parece bom demais para ser verdade ou não se alinha com suas interações normais, pode ser um sinal de fraude.

- Design de e-mail suspeito: e-mails mal projetados ou visualmente inconsistentes podem indicar um golpe. Fique atento a saudações genéricas, logotipos incompatíveis ou imagens distorcidas.

Se você tiver dúvidas sobre a legitimidade de um e-mail, é melhor errar por excesso de cautela. Evite clicar em links ou baixar anexos e considere entrar em contato com o remetente por meio de um canal verificado para verificar a autenticidade do e-mail.

Que ações podem ser tomadas se você cair em um golpe de e-mail?

Abaixo estão as etapas que você deve seguir se for vítima do IRS: Third Round of Economic Impact Payment Status Email Scam.

- Se você forneceu as informações do seu cartão de crédito por engano após clicar em um link em um e-mail de phishing, é crucial entrar em contato imediatamente com seu banco e informá-lo sobre a situação. É muito provável que você precise tomar medidas para cancelar o cartão de crédito comprometido e solicitar uma substituição para maior segurança.

- Se você forneceu sua senha inadvertidamente depois de cair em um golpe de e-mail, é essencial alterar sua senha imediatamente. Normalmente, os cibercriminosos coletam detalhes de login roubados e os vendem para outros grupos mal-intencionados para possível exploração. Ao alterar sua senha imediatamente, você reduz a probabilidade de criminosos terem tempo suficiente para causar danos ou acesso não autorizado às suas contas e informações.

- Se você notar quaisquer indícios de roubo de identidade, é importante entrar em contato imediatamente com a Federal Trade Commission (FTC). A FTC reunirá informações sobre sua situação e desenvolverá uma estratégia de recuperação personalizada.

- Ajude a proteger outros usuários da Internet relatando e-mails de phishing a organizações como o National Fraud Information Center, o Anti-Phishing Working Group, o Internet Crime Complaint Center do FBI e o Departamento de Justiça dos EUA.

- Se você abriu inadvertidamente um anexo malicioso, é provável que seu computador tenha sido comprometido. Para resolver isso, é recomendável realizar uma verificação completa do seu sistema usando um software antivírus confiável. Sugerimos a utilização do SpyHunter 5 para Windows para ajudar a mitigar possíveis ameaças.

⇓⇓Baixar Spyhunter 5 Scanner grátis⇓⇓

Certifique-se de ler o EULA, o Critério de Avaliação de Ameaças e a Política de Privacidade do SpyHunter. O scanner gratuito do Spyhunter baixou apenas as varreduras e detecta as ameaças presentes dos computadores e pode removê-las também uma vez, no entanto, é necessário que você espere pelas próximas 48 horas. Se você pretende remover instantaneamente os itens detectados, precisará comprar sua versão de licenças que ativará o software completamente.

Perguntas frequentes

Por que fui incluído na distribuição deste e-mail?

Os e-mails de phishing costumam ser divulgados por agentes de ameaças por meio de campanhas extensas, levando milhares de destinatários a receberem mensagens comparáveis.

Se eu vi um e-mail de spam, mas me abstive de abrir o anexo, existe a possibilidade de meu computador ter sido infectado por malware?

Simplesmente abrir ou ler um e-mail não representa um risco direto de infecção por malware. A ameaça real surge quando você interage com anexos ou links maliciosos contidos no e-mail, acionando possíveis processos de download ou instalação de malware.

Se eu baixei e abri um arquivo de um e-mail de spam, isso significa que meu computador está infectado? Como essa pergunta pode ser feita de uma forma diferente?

Se o arquivo que você abriu de um e-mail de spam for um arquivo executável (.exe, .run, etc.), há uma grande chance de que seu computador esteja infectado. No entanto, se o arquivo for um formato de documento (.doc, .xls, .one, .pdf, etc.), o risco de infecção pode ser menor, pois esses formatos geralmente exigem ações adicionais para iniciar o download ou instalação de malware, como como ativar macros ou clicar em conteúdo incorporado.

Se, sem saber, compartilhei suas informações pessoais em resposta a um e-mail de spam enganoso, que medidas devo tomar para mitigar os possíveis riscos?

Se você compartilhou suas credenciais de login por engano, é crucial alterar as senhas de todas as contas afetadas imediatamente. Além disso, se informações pessoais confidenciais, como documentos de identificação ou detalhes de cartão de crédito, forem divulgadas, é importante notificar imediatamente as autoridades ou organizações relevantes responsáveis por lidar com tais incidentes.

O SpyHunter 5 é capaz de detectar e eliminar infecções por malware que podem estar presentes em anexos de e-mail?

O SpyHunter 5 é um poderoso software de segurança projetado especificamente para escanear dispositivos e remover efetivamente vários tipos de infecções por malware. Com seus recursos abrangentes de verificação, ele pode detectar e eliminar as ameaças de malware mais conhecidas, incluindo aquelas que podem estar presentes em anexos de e-mail e notificações pop-up. A execução de uma verificação completa do sistema é crucial para garantir que todas as ameaças potenciais sejam identificadas e removidas do seu dispositivo.