サイレントマルウェア拡散モジュール用のNworm TrickBotトロイの木馬

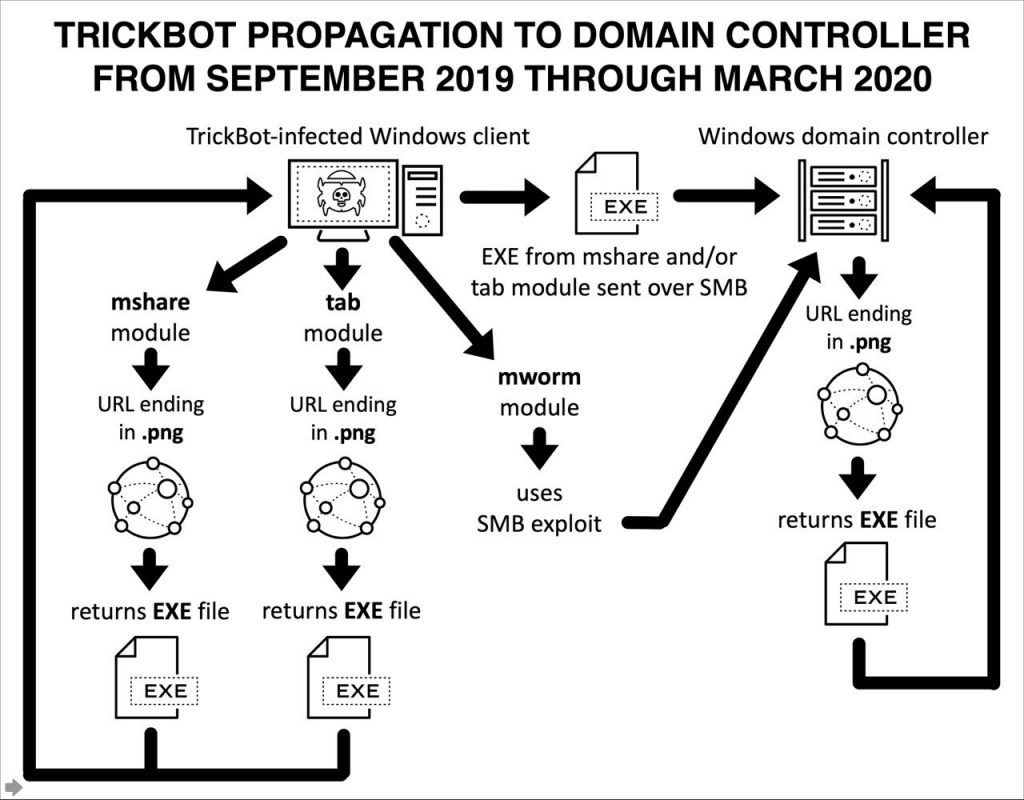

トリックボットバンキング型トロイの木馬は、Windowsドメインコントローラーを検出せずに密かに攻撃する新しいマルウェアモジュールを考案しました。過去に、Trickbotマルウェアに非常に多くの新しいモジュールが追加され、常に新しいモジュールが追加されているため、いくつかのタイプの悪意のあるアクティビティを密かに実行することができます。 Trickbotトロイの木馬は、Cookie、Active Directoryサービスデータベース、Open SSHKeys、PuTTY資格情報などを盗むことができます。サイバー犯罪者は、TrickBotと提携して、ランサムウェア攻撃の標的となるネットワークに秘密のアクセスを取得します。 Nwormとは Palo Alto Unit 42のレポートによると、トリックボットは新しいバージョンのネットワーク拡散モジュール、つまり「nworm」をリリースし、Windowsドメインコントローラーを攻撃するため、検出を回避できます。インストールに成功した後、このトリックボットは実行環境のクイック分析を行い、バックドアに複数のモジュールを密かにダウンロードして、事前定義された悪意のあるアクティビティを実行します。 PCだけでなくネットワークにも感染します。 過去に、トリックボットが「Windows Active Directory」環境で「mworm」や「mshare」などのモジュールを正常にダウンロードし、脆弱なドメインコントローラーに感染したことがわかりました。モジュールはSMBの脆弱性を悪用してドメインコントローラーを攻撃します。 Mwormは2019年9月からTrickbotによって使用されており、Trickbot実行可能ファイルを暗号化されていない形式で対象の脆弱なドメインコントローラーに転送します。 2020年3月までの攻撃フロー マルウェアの実行可能ファイルは暗号化されていないため、DCに存在するセキュリティアプリケーションがそれを検出し、コピー後に削除する可能性があります。 したがって、開発者は2020年4月に、検出が非常に難しい「Nworm」という新しい更新モジュールを導入しました。 2020年4月以降の攻撃フロー 新たに「nworm」はTrickbot実行ファイルを暗号化するため、セキュリティアプリケーションがそれを検出することは非常に困難です。さらに、メモリ内のドメインコントローラで感染が開始されます。これは、検出されずにTrickBotをドメインコントローラーに侵入させる非常に効果的な方法です。 PCを再起動しても、ステルス性を改善するために、Trickbotは再起動しません。ただし、ドメインコントローラーが再起動されることは非常にまれです。通常、マルウェアは有害なタスクを実行して完了するのに十分な時間を取得します。