Alienlock ransomwareを削除し、暗号化されたファイルを回復します

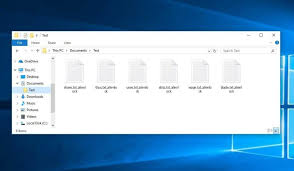

Alienlock ransomwareを削除してファイルを復元するための簡単なガイド Alienlock ransomwareはファイルロックウイルスです。画像、音声、ビデオ、ドキュメント、プレゼンテーション、その他のシステム以外のファイルを含むファイルを対象としています。暗号化されたファイルは、適切な復号化ツールを使用して、暗号化されている文字の一意の組み合わせをデコードするまでアクセスできなくなります。明らかに、コードが正確に何であるかを知っているのは詐欺師だけです。彼らはこれを利用して、身代金を支払うようにユーザーを脅かします。 この記事では、詐欺師と交渉せずにファイルを回復する方法について説明します。また、この記事では、Alienlock ransomwareを時間どおりに削除することが重要である理由と、これを行う方法について説明します。 Alienlock ransomware-詳細情報 Alienlock ransomwareは、MedusaLockerランサムウェアファミリーの暗号ウイルスです。マルウェアは、保存されているすべてのファイルをエンコードし、それらに.alienlock拡張子を追加します。これにより、身代金メモを表示したり、テキストファイルを作成したりします。身代金を要求するメモには、連絡先と支払いの詳細が含まれています。より正確には、復号化ツールの価格、暗号通貨ウォレットアドレス、電子メールアドレス、支払い期限などの詳細。ランサムウェア攻撃についてユーザーに通知し、その結果、保存されているファイルにアクセスできなくなります。メッセージによると、ファイルはRSAおよびAESアルゴリズムでエンコードされているため、復号化には独自の復号化ツールが必要です。攻撃者からツールを入手するには、72時間以内に提供されたTorWebサイトを介して攻撃者に連絡するように求められます。 身代金メモには、指定された時間が経過すると復号化ツールの価格が上がるという明確な指示があります。また、ファイルの名前を変更したり、サードパーティのツールを使用したりすると、ファイルが損傷する恐れがあります。結論として、Alienlock ransomwareの背後にいる詐欺師は、適切な復号化ツールを持っているのは自分たちだけであると主張し、彼らに連絡して要求された金額を支払うように勧めています。現在、Alienlock ransomwareウイルスの公式復号化ツールは利用できません。この場合、お金を失うことなくファイルを回復する唯一の方法は、あなたが持っているバックアップを使用することです。攻撃者に身代金を支払うオプションを選択しないことを強くお勧めします。攻撃者は、復号化ツールを受け取らない可能性が高く、支払いが行われた後でもそうです。 ただし、ファイルの回復についてよく考える前に最初にすべきことは、Alienlock ransomwareを削除する方法を検討することです。マルウェアは非常に悪意があります。ファイルをエンコードして身代金を要求するだけのマルウェアではありません。それは様々な凶悪な機能を持っている可能性があります。その間、暗号化プロセスを可能にするプロセスを実行する場合があります。たとえば、Windowsレジストリを変更して設定を起動し、個人情報や機密情報を盗み(被害者に関連付けられた一意のID番号を設計するため)、シャドウコピーを削除する(ユーザーがファイルの回復プロセスを困難にするプロセスで)可能性があります。トロイの木馬、スパイウェア、ワームなどの追加のシステム感染を引き起こす悪意のあるモジュールが含まれている場合もあります。 マルウェアの削除は、さらに別の理由で行われます。ランサムウェアが内部に入るまで、ファイル回復プロセスを開始できないということです。存在する場合、プロセス中に干渉し、ファイルの回復の試みにアクセスできなくなります。信頼できるウイルス対策ツールを使用するか、投稿の下にある手動の削除手順に従って、システムからAlienlock ransomwareを削除できます。これを正常に実行した後、お持ちのバックアップを使用して、以前にアクセス可能な状態ですべてのファイルを復元します。マルウェアがシャドウコピーを削除した可能性は大いにありますが。ただし、確実に、このオプションが使用可能かどうかを確認できます。手順は、データ復旧セクションの投稿の下に記載されています。マルウェアがPowerShellまたはその他のコマンドを実行して削除し、バックアップが利用できる場合は、破損した、破損した、ウイルスに感染したファイルを回復すると主張するデータ回復ツールを使用できます。 Alienlock ransomwareはどのようにして私のコンピューターに入りましたか? ほとんどの場合、詐欺師は、マルウェアを配信するチャネルとして、フィッシングメール詐欺、トロイの木馬、信頼性の低いファイルとソフトウェアダウンロードソース、偽のソフトウェア更新、および非公式のアクティベーションツールを使用します。スパムメールには、悪意のあるファイルや添付ファイルなどのファイルへのリンクが含まれています。クリックすると、マルウェアのダウンロード/インストールがトリガーされます。マルウェアの拡散に使用されるファイルの例としては、Microsoft...