RyukランサムウェアはWake-on-Lanを使用してネットワーク内のコンピューターに感染します

マルウェアアナリストは、Ryuk RansomwareがWake-on-Lan機能を使用していることを発見しました。これは、侵害されたネットワーク上のデバイスの電源をオフにし、それらのファイルを暗号化します。

Wake-on-Lanは、管理者が特別なネットワークパケットを送信することにより、電源がオフのデバイスをオンにすることができるハードウェアです。この機能は、コンピューターの電源がオフのときにスケジュールされたタスクと更新を実行する必要がある場合に役立ちます。

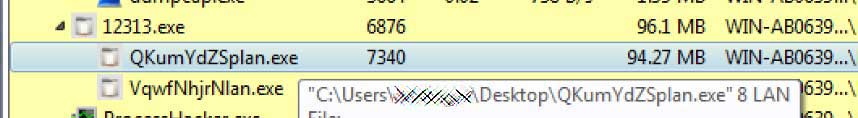

SentinelLabsの責任者であるVitali KremezによるRyuk Ransomwareの最近の分析によると、マルウェアは実行時に引数「8 LAN」でサブプロセスを生成します。

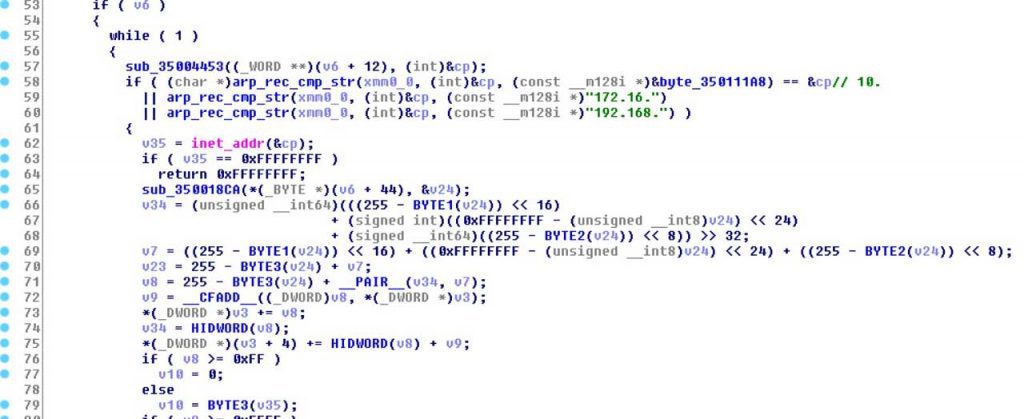

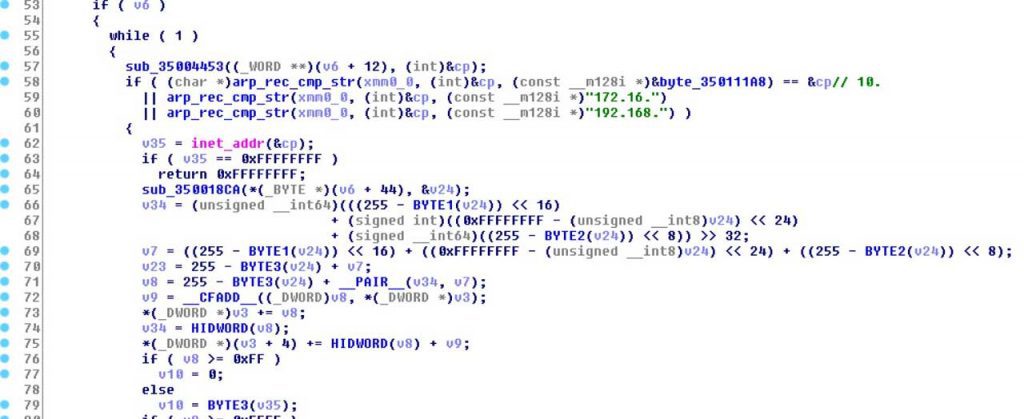

この引数を使用すると、ランサムウェアは、ネットワーク上の既知のIPアドレスとそれに関連付けられたMacアドレスのリストを含むデバイスのARPテーブルをスキャンします。エントリが「10。」、「172.16。」、および「192.168」のプライベートIPアドレスサブネットの一部であるかどうかを確認します。その場合、マルウェアはMacアドレスにWake-on-Lan(WoL)パケットを送信しますオンにするデバイスの。

要求は、「FF FF FF FF FF FF FF FF」を含むマジックパケットで送信されます。

このリクエストが成功すると、RyukランサムウェアはリモートデバイスのC $管理共有をマウントしようとします。

![]()

共有をマウントできる場合、Ryukはそのリモートコンピューターのドライブも暗号化します。

Kremezは次のように述べています。「これは、グループがネットワーク全体のランサムウェアモデルを適応させて、1回の感染とWOL&ARP経由でマシンに到達することにより多くのマシンに影響を与える方法です。環境。」

この新機能を軽減するために、管理者が必要としたのは、管理デバイスとワークステーションからのWake-on-Lanパケットを許可することだけです。