PwndLockerオペレーターは、欠陥を検出した後、ProLockにブランド変更します。

PwndLockerランサムウェアが今月の初めに発見されました。それは企業ネットワークを対象としており、ネットワークのサイズに応じて175,000ドルから660,000ドルの身代金を要求しました。

検出後すぐに、ID RansomwareのMichael GillespieとEmsisoftのFabrian Wosarがマルウェアのバグを発見し、それを解読するツールを作成できるようにしました。したがって、被害者は身代金を支払うことなくファイルにアクセスできます。

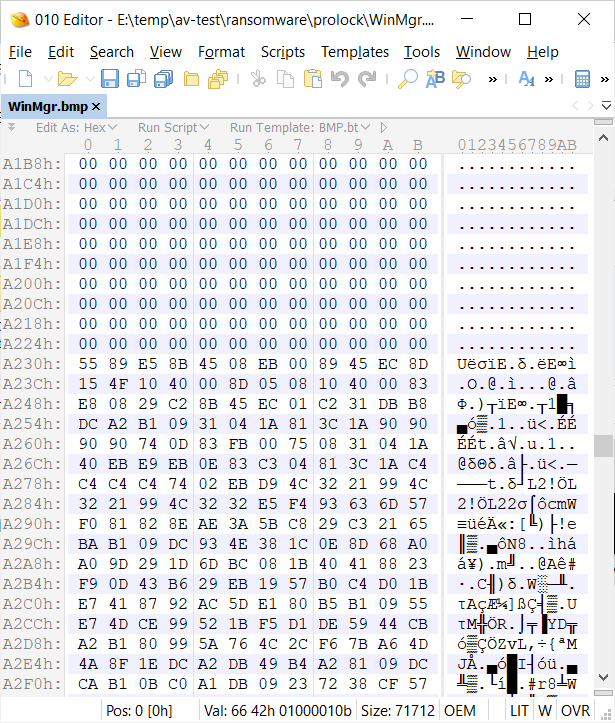

この失敗により、開発者はランサムウェアをProLock Ransomwareという名前に変更しました。ソフォスの研究者であるPeterM氏によると、この新しいランサムウェアは、WinMgr.bmpという名前でC:\ ProgrmDataに保存されているBMPイメージファイルを使用して配布されます。この画像には、ランサムウェアの実行ファイルが埋め込まれています。

BMPファイルの右上隅には、16進エディターで表示するいくつかのドットがあり、これらには埋め込まれたバイナリデータが含まれます。 PowerShellスクリプトは、バイナリデータに似ており、メモリに注入します。

マルウェアがどこからデバイスにアクセスしたかは明確ではありません。ただし、公開されているリモートデスクトップサービスを介してアクセスできる可能性があると考えています。 「彼らは少数のサーバーをターゲットにしました。どのようにして(まだ)入ったかはわかりませんが、ネットワーク上にかなりの数のkeygenとクラッキングツールを見ることができます。つぶやき。

暗号化の方法に変更はないようです。 ProLockは、PwndLockerで使用されるのと同じ方法を使用します。起動すると、デバイスのシャドウコピーをクリアして、ファイルの回復を強化します。

vssadmin.exeシャドウの削除/ all / quiet

vssadmin.exeはshadowstorageのサイズを変更します/ for = D:/ on = D:/ maxsize = 401MB

vssadmin.exeはshadowstorageのサイズを変更します/ for = D:/ on = D:/ maxsize = unbounded

次に、デバイス上のファイルを暗号化します。拡張子が.exe、.dll、.lnk、.ico、.ini、.msi、.chm、.sys、.hlf、.lng、.inf、.ttf、.cmd、.bat、 .vhd、.bac、.bak、.wbc、.bkf、.set、.win、.dsk。暗号化された後、これらのファイルは新しい拡張子を受け取ります。 ProLockは、暗号化されたファイルの名前に.ProLock拡張子を使用します。たとえば、ファイル1.docは1.doc.ProLockになります。

暗号化プロセスの完了後、ランサムウェアは、支払い情報を得るためにTorに接続する方法を含む[HOW TO RECOVERS FILES] .TXTという名前のファイルに身代金メモを作成します。このノートで提供される全文は次のとおりです。

ファイルは、RSA-2048アルゴリズムを使用してProLock Ransomwareによって暗号化されています。

[。:ビジネスだけの個人的なものはありません:。]

私たちの特別な復号化ツールなしでは、誰もあなたがファイルを復元するのを助けることはできません。

ファイルを取り戻すには、BTCで復号化料金を支払う必要があります。

最終価格は、あなたが私たちに書く速さに依存します。

- TORブラウザをダウンロードします:https://www.torproject.org/

- TORブラウザをインストールします。

- TORブラウザを開きます。

- TORブラウザーでWebサイトを開きます:msaoyrayohnp32tcgwcanhjouetb5k54aekgnwg7dcvtgtecpumrxpqd.onion

- ID xxxを使用してログインします

*** TORネットワークの接続または使用に問題がある場合:

メール[email protected]でサポートにお問い合わせください。

[手順書と価格が届きます]

復号化キーは1か月間保存されます。

機密データも収集しました。

あなたが支払いを拒否した場合に備えて共有します。

サードパーティのソフトウェアを使用した復号化は不可能です。

ファイルを自己復号化しようとすると、データが失われます。

残念ながら、ランサムウェア開発者は、無料で復号化を可能にした欠陥を修正しました。被害者は代わりにバックアップを使用してファイルを回復したり、ファイルを再構築したりする必要はありません。