MSSysmonがマルウェアの改ざんプロセスを検出するようになりました

伝えられるところによると、Microsoftという名前のハイテク大手企業がSysmon 1.3をリリースし、それに新しい機能を追加しました。レポートによると、この機能は、プロセスの空洞化またはプロセスのハーパダーピング技術を使用してプロセスが改ざんされているかどうかを検出できます。

セキュリティアプリケーションによる検出を防ぐために、マルウェア開発者は悪意のあるコードをWindowsの正当なプロセスに挿入するために使用します。この戦術により、マルウェアの実行は許可されますが、プロセスはタスクマネージャーのバックグラウンドでWindows実行プロセスとして表示されます。

プロセスホローイングと言えば、マルウェアが一時停止されたプロセスのように見える正当なプロセスを起動し、正当なコードを独自の悪意のあるコードに置き換える手法です。そして、コードは、元のプロセスに割り当てられている権限を使用してバックグラウンドで実行されます。

Process Herpaderpingは、マルウェアが感染したディスク上のイメージを変更し、正当なアプリケーションのように見える、より高度な方法ですが、次のマルウェアが読み込まれます。セキュリティアプリがディスク上のファイルをスキャンすると、悪意のあるコードがシステム内で実行され続けている間、有害なファイルは検出されません。

これらに加えて、マルウェアIDの多くは、プロセス改ざん技術を利用してその検出を防ぎます。マルウェアには、Mailto / defray777ランサムウェア、TrackBot、BazarBackdoorなどがあります。

Sysmonv1.3でプロセスの改ざんを有効にする方法

WindowsのSysmonまたはSystemMonitorアプリをまだ知らない人は、システムの悪意のあるプロセスを監視するように設計されたSysinternalsツールであることを知っておく必要があります。さらに、これらのプロセスをWindowsイベントログに記録します。

Sysinternalの公式ページまたはhttp://live.sysinternals.com/sysmon.exeからアプリケーションをダウンロードできます。

プロセス改ざん検出機能を有効にするには、PCユーザーまたは管理者が「プロセス改ざん」構成オプションを構成ファイルに追加する必要があります。 Sysmonは、プロセスの作成やファイル時間の変更などの基本的なイベントを構成ファイルなしで監視するだけであることに注意してください。

sysmon-Sコマンドを実行して表示できる新しいディレクティブもSysmon4.50スキーマに追加されました。

次の構成ファイルを使用して、プロセスの改ざん検出を可能にする非常に基本的なセットアップを行うことができます。

<Sysmon schemaversion = "4.50"> <EventFiltering> <RuleGroup name = "" groupRelation = "or"> <ProcessTampering onmatch = "exclude"> </ ProcessTampering> </ RuleGroup> </ EventFiltering> </ Sysmon>

Sysmonを開始し、上記の構成ファイルを使用するように指示するには、ユーザーはsysmon -iを実行し、構成ファイル名を渡す必要があります。インスタンスタイプの場合、「sysmon -i sysmon.conf」と入力します。ここで、sysmon.confは構成ファイルの名前です。

Sysmonが起動すると、ドライバをインストールし、バックグラウンドでサイレントにデータの収集を開始します。

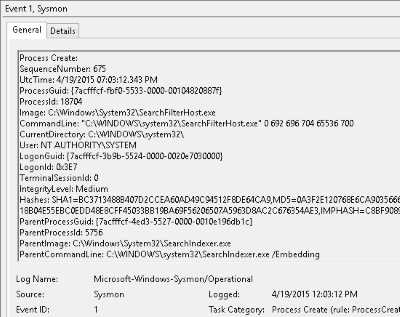

すべてのSysmonイベントは、イベントビューアの「アプリケーションとサービスログ/ Microsoft / Windows / Sysmon / Operational」に記録されます。

プロセス改ざん機能が有効になっている場合、プロセスの空洞化またはプロセスのハーパダリングが検出されると、Sysmonはイベントビューアに「イベント25 –プロセス改ざん」エントリを生成します。

いくつかのテストに基づいて、この機能はChrome、Opera、Firefox、Fiddler、MS Edhe、およびさまざまなセットアッププログラムに関連するさまざまな無害な実行可能ファイルを検出しました。

ただし、最新のTrickBotとBazarLoaderの場合、残念ながらこの機能はイベントをトリガーしませんでした。