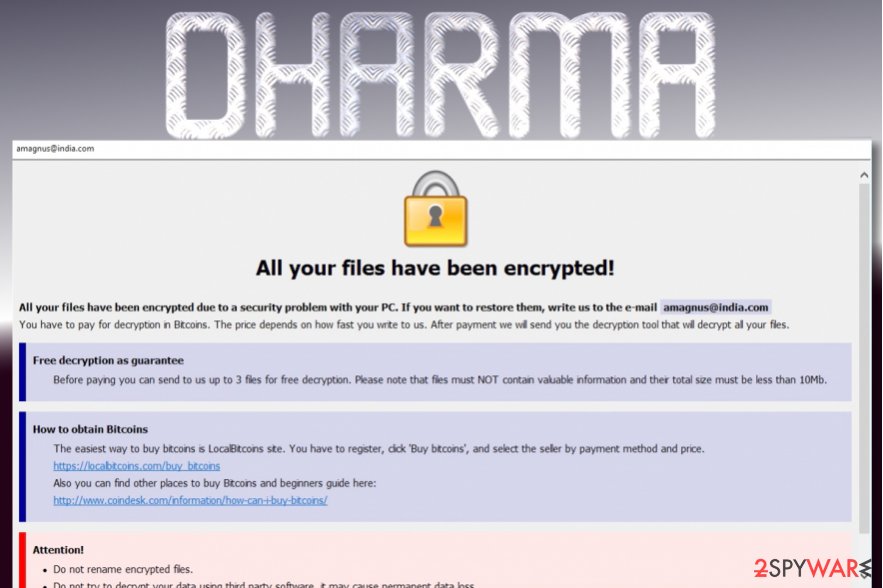

Dharma Ransomwareは、サイバー犯罪を容易にする新しいハッキングツールです

Dharmaという名前の有名なランサムウェアファミリーが新しいハッキングツールを作成したと報告されています

Dharma Ransomware-as-a-Serviceは、サイバー犯罪者がすべてを実行できる新しいツールキットを提供することで、ランサムウェアビジネスを容易にすることを報告しています。技術的には、RaaSの運用は、開発者がランサムウェアの開発と支払いシステムの管理に使用するサイバー犯罪モデルであると言われています。現時点では、専門家は基本的にアフィリエイトが被害者を侵害し、ランサムウェアを標的のマシンに展開する責任があると述べている。

このモデルはアフィリエイトマーケティング戦略に基づいているため、開発者は身代金支払いの約30〜40%を稼いでいますが、アフィリエイトは残りの金額をコミッションとして稼いでいます。

ほとんどのエンタープライズベースのランサムウェアグループで気づかれるように、それらはプライベートRaaSモデルとして機能し、最も才能のあるハッカーが参加するようにほとんど招待されます。たとえば、Revil RaaSは、潜在的なアフィリエイトすべてにインタビューし、本当に経験豊富なハッカーであるかどうかの証拠を示す必要があります。

ランサムウェアファミリーのリストは長いですが、現在最も古いのはDharmaランサムウェアです。このランサムウェアは2016年3月頃に最初にCrySISランサムウェアと名付けられましたが、後に新しい亜種が登場し、拡張子.dharmaが付加されていたDharmaランサムウェアと名付けられました。同じように、そのすべての新しい株はダルマと呼ばれています。

ほとんどの場合、企業ベースのRaaSオペレーションは通常、身代金として約1億ドルを要求します。Dharmaは、約9000ドル程度の平均需要でのみ支払うようにターゲットに要求します。

ただし、新しいツールキットがリリースされ、そのアフィリエイトに提供されているため、その低価格は低い参入基準を反映している可能性があります。

Dharma Ransomwareは、ハッカー候補にツールキットを提供しています

ソフォスの調査によると、Dharmaは経験の浅いアフィリエイトに対応しているため、他のRaaS運用と比較して、身代金要求がはるかに低くなっています。 Dharma開発者によって新しく作成されたツールキットの助けを借りて、どんなハッカーもネットワークを危険にさらすことができます。

技術的には、この新しく作成されたツールキットはToolbeltと呼ばれます。これは実行されると、攻撃者がマップされたリモートデスクトップの共有\\ tsclient \ eフォルダーからいくつかの可能なツールをダウンロードして実行できるPowershellスクリプトです。ツールキットを使用している間、アフィリエイトは62のインクルード機能を持つ対応するタスクに番号を入力するだけで済み、タスクが実行されます。

コマンドがユーティリティを介して渡されると、必須の実行可能ファイルがリモートデスクトップからダウンロードされ、ターゲットマシン上で共有されて実行されます。

前述のツールキットを使用すると、Mimikatzなどのさまざまなユーティリティの助けを借りてアフィリエイトを介してパスワードを取得したり、NorSoft Remote Desktop PassViewを使用してRDPパスワードを盗んだりできます。同様に、ランサムウェアを正常に展開するために他の多くのツールも使用されます。

専門家は、ツールキットを入手した後、アフィリエイトのリモートデスクトップ共有が適切に設定され、コマンドが正しく実行されるようにアクセスできるようにする必要があります。このリモート共有は、ツールキットがRaaSによって配布される大きなパッケージの一部であることを示しています。

十分な経験がないハッカーのために、このツールキットには、アフィリエイトがパスワードを封印し、ネットワークを介して接続された他のマシンに拡散し、最終的にランサムウェアを正しく展開するために必要なすべてのプログラムが含まれています。

Dharmaランサムウェア攻撃の注目パターン

研究者とソフォスによる分析の間に、彼らは関連会社のグループがツールキットを使用している間に一般に多くのステップを実行するダルマ攻撃のパターンに気づきました、そしてそのステップは以下を含みます:

- 攻撃者はtoolbeltスクリプト(toolbelt.ps1 -it 1)を起動しました

- delete-avservices.ps1

- GMER(gamer.exe)

- ProcessHackerのインストールと起動

- processhacker-2.39-setup.exeの実行

- processhacker.exeの実行

- :javsec.exe(Mimikatz / NL Bruteラッパー)

- ipscan2.exe(高度なIPスキャナー)

- mstsc.exe

- takeaway.exe(ランサムウェアパッケージ)

- winhost.exe(Dharma)を実行します

- purgememory.ps1を実行します

- ns2.exe(ネットワークスキャン)

研究者によると、RaaSは、ドキュメントを提供するために使用していることと、ツールキットを使用して身代金攻撃をネットワーク全体に横方向に拡散する方法に関しても使用していることがわかりました。彼らは攻撃の事例をいくつか見たと言わなければなりません、そして、すべての文書は恐らく脅威を展開するために彼らが従わなければならないアフィリエイトに一連のステップを提供しているようです。

つまり、Dharma開発者が新しいツールキットを作成することで、より多くの潜在的なアフィリエイトを簡単に募集できます。このより大きなディストリビューターのプールにより、マルウェアをグローバルに拡散させて、多数の被害者を簡単に標的にすることができ、このアプローチをとることで、攻撃の量を増やすことで、小さな身代金の損失を簡単に補うことができます。