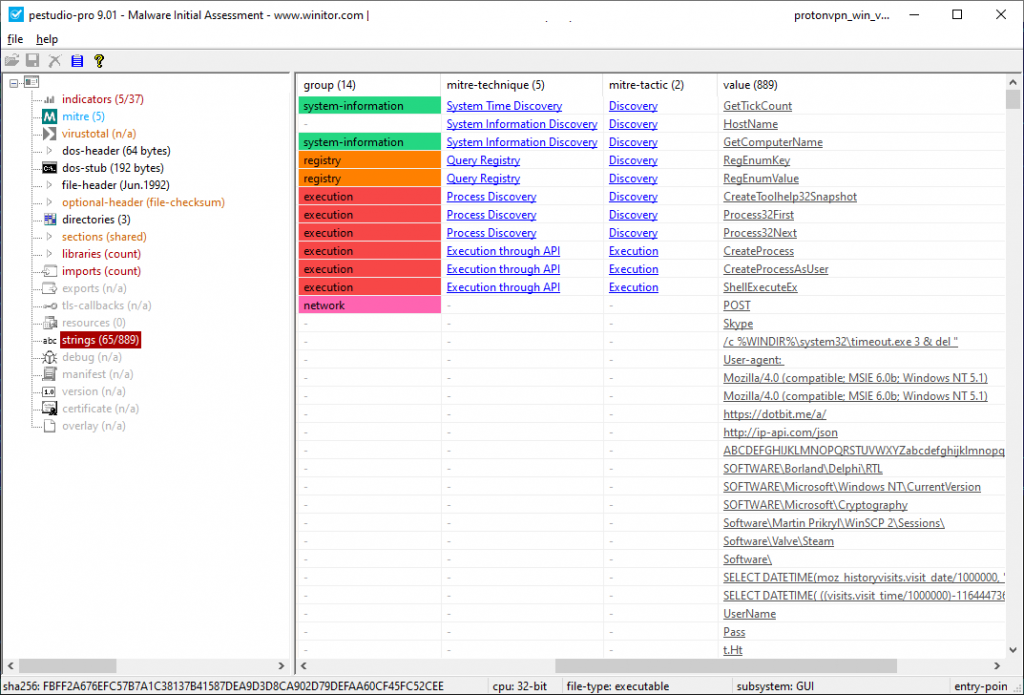

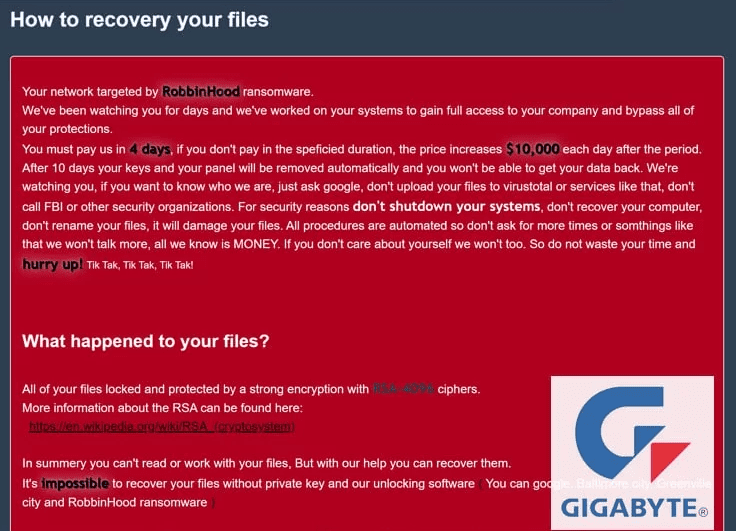

RobbinHood Ransomwareの背後にあるサイバー犯罪グループが使用する新しい手法 報告によると、サイバーセキュリティの研究者は、ランサムウェアのカテゴリに新たな脅威を発見しました。つまり、標的となるコンピューターのファイルを割り込みで暗号化する新しい独自の方法で設計されたRobbinHood Ransomwareです。このRansowmareウイルスは、ウイルス対策検出をバイパスして、コンピュータのハードドライブに保存されているすべてのファイルをロック/暗号化できるようにします。興味深いことに、セキュリティの専門家は2つの攻撃を発見しました。両方の攻撃を詳しく見てみましょう。 RobbinHood Ransomwareは脆弱なGigabyte Driverをインストールします:脆弱性により、ハッカーはセキュリティ製品を無効にできます セキュリティ研究者と専門家は、この攻撃の背後にあるサイバー犯罪者グループが、標的のコンピューターに脆弱なギガバイトドライバーをメインのランサムウェアペイロードとともにインストールするなど、個別の攻撃を実行すると説明しています。ドライバーをインストールする主な目的は、コンピューターで実行されているセキュリティ製品をサイバー犯罪者がブロックできるようにすることです。これにより、RobbinHood Ransomwareは中断することなくファイルを暗号化できます。ウイルス対策ソフトウェアをブロックする攻撃とファイルの暗号化の両方が、標的とされた発信元またはそのコンピューターでRobbinHood Ransomwareの開発者によって実行されます。 ソディノキビやリュークランサムウェアに似ていますが、主に大企業をターゲットとしているのは、企業や政府企業であり、価値の高いターゲットと見なされることが多いためです。 RobbinHood Ransomwareで使用される新しい手法について説明すると、ハッカーがターゲットネットワークへの最初の足場を取得し、その手法に従って暗号化ツールを実行することから始まるいくつかのステップで実行されます。 当初、RobbinHood Ransomware攻撃の背後にあるサイバー犯罪グループは、ターゲットのマシンにGDRV.SYSという名前の正規のGigabyteドライバーをインストールし、ドライバーに見つかったCVE-2018-19320脆弱性がカーネルアクセスを取得するため、権限昇格のバグまたは脆弱性を悪用します。完了すると、カーネルアクセスを使用して、Windowsオペレーティングシステムドライバーの署名の強制を一時的にブロックします。マルウェアプログラマーは、RBNL.SYSという名前の悪意のあるカーネルドライバーをインストールし、攻撃者がWindows OSで実行されている「ウイルス対策ソフトウェア」またはその他のセキュリティ製品を無効化または停止できるようにします。最後に、RobbinHood Ransomwareが実行され、ファイルの暗号化が開始されます。 2019年9月に更新されたレポートについて話すとき、プロセスを強制終了して暗号化が妨げられないようにするために設計されたコードが含まれます。調査によると、悪意のあるコード自体は、MS Word、MS Excel、ワードパッド、Outlook、SQL、および仮想マシンの実行を可能にするソフトウェアであるVirtualBoxを含むMicrosoft...