Piton ransomwareを削除してファイルを回復する方法

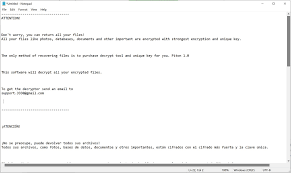

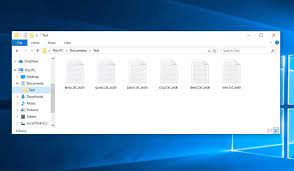

Piton ransomwareを削除してデータを復号化するための簡単なヒント Piton ransomwareは、Babukランサムウェアの新しい亜種です。保存されているファイルを暗号化し、ファイル名に.piton拡張子を付けます。次に、「Help Restore Your Files.txt」ファイルを作成して、申し立てられたファイルの回復についてユーザーに身代金要求を出します。ファイルの名前を1.jpgから「1.jpg.piton」、「2.jpg」から「2.jpg.piton」などに変更します。 Piton ransomwareの被害者には、適切な復号化ツールを使用せずにファイルを復元することはできず、感染の背後にいる詐欺師からツールを購入できることが通知されます(価格は、通信を開始するのにかかる時間によって異なります)。 身代金メモには、連絡用の詐欺師のメールアドレスが含まれています。メッセージは英語、スペイン語、ロシア語、ポルトガル語で書かれています。英語は世界中で話されているため、感染は世界のさまざまな地域に住むすべてのユーザーに影響を与える可能性があります。 残念ながら、これは、復号化には独自の復号化ツールが必要であり、正しい復号化キーを持っているのは詐欺師だけであることは事実です。それにもかかわらず、詐欺に遭う可能性が高いため、連絡/支払いは強くお勧めしません。 あなたが彼らのすべての要求を満たしたとしても、詐欺師はあなたに解読ツールを決して提供しません。したがって、経済的損失を被り、ファイルは暗号化されたままになります。 Piton ransomwareを削除しても、暗号化されたファイルは復号化されませんが、それ以上のファイル暗号化を回避する必要があります。 ファイル回復の唯一の解決策は、既存のバックアップを使用することです。ただし、使用可能なバックアップがない場合でも、少なくとも2つのデータ回復オプション(シャドウコピーとデータ回復ツール)を使用して、回復するか、少なくとも回復を試みることができます。詳細ガイドについては、以下のデータ回復セクションを参照してください。 Piton ransomwareはどのようにして私のシステムに入りましたか? 多くの場合、詐欺師はソフトウェアクラッキングツール、トロイの木馬、電子メールを介してマルウェアを配布します。ソフトウェアクラッキングツールは、多くの場合、システムに感染し、ライセンスされたソフトウェアをアクティブ化しないように設計されています。同じことが、クラックされたソフトウェアのインストーラーにも当てはまります。 マルウェアの配信に使用される電子メールには、悪意のあるリンクまたは添付ファイルが含まれています。受信者は、提供されたリンクから、または提供されたリンクを介してダウンロードされた添付ファイルまたはファイルを開くことにより、システムに感染します。その他の場合、脅威アクターは、ファイル、プログラム、および偽のアップデーターをダウンロードするための信頼できないソースを介してマルウェアを配布します。 Piton...