BITSLOTH バックドアを削除する方法

悪意のあるアプリケーションを排除するための簡単な手順

BITSLOTH は、Windows コンピューターを標的とする新しく発見されたマルウェアです。Elastic Security Labs が 2024 年 6 月 25 日に南米の政府機関に対するサイバー攻撃の調査中に発見しました。REF8747 としても知られるこのマルウェアは、バックグラウンド インテリジェント転送サービス (BITS) を使用して動作します。

BITSLOTH は、攻撃者が感染したコンピューターを制御できるようにする高度なバックドアです。キーロギングやスクリーン キャプチャなど 35 種類の機能があり、侵入したシステムから多くの情報を収集するのに役立ちます。キーロギングはユーザーが入力したすべての内容を記録し、スクリーン キャプチャは画面に表示されているものを撮影します。また、システムの詳細の検出、コマンドの実行など、さまざまなタスクを実行することもできます。

このマルウェアは 2021 年 12 月から開発が進められています。主な目的は、感染したコンピューターからデータを収集することです。マルウェアを分析した研究者の Seth Goodwin 氏と Daniel Stepanic 氏は、作成者は中国語を話す人である可能性があると考えています。この推測は、マルウェアで見つかった特定のコード文字列と機能から得られます。

BITSLOTH バックドアは、RingQ というオープンソース ツールを使用して悪意のあるペイロードを暗号化します。このペイロードはその後、コンピューターのメモリ内で直接復号化されて実行されます。この方法により、マルウェアはセキュリティ ソフトウェアによる検出を回避し、発見と削除を困難にすることができます。

2024 年 6 月、AhnLab Security Intelligence Center (ASEC) は、ハッカーが脆弱な Web サーバーを使用して Web シェルをインストールしていると報告しました。これらの Web シェルは、RingQ 経由で暗号通貨マイナーなどの追加の悪意のあるソフトウェアを配信するために使用されました。これらの攻撃は、中国語を話すハッカーに関連していました。

BITSLOTH は、コマンド アンド コントロール (C2) 通信を管理するために STOWAWAY というツールも使用しています。このツールを使用すると、暗号化されたデータを HTTP 経由で送信できます。これは、Bronze Starlight (または Emperor Dragonfly) として知られる中国のサイバー スパイ グループが使用する一般的な方法です。このグループは、Cheerscrypt ランサムウェアを含む同様のツールを以前にも攻撃に使用しています。

このマルウェアは「flengine.dll」という DLL ファイルとして配信され、DLL サイドローディングを使用してコンピュータにロードされます。この手法では、正当なプログラム (この場合は FL Studio) を使用して悪意のある DLL ファイルをロードします。BITSLOTH の最新バージョンには、特定の操作を特定の時間に実行できるスケジュール コンポーネントが含まれています。この機能は、EAGERBEE などの他の最新のマルウェア ファミリに見られる機能に似ています。

BITSLOTH にはさまざまな機能があります。コマンドの実行、ファイルのアップロードとダウンロード、システムの詳細の検出、キーロギングと画面キャプチャによる機密データの収集が可能です。また、通信用に HTTP と HTTPS を切り替えたり、永続化方法を変更または削除したり、プロセスを終了したり、ユーザーをログオフしたり、コンピュータを再起動またはシャットダウンしたり、感染したシステムから自分自身を更新または削除したりすることもできます。

BITSLOTH を危険にする主な手法の 1 つは、C2 通信に BITS を使用することです。多くの組織は BITS ネットワーク アクティビティの監視に苦労しており、マルウェアが気付かれずに動作することが容易になっています。このステルス的なアプローチにより、BITSLOTH は感染したシステムへの継続的なアクセスを維持し、簡単に検出されることなく継続的にデータを盗み出すことができます。

脅威の概要 |

| 名前: BITSLOTH |

| カテゴリ: トロイの木馬 |

|

特徴: この感染の背後にいる脅威アクターは、いくつかの悪意のある目的でそれを利用することができます |

| 脅威レベル: 高 |

|

症状: 頻繁なシステムのクラッシュとフリーズ、感染した PC のパフォーマンスの低下、エラー メッセージなど。 |

| 配布: 偽の電子メールの添付ファイル、詐欺的な広告、安全でないサイト |

BITSLOTH: 深度分析

BITSLOTH のようなトロイの木馬は、さまざまな悪意のある活動に利用される可能性があります。 これは非常に新しいマルウェアであるため、このウイルスがコンピュータ内で何をしようとしているのかを正確にお伝えすることはまだできません. しかし、感染症に関しては、気をつけなければならないことがたくさんあります。 デバイス内に保持されている重要な情報を盗んだり、さまざまな戦術を使用して被害者からお金を引き出したりするために使用できます。 サイバー詐欺師は、侵害された PC にリモートでアクセスして、犯罪者のすべてのタスクを自分で実行できます。

さらに、BITSLOTH はあなたをスパイし、カメラ、マイク、その他の方法であなたの活動を記録することができます。 キーストロークを記録し、キーボードから入力したすべてのデータを収集できます。 さらに、デバイスをボットネットの一部として作成し、ネットワークを介して他のコンピューター マシンを攻撃する可能性があります。 攻撃者は、このパラサイトを利用して暗号通貨をマイニングすることもできます。 これは、多くのシステム リソースを消費する必要があるプロセスです。 その結果、通常のクラッシュとフリーズ、およびデバイス全体の速度低下の問題が発生する可能性があります。 このような事態を回避するには、できるだけ早くデバイスから BITSLOTH を取り外してください。

BITSLOTH感染の有害な影響は何ですか?

BITSLOTH のようなトロイの木馬は、無害または有用なソフトウェアのように見えますが、悪意のあるコードが隠されている悪意のあるプログラムです。 トロイの木馬は、コンピュータまたはデバイスにインストールされると、機密情報の窃盗、システムの制御、他のデバイスへのマルウェアの拡散など、さまざまな有害な影響を引き起こす可能性があります。 トロイの木馬のいくつかの有害な能力は次のとおりです。

- 機密情報の窃取: BITSLOTH のようなトロイの木馬の主な目的の 1 つは、ユーザー名、パスワード、クレジット カード番号、その他の個人情報などの機密データを盗むことです。 マルウェアが PC にインストールされると、ユーザーのキーストロークにアクセスしてキャプチャし、スクリーンショットを撮り、オーディオとビデオを記録することさえできます。 この情報は、個人情報の盗難、金融詐欺、およびその他の憎悪に満ちた活動に使用される可能性があります。

- デバイスの制御: BITSLOTH は、ハッカーがデバイスをリモートで制御できるようにして、さまざまな悪意のある活動を実行できるようにすることもできます。 たとえば、攻撃者はそれを利用して、ファイルにアクセスして変更したり、データを削除または暗号化したり、デバイスのカメラやマイクを乗っ取ったりすることさえできます. 場合によっては、インターネット犯罪者がトロイの木馬を使用して、ボットネットと呼ばれる侵害されたシステムのネットワークを作成し、さらなる攻撃に使用する可能性があります。

- マルウェアの拡散: 攻撃者は、BITSLOTH を使用して、感染したファイルを送信したり、ソフトウェアやオペレーティング システムの脆弱性を悪用したりして、マルウェアを他のデバイスに拡散することもできます。 これにより、マルウェアが急速に拡散し、侵害されたデバイスの数が大幅に増加する可能性があります。

- データの暗号化: 一部のトロイの木馬は、コンピューター上のデータを暗号化し、解読キーと引き換えに身代金の支払いを要求するように設計されています。 このタイプの攻撃はランサムウェアとして知られており、データに依存して運用している組織や個人にとって壊滅的な打撃を与える可能性があります。

- 破壊的攻撃: トロイの木馬は、ファイルの削除や破損、ネットワーク アクティビティの中断、さらにはシステムへの物理的な損傷の発生などの破壊的攻撃を開始するためにも使用できます。 これらの攻撃は、企業、政府、および重要なインフラストラクチャを妨害するために使用される可能性があり、財政と評判に重大な損害を与える可能性があります。

つまり、BITSLOTH は、個人と組織の両方のセキュリティとプライバシーに対する重大な脅威です。 機密情報を盗み、デバイスを制御し、マルウェアを拡散し、データを暗号化し、破壊的な攻撃を仕掛けることができます。

BITSLOTH はランサムウェア感染を拡散する可能性があります。

トロイの木馬は、被害者のファイルを暗号化し、復号化キーと引き換えに支払いを要求するマルウェアの一種であるランサムウェアを広めるためにサイバー犯罪者が使用する一般的な方法です。 BITSLOTH は通常、正当なプログラムまたはファイルに偽装され、電子メールの添付ファイル、悪意のあるリンク、または感染したソフトウェアのダウンロードを介して標的のシステムに配信されます。

トロイの木馬がコンピュータにインストールされると、ランサムウェアをサイレントにダウンロードしてインストールします。 その後、ランサムウェアは被害者のファイルの暗号化を開始し、ユーザーがアクセスできないようにします。 次に、攻撃者は、ファイルのロックを解除できる復号化キーと引き換えに、通常は暗号通貨の形で支払いを要求します。 ランサムウェア攻撃の結果は、個人と組織の両方にとって深刻なものになる可能性があります。 BITSLOTH のようなトロイの木馬によって拡散されたランサムウェア攻撃の潜在的な結果の一部を以下に示します。

- データの損失: ランサムウェアにより、被害者は個人の写真、財務記録、ビジネス文書などの重要なファイルにアクセスできなくなる可能性があります。 被害者が身代金を支払わない場合、ファイルは永久に失われる可能性があります。

- 経済的損失: ランサムウェア攻撃は、要求される身代金と、失われたデータの回復またはデバイスまたはネットワークへの損傷の修復のコストの両方の点で、高くつく可能性があります。

- 評判の低下: ランサムウェア攻撃を受けた組織は、特に機密データが危険にさらされた場合、評判に傷がつく可能性があります。

- 法的措置: 被害者のデータに個人情報や機密情報が含まれている場合、攻撃者はデータ保護法に違反し、法的措置につながる可能性があります。

- ビジネスの中断: ランサムウェア攻撃は、ビジネス運営を中断させ、収益の損失、締め切りの遅れ、およびその他の悪影響をもたらす可能性があります。

要約すると、トロイの木馬は、サイバー犯罪者がランサムウェアを広めるために使用する一般的な方法です。 ランサムウェア攻撃の結果は深刻になる可能性があります。

データを盗む BITSLOTH の能力は、どのような結果をもたらす可能性がありますか?

情報を盗む BITSLOTH の能力の結果は、深刻で長期にわたる可能性があります。 主な結果の 1 つは個人情報の盗難です。 攻撃者は盗まれたデータを利用して、偽の ID を作成したり、既存の ID を乗っ取ったりする可能性があります。 これは、金銭的損失、信用度の低下、および被害者の法的な問題につながる可能性があります。 さらに、個人情報の盗難の被害者は、個人情報の盗難によって引き起こされた損害を解決するために、数か月または数年を費やすこともあります。

データを盗む BITSLOTH の能力のもう 1 つの影響は、金融詐欺です。 インターネット詐欺師は、盗んだデータを使用して、不正な購入や被害者の銀行口座からの引き出しを行うことができます。 これにより、影響を受けた人に金銭的損失が発生するだけでなく、信用スコアが損なわれる可能性があります。 場合によっては、被害者が盗まれた資金を取り戻すことができず、長期的な経済的問題につながる可能性があります。

データを盗むトロイの木馬の能力は、重要なビジネス情報の損失につながる可能性もあります。 サイバー犯罪者は、盗んだデータを使用して企業ネットワークにアクセスし、知的財産や企業秘密などの貴重なビジネス データを盗むことができます。 これは、重大な経済的損失と会社の評判への損害につながる可能性があります。 場合によっては、機密性の高いビジネス情報の損失が会社の破綻につながる可能性があります。

最後に、データを盗むトロイの木馬の能力は、マルウェアの拡散につながる可能性があります。 サイバー犯罪者は、盗んだデータを使用して、ターゲットを絞ったフィッシング メールやマルウェアを含む添付ファイルを被害者の連絡先に送信できます。 これにより、マルウェアが他のデバイスに拡散し、セキュリティ侵害とデータ盗難のドミノ効果が発生する可能性があります。

つまり、BITSLOTH がデータを盗む能力の結果は深刻であり、被害者の生活に長期にわたる影響を与える可能性があります。 個人や企業は、ウイルス対策ソフトウェアの使用、疑わしい Web サイトやダウンロードの回避、セキュリティ ソフトウェアの定期的な更新など、これらの種類の脅威からデバイスとデータを保護するための予防措置を講じることが重要です。

私の PC はどのようにしてこのウイルスに感染したのですか?

このようなマルウェアの脅威がコンピュータに侵入する方法はいくつかあります。 一般的な方法には次のようなものがあります。

- スパムメール: スパムメール内の疑わしいリンクは、ウイルスのインストールにつながる可能性があります。

- オンラインの無料ホスティング リソース: インターネット上で利用できる無料のホスティング リソースも、マルウェア感染の原因となる可能性があります。

- 非表示のインストール: ウイルスは、他のアプリケーション、特にフリーウェアまたはシェアウェア ユーティリティと一緒に密かにインストールされる可能性があります。

- P2P リソース: 違法なピア ツー ピア (P2P) リソースを使用して海賊版ソフトウェアをダウンロードすると、ウイルス感染のリスクが高まります。

- トロイの木馬: トロイの木馬を使用して、脅威を正当なファイルまたはプログラムに偽装することにより、BITSLOTH を広めることができます。

トロイの木馬は、悪意のある添付ファイルやリンクを含むスパム メールを介して拡散することがよくあります。 サイバー犯罪者は、銀行、運送会社、または政府機関からのメッセージなど、本物に見える説得力のある電子メールを作成します。 これらの電子メールは、添付ファイルをダウンロードして開くか、リンクをクリックするように受信者を誘導します。 クリックすると、悪意のあるペイロードがユーザーのコンピューターにダウンロードされて実行され、マルウェアに感染します。 場合によっては、ペイロードが電子メール自体に埋め込まれている可能性があり、電子メールが開かれるとすぐに実行されます。

BITSLOTH が正当なツールに偽装され、不要なソフトウェアの起動やブラウザの更新を要求するメッセージになりすました事例が報告されています。 一部のオンライン詐欺では、プロセスに積極的に参加させることで、ユーザーをだまして手動でウイルスをインストールさせる手法が採用されています。 通常、これらの偽のアラートは、ランサムウェアをインストールしていることを示しません。 代わりに、インストールは、Adobe Flash Player などの正当なプログラムやその他の疑わしいプログラムの更新に偽装されます。 インストールの本質は、これらの偽のアラートの下に隠されます。

クラックされたアプリや P2P リソースを使用して海賊版ソフトウェアをダウンロードすると、デバイスのセキュリティに重大な脅威をもたらす可能性があり、BITSLOTH などの重大なマルウェアの挿入につながる可能性があります。

トロイの木馬は、このような感染の一般的な攻撃ベクトルです。 ハッカーはトロイの木馬を使用して、マルウェアを正当なファイルまたはプログラムに偽装することにより、ランサムウェア、RAT、クリプトマイナー、データ スティーラーを拡散します。 被害者がトロイの木馬をダウンロードして実行すると、マルウェアのペイロードがシステムに解き放たれます。 トロイの木馬は、悪意のある Web サイト、ソーシャル メディア プラットフォーム、ピアツーピア ネットワークなど、さまざまなチャネルを通じて拡散する可能性があります。 サイバー犯罪者は、多くの場合、ソーシャル エンジニアリングの戦術を使用して、ユーザーをだましてトロイの木馬をダウンロードさせ、実行させます。

特別なオファー

BITSLOTH は不気味なコンピューター感染である可能性があり、コンピューター上にファイルが隠されているため、その存在を何度も取り戻す可能性があります。 このマルウェアを簡単に削除するには、強力なSpyhunterマルウェア対策スキャナーを試して、このウイルスの駆除にプログラムが役立つかどうかを確認することをお勧めします。

必ずSpyHunterのEULA、脅威評価基準、およびプライバシーポリシーをお読みください。 Spyhunterの無料スキャナーは、コンピューターから現在の脅威をスキャンして検出し、ダウンロードするだけで、一度だけ削除することもできますが、次の48時間は駆除する必要があります。 検出されたラットをすぐに削除する場合は、ソフトウェアを完全にアクティブ化するライセンスバージョンを購入する必要があります。

特別オファー(Macintoshの場合)

あなたがMacユーザーであり、BITSLOTHがそれに影響を与えている場合は、ここからMac用の無料マルウェア対策スキャナーをダウンロードして、プログラムが機能するかどうかを確認できます。

マルウェア対策の詳細とユーザーガイド

Windowsの場合はここをクリック

Macの場合はここをクリック

重要な注意:このマルウェアは、Webブラウザーの通知を有効にするように求めます。したがって、手動の削除プロセスに進む前に、これらの手順を実行します。

Google Chrome(PC)

- 画面の右上隅に移動し、3つのドットをクリックしてメニューボタンを開きます

- 「設定」を選択します。マウスを下にスクロールして「詳細」オプションを選択します

- 下にスクロールして[プライバシーとセキュリティ]セクションに移動し、[コンテンツ設定]、[通知]オプションの順に選択します

- 各疑わしいURLを見つけ、右側の3つのドットをクリックして、「ブロック」または「削除」オプションを選択します

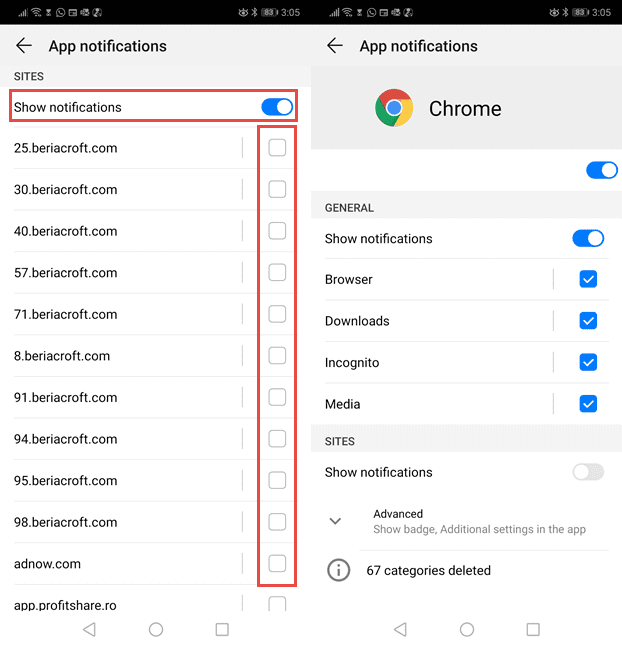

Google Chrome(Android)

- 画面の右上隅に移動し、3つのドットをクリックしてメニューボタンを開き、[設定]をクリックします

- さらに下にスクロールして[サイトの設定]をクリックし、[通知]オプションを押します

- 新しく開いたウィンドウで、疑わしいURLを1つずつ選択します

- 許可セクションで、「通知」を選択し、トグルボタンを「オフ」にします

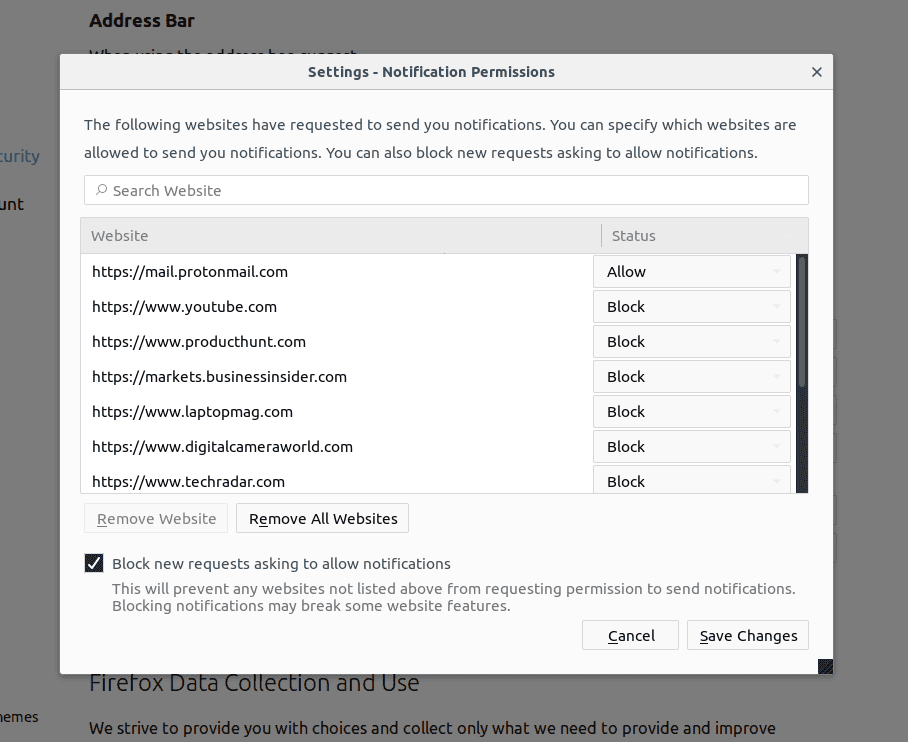

Mozilla Firefox

- 画面の右隅には、「メニュー」ボタンである3つのドットがあります。

- [オプション]を選択し、画面の左側にあるツールバーで[プライバシーとセキュリティ]を選択します

- ゆっくり下にスクロールして[アクセス許可]セクションに移動し、[通知]の横にある[設定]オプションを選択します

- 新しく開いたウィンドウで、疑わしいURLをすべて選択します。ドロップダウンメニューをクリックして、「ブロック」を選択します

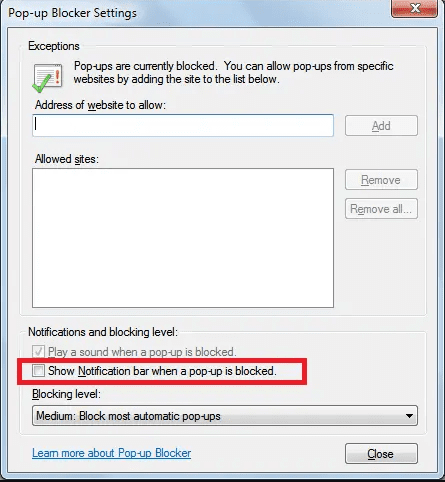

インターネットエクスプローラ

- Internet Explorerウィンドウで、右隅にある歯車ボタンを選択します

- 「インターネットオプション」を選択します

- [プライバシー]タブを選択し、[ポップアップブロッカー]セクションの[設定]を選択します

- すべての疑わしいURLを1つずつ選択し、[削除]オプションをクリックします

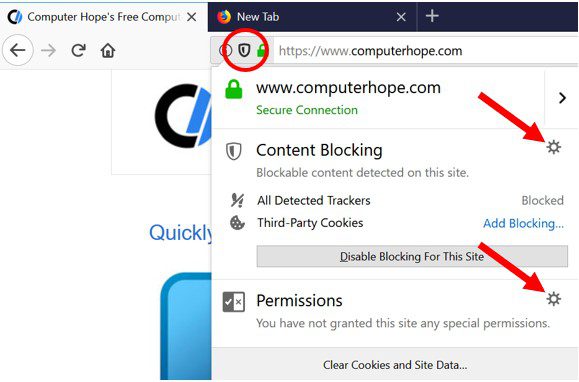

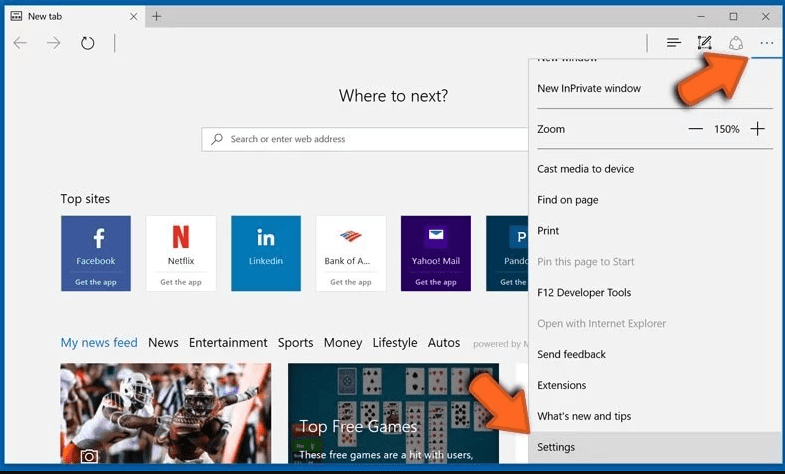

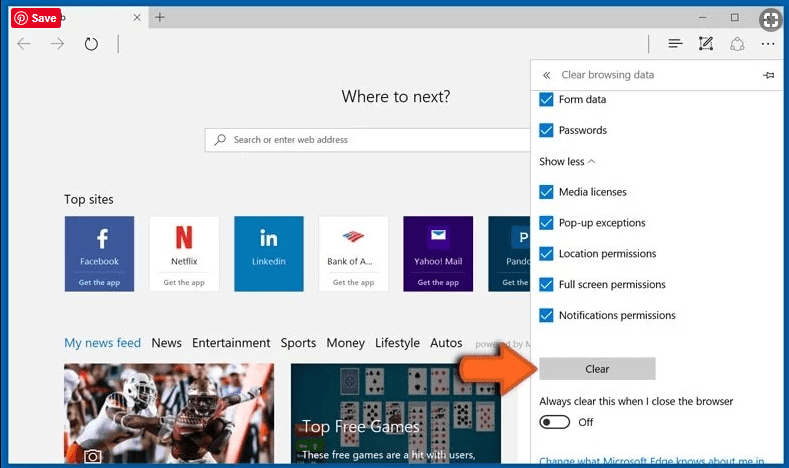

マイクロソフトエッジ

- Microsoft Edgeを開き、画面の右隅にある3つのドットをクリックしてメニューを開きます

- 下にスクロールして[設定]を選択します

- さらに下にスクロールして、「詳細設定を表示」を選択します

- 「Website Permission」オプションで、「Manage」オプションをクリックします

- すべての疑わしいURLの下にあるスイッチをクリックします

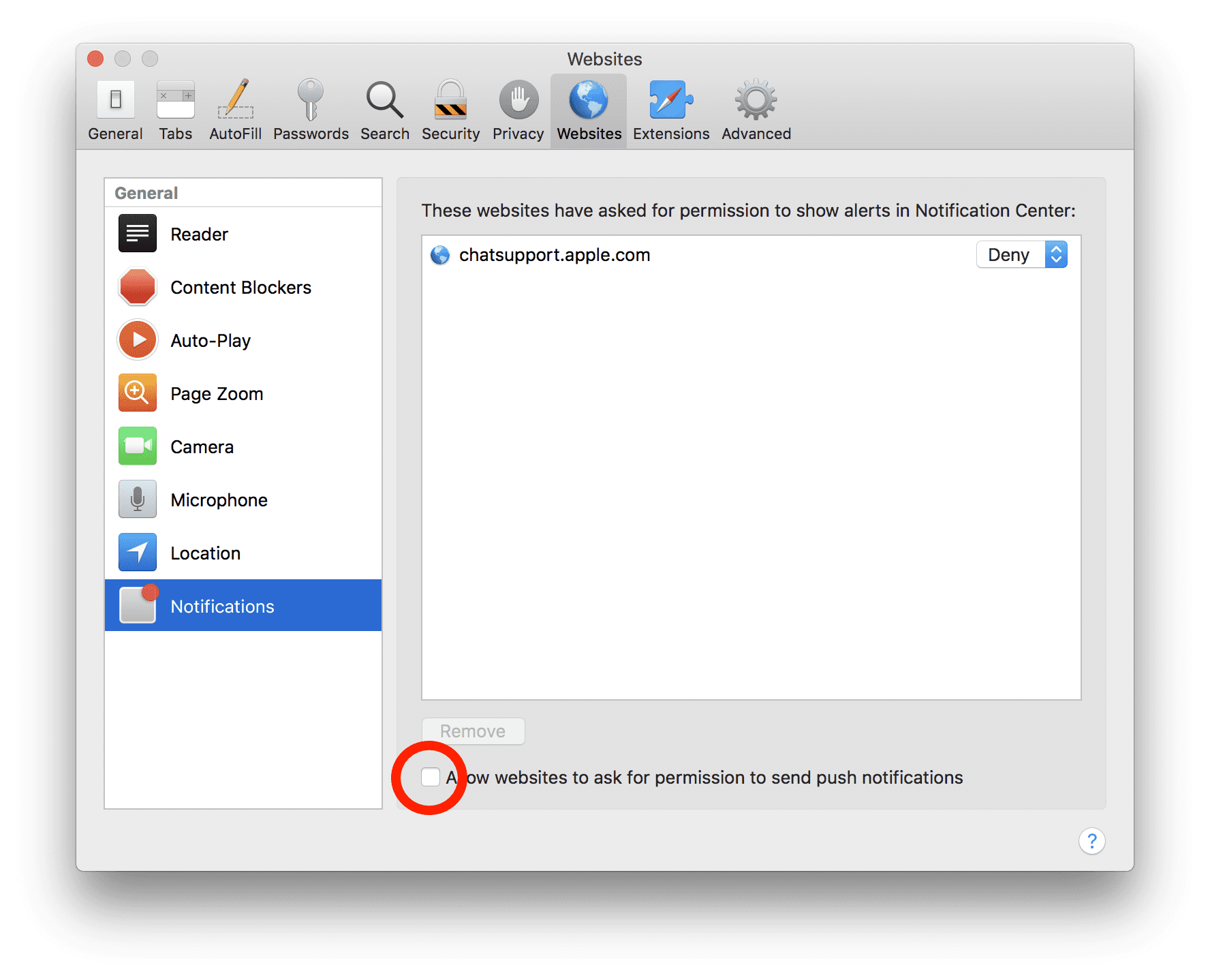

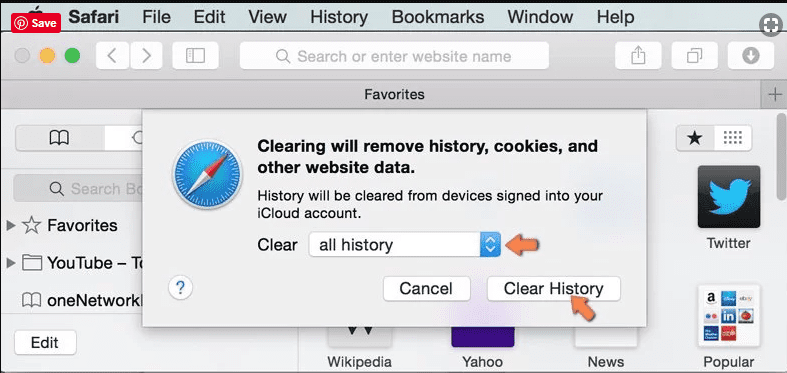

Safari(Mac):

- 右上隅で[Safari]をクリックし、[設定]を選択します

- 「ウェブサイト」タブに移動し、左ペインで「通知」セクションを選択します

- 疑わしいURLを検索し、各URLに対して「拒否」オプションを選択します

BITSLOTHを削除する手動の手順:

Control-Panelを使用してBITSLOTHの関連アイテムを削除します

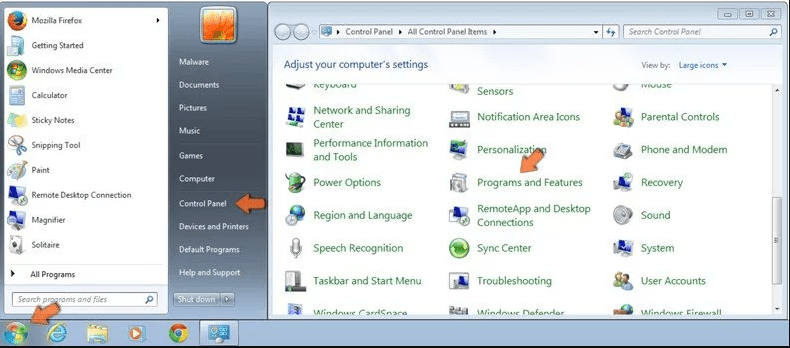

Windows 7ユーザー

[スタート](デスクトップ画面の左下隅にあるWindowsロゴ)をクリックし、[コントロールパネル]を選択します。 「プログラム」を見つけて、「プログラムのアンインストール」をクリックしてください

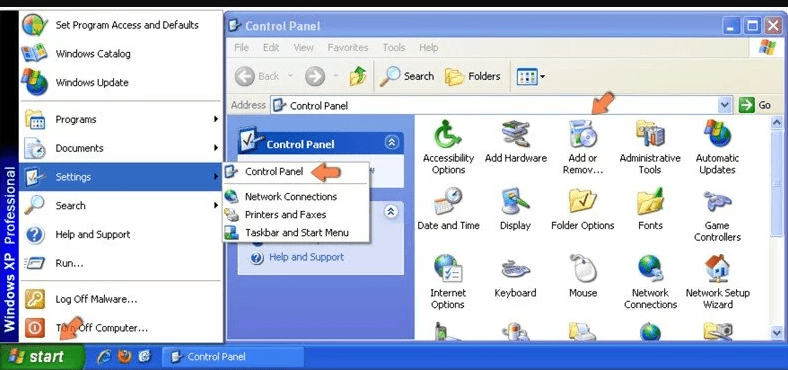

Windows XPユーザー

[スタート]をクリックして[設定]を選択し、[コントロールパネル]をクリックします。 「プログラムの追加と削除」オプションを検索してクリックします

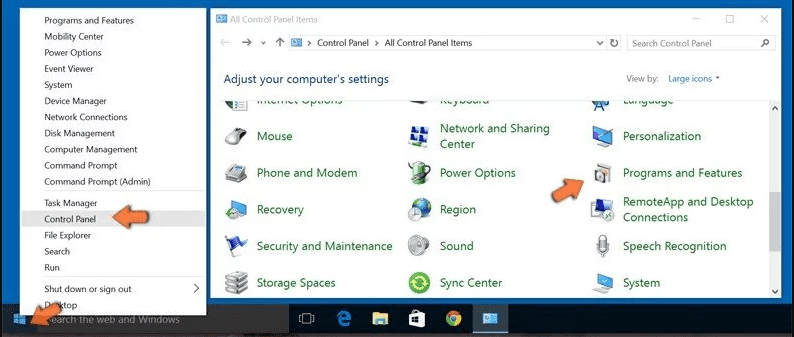

Windows 10および8ユーザー:

画面の左下隅に移動して右クリックします。 「クイックアクセス」メニューで、「コントロールパネル」を選択します。新しく開いたウィンドウで、「プログラムと機能」を選択します

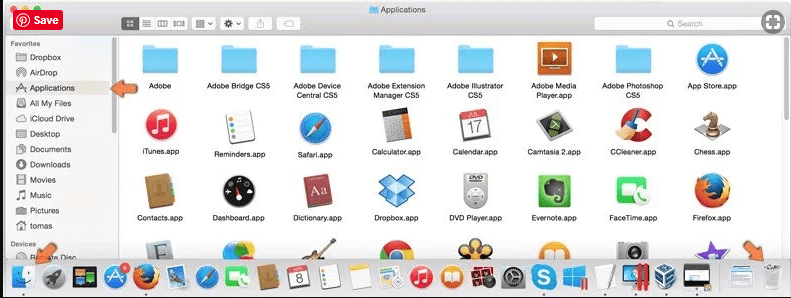

Mac OSXユーザー

「Finder」オプションをクリックします。新しく開いた画面で「アプリケーション」を選択します。 「アプリケーション」フォルダーで、アプリを「ゴミ箱」にドラッグします。ゴミ箱アイコンを右クリックして、「ゴミ箱を空にする」をクリックします。

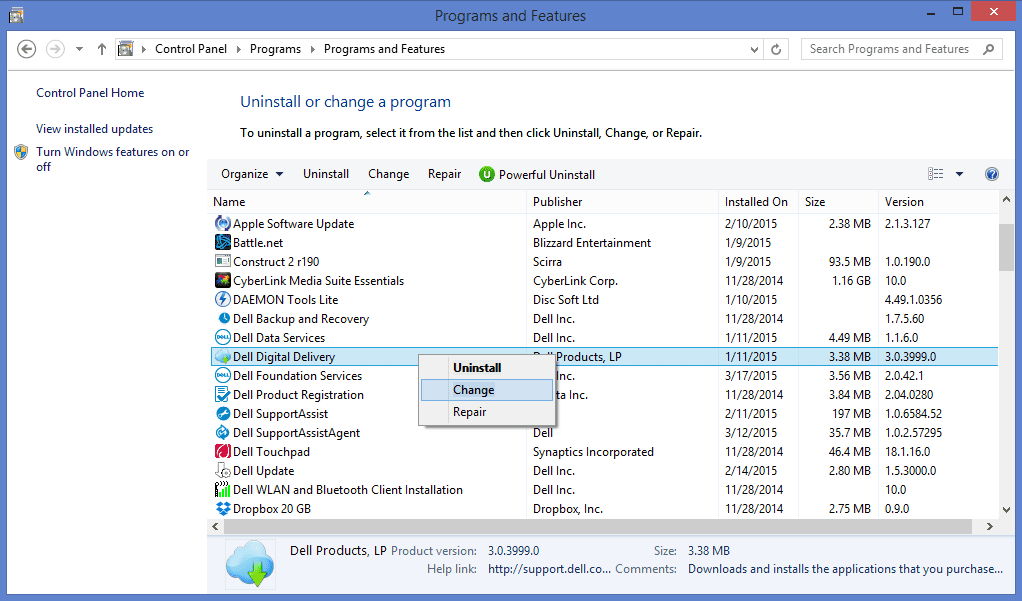

[プログラムのアンインストール]ウィンドウで、PUAを検索します。不要な疑わしいエントリをすべて選択し、「アンインストール」または「削除」をクリックします。

BITSLOTHの問題を引き起こす可能性のある望ましくないプログラムをすべてアンインストールした後、マルウェア対策ツールを使用してコンピューターをスキャンし、残っているPUPとPUA、またはマルウェア感染の可能性を探します。 PCをスキャンするには、推奨されるマルウェア対策ツールを使用します。

特別なオファー

BITSLOTH は不気味なコンピューター感染である可能性があり、コンピューター上にファイルが隠されているため、その存在を何度も取り戻す可能性があります。 このマルウェアを簡単に削除するには、強力なSpyhunterマルウェア対策スキャナーを試して、このウイルスの駆除にプログラムが役立つかどうかを確認することをお勧めします。

必ずSpyHunterのEULA、脅威評価基準、およびプライバシーポリシーをお読みください。 Spyhunterの無料スキャナーは、コンピューターから現在の脅威をスキャンして検出し、ダウンロードするだけで、一度だけ削除することもできますが、次の48時間は駆除する必要があります。 検出されたラットをすぐに削除する場合は、ソフトウェアを完全にアクティブ化するライセンスバージョンを購入する必要があります。

特別オファー(Macintoshの場合)

あなたがMacユーザーであり、BITSLOTHがそれに影響を与えている場合は、ここからMac用の無料マルウェア対策スキャナーをダウンロードして、プログラムが機能するかどうかを確認できます。

インターネットブラウザーからアドウェア(BITSLOTH)を削除する方法

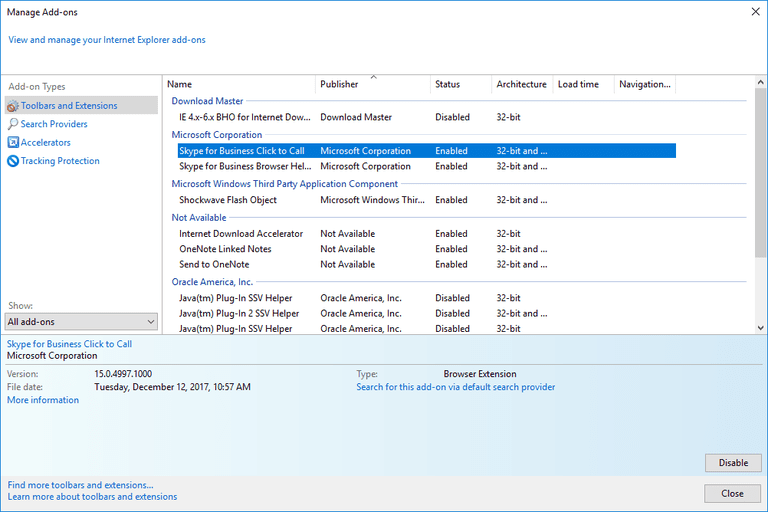

IEから悪意のあるアドオンと拡張機能を削除する

Internet Explorerの右上隅にある歯車のアイコンをクリックします。 「アドオンの管理」を選択します。最近インストールされたプラグインまたはアドオンを検索し、「削除」をクリックします。

追加オプション

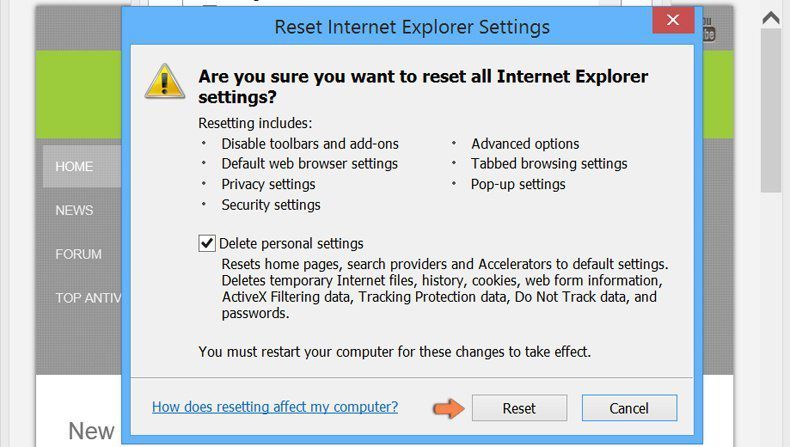

それでもBITSLOTHの削除に関連する問題が発生する場合は、Internet Explorerをデフォルト設定にリセットできます。

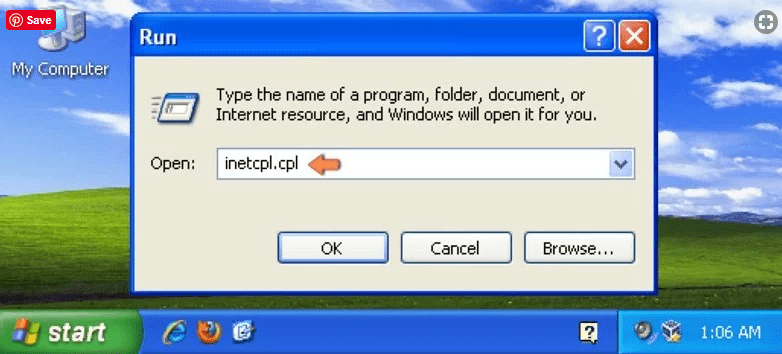

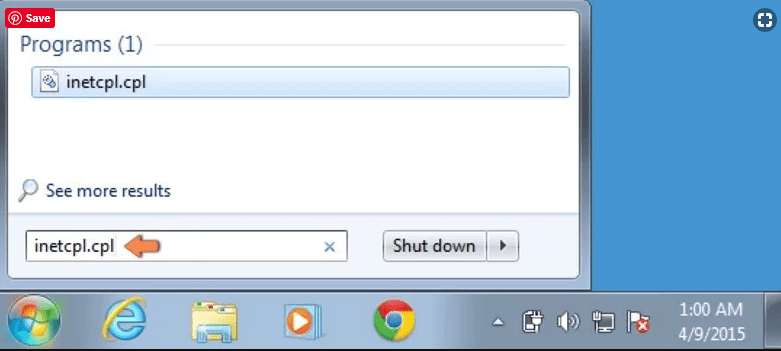

Windows XPユーザー:「スタート」を押し、「実行」をクリックします。新しく開いたウィンドウで「inetcpl.cpl」と入力し、「詳細設定」タブをクリックしてから「リセット」を押します。

Windows VistaおよびWindows 7のユーザー:Windowsロゴを押し、検索開始ボックスにinetcpl.cplと入力し、Enterを押します。新しく開いたウィンドウで、「詳細設定タブ」をクリックしてから「リセット」ボタンをクリックします。

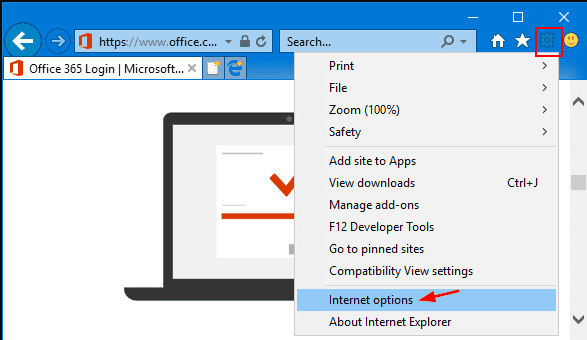

Windows 8ユーザーの場合:IEを開き、「ギア」アイコンをクリックします。 「インターネットオプション」を選択します

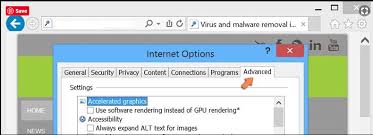

新しく開いたウィンドウで「詳細」タブを選択します

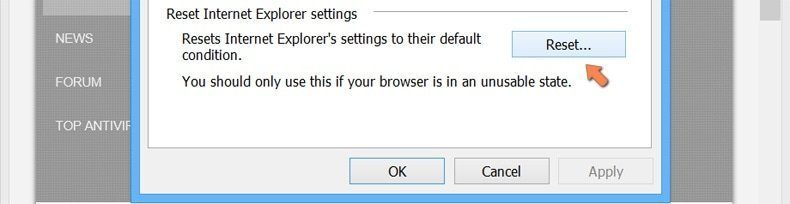

「リセット」オプションを押します

IEを本当にリセットすることを確認するには、[リセット]ボタンをもう一度押す必要があります。

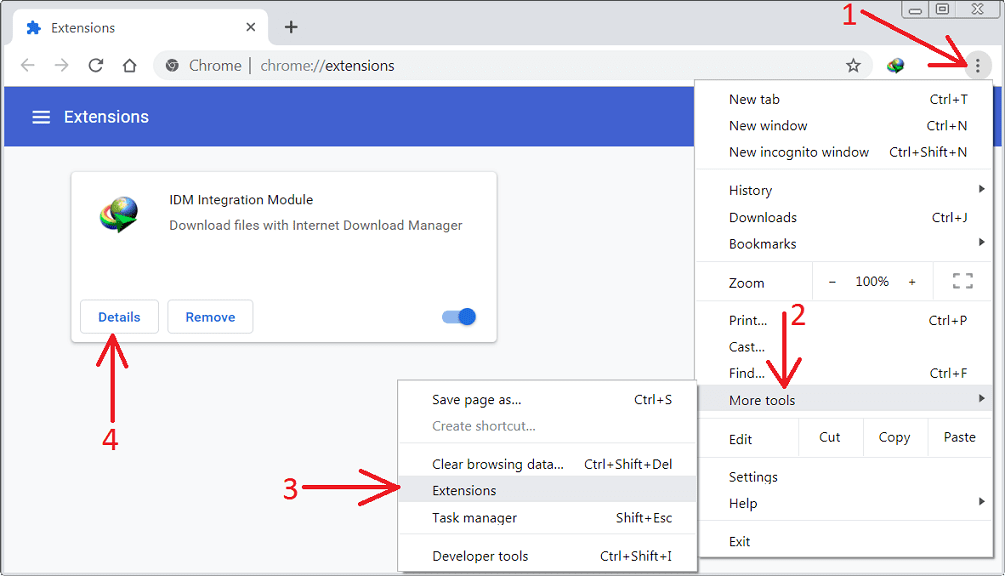

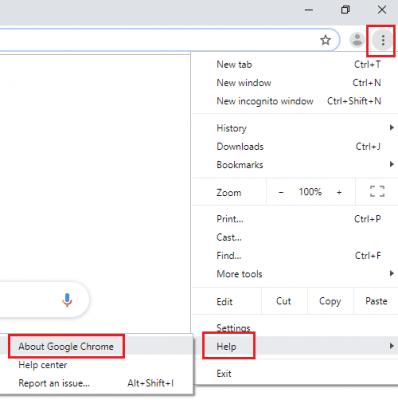

Google Chromeから疑わしい、有害な拡張を削除します

3つの縦のドットを押してGoogle Chromeのメニューに移動し、[その他のツール]、[拡張機能]の順に選択します。最近インストールされたすべてのアドオンを検索して、それらをすべて削除できます。

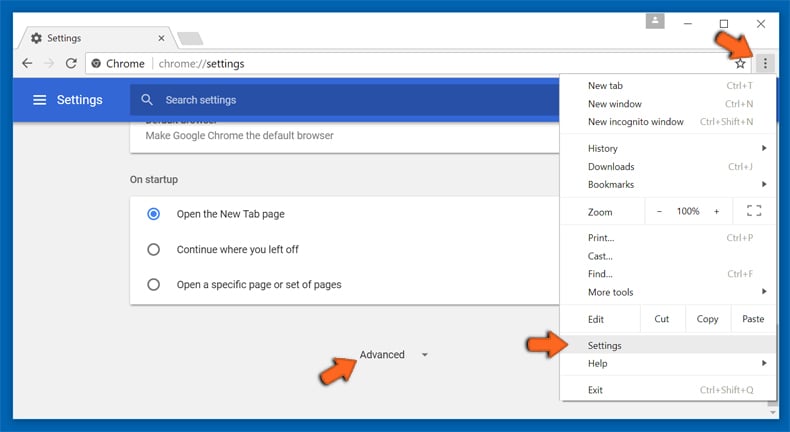

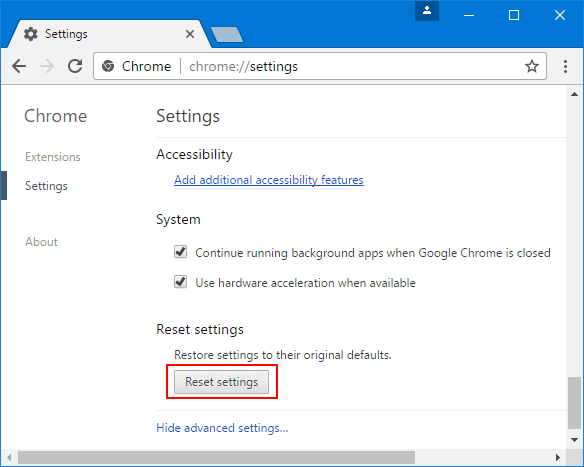

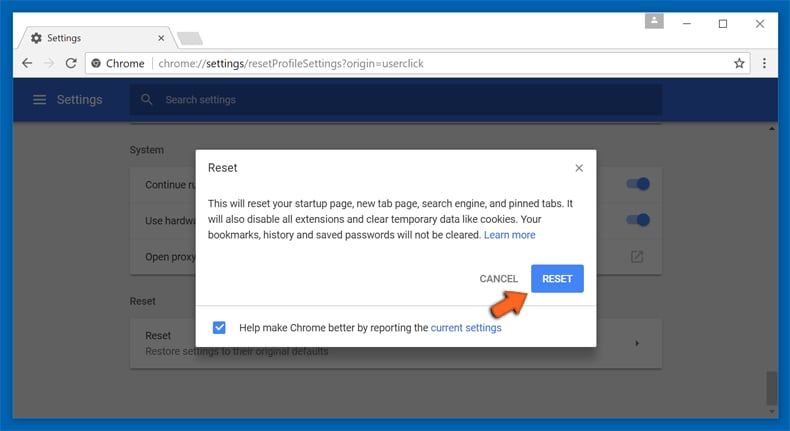

オプションの方法

BITSLOTHに関連する問題が引き続き発生する場合、または削除で問題が発生する場合は、Google Chromeの閲覧設定をリセットすることをお勧めします。右上隅にある3つの点に移動し、「設定」を選択します。下にスクロールして、「詳細」をクリックします。

下部にある「リセット」オプションに注目して、それをクリックします。

次に開くウィンドウで、[リセット]ボタンをクリックして、Google Chromeの設定をリセットすることを確認します。

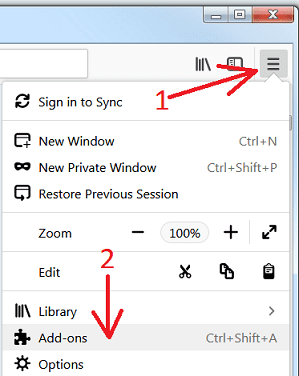

Firefox MozillaからBITSLOTHプラグイン(他の疑わしいプラグインを含む)を削除します

Firefoxメニューを開き、「アドオン」を選択します。 「拡張機能」をクリックします。最近インストールしたすべてのブラウザプラグインを選択します。

オプションの方法

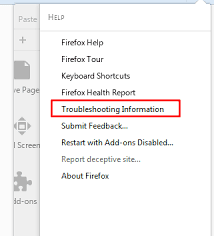

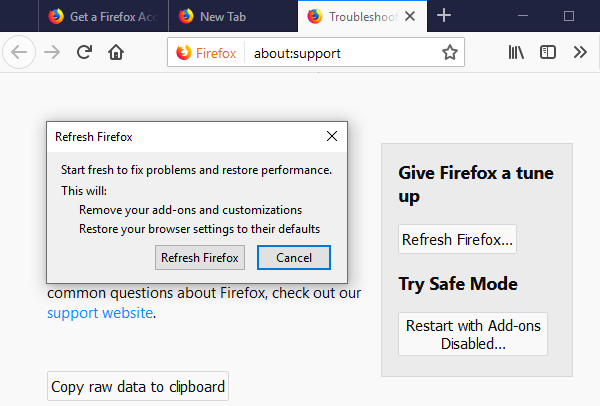

BITSLOTHの削除で問題が発生した場合、Mozilla Firefoxの設定を再設定するオプションがあります。

ブラウザ(Mozilla Firefox)を開き、「メニュー」をクリックして、「ヘルプ」をクリックします。

「トラブルシューティング情報」を選択します

新しく開いたポップアップウィンドウで、[Firefoxの更新]ボタンをクリックします

次のステップは、「Firefoxの更新」ボタンをクリックして、Mozilla Firefoxの設定を本当にデフォルトにリセットすることを確認することです。

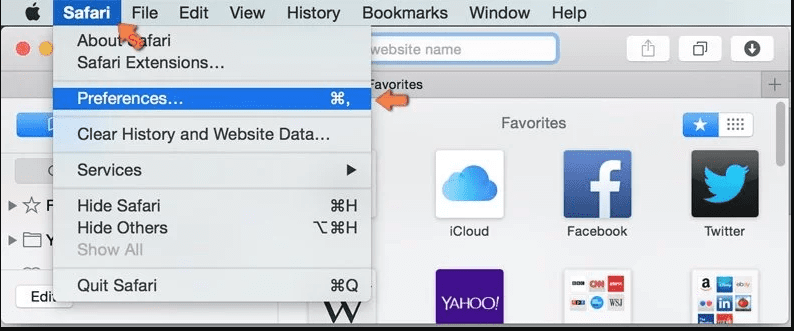

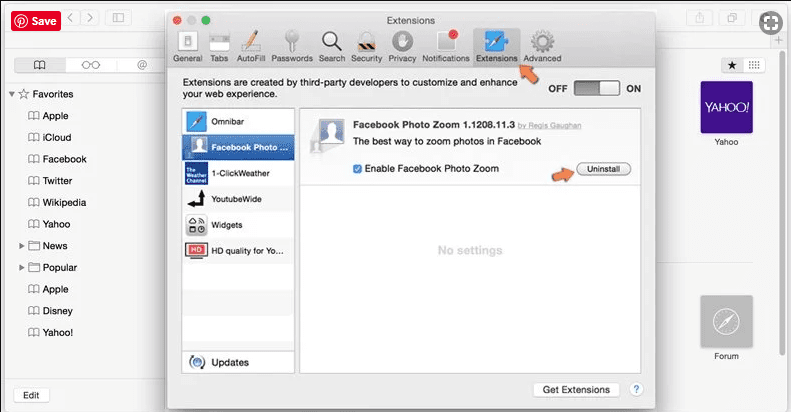

Safariから悪意のある拡張機能を削除する

Safariを開き、「メニュー」に移動して「設定」を選択します。

「拡張機能」をクリックして、最近インストールした「拡張機能」をすべて選択し、「アンインストール」をクリックします。

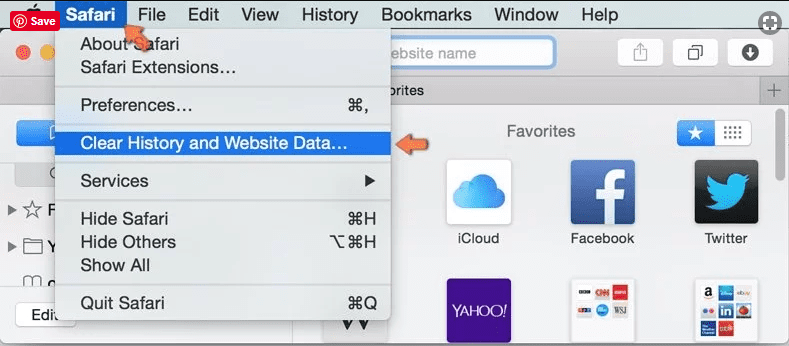

オプションの方法

「Safari」を開き、メニューに進みます。プルダウンメニューで、[履歴とウェブサイトのデータを消去]を選択します。

新しく開いたウィンドウで、「すべての履歴」を選択し、「履歴を消去」オプションを押します。

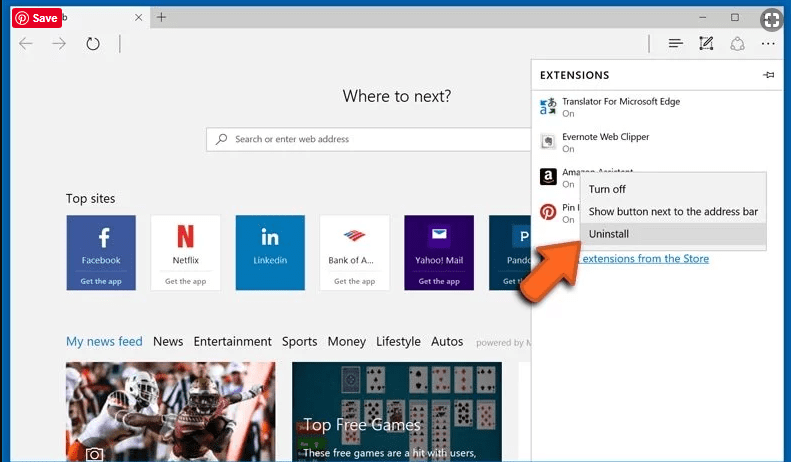

Microsoft EdgeからBITSLOTH(悪意のあるアドオン)を削除する

Microsoft Edgeを開き、ブラウザーの右上隅にある3つの水平ドットアイコンに移動します。最近インストールした拡張機能をすべて選択し、マウスを右クリックして「アンインストール」します

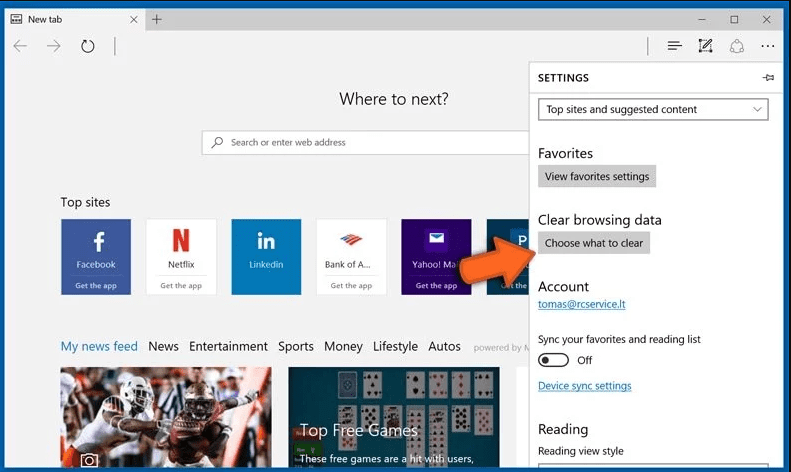

オプションの方法

ブラウザ(Microsoft Edge)を開き、「設定」を選択します

次のステップは、「クリアするものを選択」ボタンをクリックすることです

「さらに表示」をクリックしてからすべてを選択し、「クリア」ボタンを押します。

BITSLOTH 攻撃を防ぐには?

マルウェアに対する完全な保護を保証できるセキュリティ対策はありませんが、恐ろしいサイバー脅威がデバイスに感染するのを防ぐために講じることができる特定の予防措置があります。 フリー ソフトウェアをインストールするときは注意を払い、インストーラーの追加のオファーを注意深く読んでください。

ユーザーは、不明な送信者からの電子メールや、疑わしいまたは通常とは異なるメッセージを開くときは注意する必要があります。 送信者またはアドレスがよくわからない場合、またはコンテンツが予期しているものと無関係である場合は、メッセージを開かないことをお勧めします。 参加していないコンテストで賞品を獲得できる可能性はほとんどないため、何かを獲得したと主張する電子メールには注意してください。 電子メールの件名が予想しているものに関連していると思われる場合は、メッセージのすべての側面を徹底的に調査することが重要です。 詐欺師は間違いを犯すことが多いため、電子メールの内容を注意深く精査すると、不正行為を特定するのに役立ちます。 注意を怠らず、疑わしいと思われる電子メールや手紙を開かないようにすることをお勧めします。

マルウェアが悪用できる脆弱性を防ぐために、すべてのソフトウェアとセキュリティ プログラムを最新の状態に保つことも重要です。 クラックされたプログラムや未知のプログラムを使用すると、トロイの木馬ベースの攻撃の重大なリスクになります。 サイバー犯罪者は、パッチやライセンス チェックなど、正当なソフトウェアを装ったトロイの木馬を配布することがよくあります。 ただし、信頼できるソフトウェアと悪意のあるトロイの木馬を区別することは困難です。一部のトロイの木馬は、ユーザーが求める機能を備えている場合もあるためです。

このリスクを軽減するには、信頼できないプログラムの使用を完全に避け、信頼できるソースからのみソフトウェアをダウンロードすることが重要です。 プログラムをダウンロードする前に、ユーザーはそれを徹底的に調査し、信頼できるソースからのレビューを読む必要があります。 また、マルウェア対策のメッセージ ボードを参照して、疑わしいソフトウェアに関する追加情報を収集することをお勧めします。 最終的に、トロイの木馬攻撃に対する最善の防御策は、注意を払い、信頼できないソースからソフトウェアをダウンロードしないようにすることです。

結論

ほとんどの場合、PUPとアドウェアは、安全でないフリーウェアのダウンロードを通じて、マークされたPC内に侵入します。開発者のウェブサイトは、無料のアプリケーションをダウンロードする場合にのみ選択することをお勧めします。メインプログラムとともにインストール用にリストされている追加のPUPをトレースできるように、カスタムまたは高度なインストールプロセスを選択します。

特別なオファー

BITSLOTH は不気味なコンピューター感染である可能性があり、コンピューター上にファイルが隠されているため、その存在を何度も取り戻す可能性があります。 このマルウェアを簡単に削除するには、強力なSpyhunterマルウェア対策スキャナーを試して、このウイルスの駆除にプログラムが役立つかどうかを確認することをお勧めします。

必ずSpyHunterのEULA、脅威評価基準、およびプライバシーポリシーをお読みください。 Spyhunterの無料スキャナーは、コンピューターから現在の脅威をスキャンして検出し、ダウンロードするだけで、一度だけ削除することもできますが、次の48時間は駆除する必要があります。 検出されたラットをすぐに削除する場合は、ソフトウェアを完全にアクティブ化するライセンスバージョンを購入する必要があります。

特別オファー(Macintoshの場合)

あなたがMacユーザーであり、BITSLOTHがそれに影響を与えている場合は、ここからMac用の無料マルウェア対策スキャナーをダウンロードして、プログラムが機能するかどうかを確認できます。