News-xyciz.ccアドウェアを削除する方法

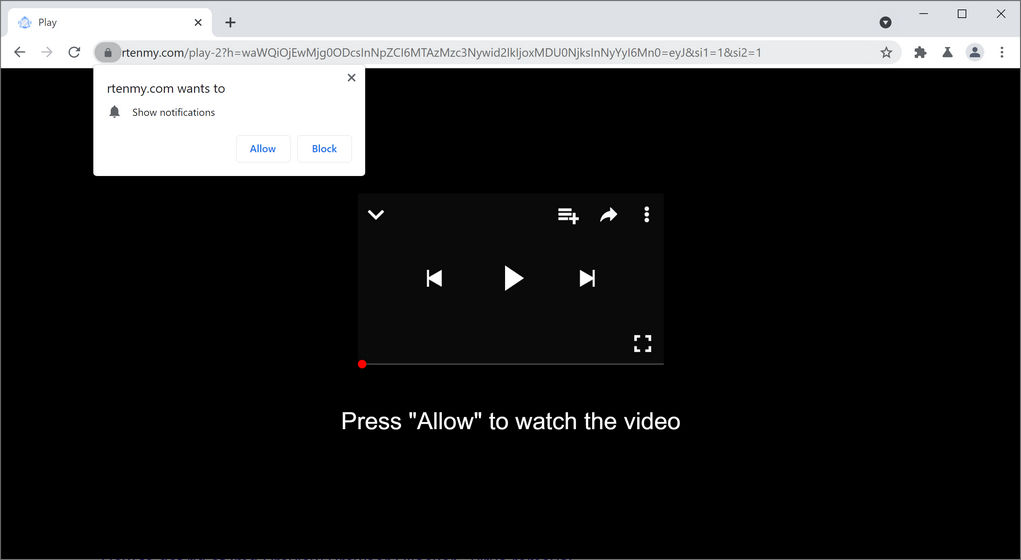

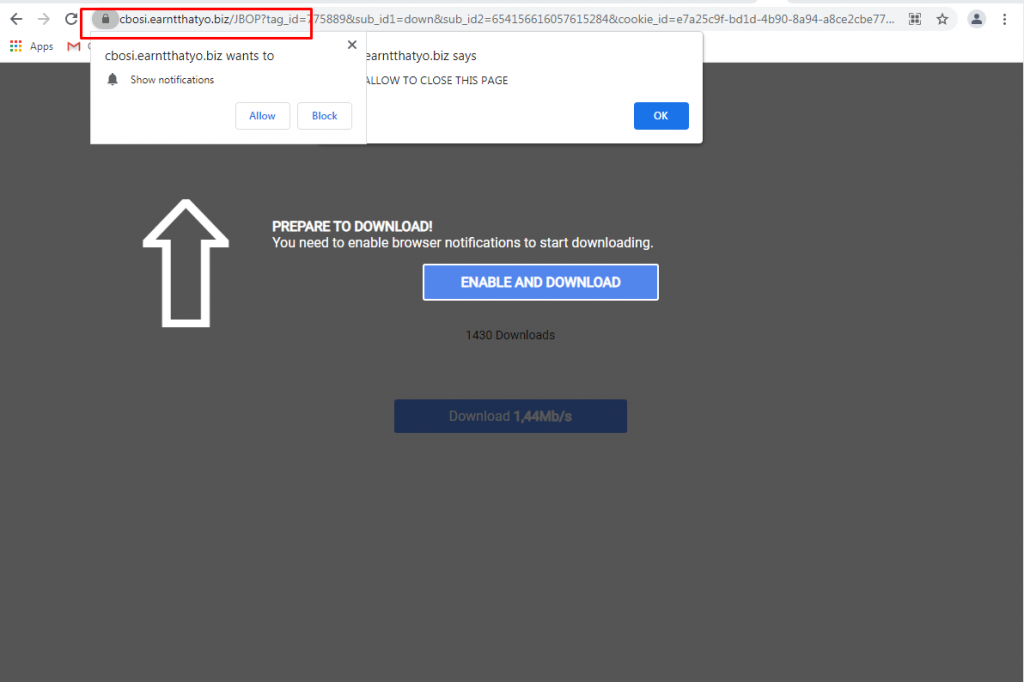

ユーザーをだまして「プッシュ通知」を購読させるように設計されたNews-xyciz.ccWebサイト News-xyciz.ccは、アドウェアと見なされるもう1つの大まかなドメインです。このWebサイトは、悪意のあるサイトへの不要なブラウザリダイレクトを引き起こしたり、不要なソフトウェアのダウンロード/インストールを引き起こしたりする可能性のある多数の広告またはポップアップでプラットフォームを埋めます。このアドウェアの背後にあるサイバー犯罪者の主な目的は、「通知を表示」ポップアップの「許可」ボタンをクリックして、「プッシュ通知」を購読するように仕向けることです。このサイトの開発者によると、ウェブサイトのコンテンツにアクセスしたり、ビデオを見たり、ファイルをダウンロードしたりするには、「通知を表示」ポップアップクレームの「許可」ボタンをクリックする必要があります。 許可されると、News-xyciz.cc Webサイトは、バナー、クーポン、偽のソフトウェアアップデート、偽のセキュリティアラート、およびその他の種類の広告の形で悪意のある広告の配信を開始します。ブラウザが開いているか閉じているかは関係ありません。これらの広告は、ブラウザを閉じていてもデスクトップに表示される場合があります。これらの広告の一部は、偽のPC保護ソフトウェア/アドブロッカー、偽のテクニカルサポートサービス、オンライン詐欺、または潜在的に不要なアプリケーション(PUA)を宣伝する他の怪しげなWebサイトにリダイレクトするように設計されています。 News-xyciz.cc広告は、特定のスクリプト/コードを実行して、不要な可能性のあるアプリケーション(PUA)、アドウェア、またはマルウェアをダウンロード/インストールするようにも設計されています。ある意味で、News-xyciz.ccによる広告は悪意のあるものであり、コンピューター内でマルウェアやウイルスをトリガーすることによってコンピューターに感染する可能性があります。 PUAが悪意のある広告をクリックしてコンピュータにアクセスすると、知らないうちにブラウザの設定やシステムの設定が変更されます。また、これらの変更を元に戻すことをブロックすることもできます。つまり、行った変更を元に戻すことはできません。また、このマルウェアに関連する悪意のあるアクティビティの検出を回避するために、コンピューターにインストールされているセキュリティツール/アドブロッカーをブロックしようとします。 News-xyciz.ccアドウェアの背後にいる攻撃者の目的は、ブラウジング関連のデータやその他の機密情報を収集することです。彼らはあなたのIPアドレス、URL検索、あなたの様々なオンラインアカウントのログインIDとパスワード、銀行情報とより多くの詳細のようなあなたのいくつかの情報を集めることができます。これらの収集されたデータは、他の攻撃者またはサードパーティと共有して、それらからいくらかの収入を生み出すことができます。言い換えれば、この厄介なサイトはあなたのオンラインプライバシーとシステムセキュリティにとって安全ではありません。したがって、できるだけ早くコンピュータでNews-xyciz.ccアドウェアを見つけて削除することが重要です。 どのようにしてWindowsコンピュータでNews-xyciz.ccアドウェアを入手しましたか? 場合によっては、PUAは追加のオファーとして他のソフトウェアパッケージからダウンロード/インストールされます。通常のソフトウェアまたは正規のソフトウェアをPUAまたはマルウェアでパッケージ化するこの偽のマーケティング方法は、ソフトウェアバンドル方法として知られています。これは、サイバー犯罪者が最もよく使用するメカニズムです。ソフトウェアパッケージに記載されている利用規約を無視する場合は、設定をスキップして、ソフトウェアパッケージに含まれるすべての追加プログラムをコンピューターにインストールします。これにより、すべての悪意のある追加もインストールできます。 PUAは、特定のスクリプト/コードを実行するように設計された悪意のある広告キャンペーンを通じて配布することもできます。 PUA、アドウェア、マルウェアからシステムを保護する方法は? ダウンロード/インストールまたは購入する前に、ソフトウェアを再調査することを強くお勧めします。ブラウザハイジャック犯、アドウェア、マルウェアを回避したい場合は、常に公式および検証済みのソースから、または直接リンクを介してアプリケーションをダウンロードするようにしてください。また、常に「カスタム/詳細/手動」インストールを選択してください。さらに、オペレーティングシステムとコンピューターにインストールされているすべてのソフトウェアを最新の状態に保ち、コンピューター内の強力なウイルス対策ソフトウェアを使用してマルウェアやウイルスの定期的なシステムスキャンを実行する必要があります。 特別なオファー News-xyciz.cc は不気味なコンピューター感染である可能性があり、コンピューター上にファイルが隠されているため、その存在を何度も取り戻す可能性があります。 このマルウェアを簡単に削除するには、強力なSpyhunterマルウェア対策スキャナーを試して、このウイルスの駆除にプログラムが役立つかどうかを確認することをお勧めします。 Spyhunter 5をダウンロード 無料スキャナー 必ずSpyHunterのEULA、脅威評価基準、およびプライバシーポリシーをお読みください。...