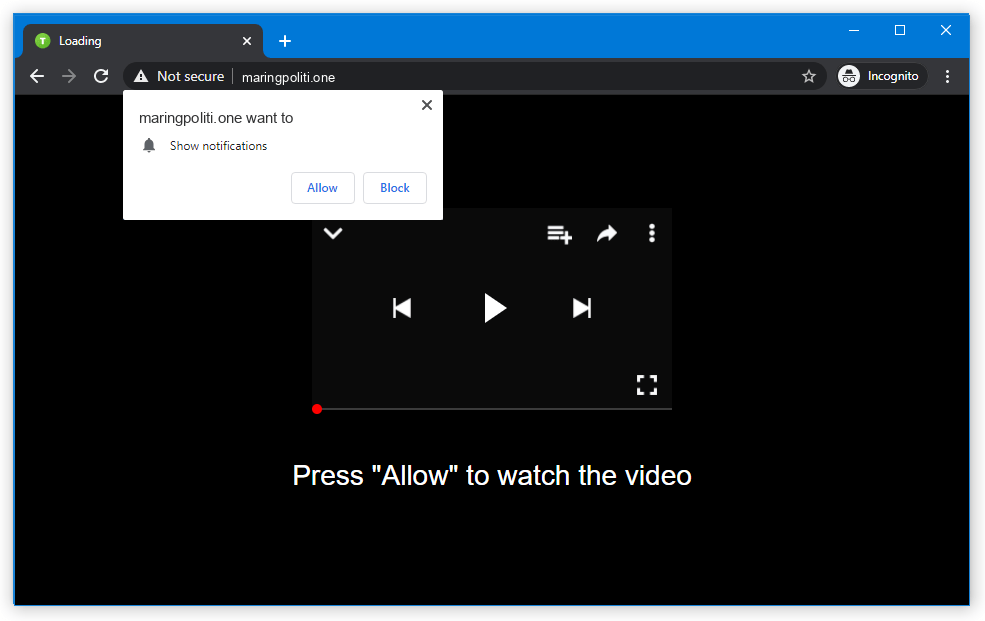

Maringpoliti.one ポップアップ広告を削除する方法

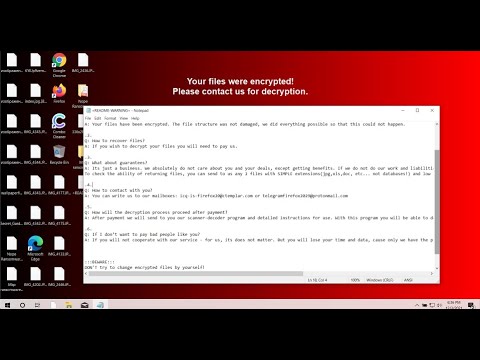

Maringpoliti.one:単純な削除プロセス Maringpoliti.oneは疑わしいウェブページであり、訪問者にプッシュ通知を購読して、ロボットではないことやその他の怪しげな理由があることを証明するように求めます。それでも、ドメインに出くわしたときにボタンをクリックすると、PCのデスクトップや電話の画面に直接表示される迷惑な広告が大量にスパムされます。悪意のあるソフトウェア、ギャンブル、その他の悪質な素材を宣伝する危険なWebサイトにアクセスする可能性があるため、これらのコンテンツを操作することはお勧めしません。危険なサイトにアクセスすると、不要な可能性のあるアプリやマルウェアをダウンロードしたり、詐欺師に機密データを提供するようにだまされたりする可能性があります。 PUPによって引き起こされるMaringpoliti.oneリダイレクト: Maringpoliti.oneへの定期的なリダイレクトは、アドウェアまたはその他の望ましくない可能性のあるプログラムがデバイスにインストールされていることを示します。コンピュータにそのようなソフトウェアがインストールされている場合は、アクセスしたポータルと使用しているブラウザ(Firefox、Chrome、Edge、IE、Opera、 NS。)。これは、潜在的に不要なアプリの典型的な特徴です。これらのPUPは、何十もの嫌な広告、点滅するボックス、ポップアップウィンドウ、新しいタブ、ランダムなオンラインオファー、および他の多くの同様のタイプのプロモーションコンテンツでブラウザを氾濫させる可能性があります。 Maringpoliti.oneアドウェアによって配信される厄介な広告のいずれかを閉じようとすると、さらに多くの広告資料が生成される可能性があります。このような状況では、この問題に対処するための実用的かつ効率的な方法は1つしかなく、それはマシンからの侵入を取り除くことです。ほとんどのユーザーは、Maringpoliti.one広告とページのリダイレクトによって引き起こされるブラウジングの中断に最初に気付いた後、システムが潜行性で非常に危険なウイルスに汚染されていると想定するのが一般的で合理的です。 このようなブラウザベースの侵入者のもう1つの顕著な特徴は、データ追跡です。 PUPは、さまざまな追跡Cookieを使用して、被害者がオンラインで行っていることを監視し、いくつかのデータを収集します。すべての閲覧履歴、IPアドレス、場所、検索クエリなどを収集して、他の関係者、広告主、さらにはサイバー犯罪者と共有することができます。したがって、アドウェアのこの機能は、ターゲット広告キャンペーン、深刻なプライバシー問題、個人情報の盗難、さらには金銭的損失につながる可能性があります。したがって、これらの問題が発生しないようにするには、コンピュータからMaringpoliti.oneアドウェアをできるだけ早く削除する必要があります。 子犬はバンドル戦術を通じて広がります: ほとんどの場合、これらの望ましくない可能性のあるプログラムは、ソフトウェアのバンドル方法を介して他の無料のアプリケーションと一緒に配布されます。それらは、他の無料プログラムと一緒にインストールされたシングルに追加され、クイックモードまたは推奨モードセットで偽装されます。したがって、そのようなインストールオプションを選択すると、悪意のあるオブジェクトを含むすべてのバンドルオブジェクトをインストールすることになります。さらに、Webサーフィン中に広告が画面に表示されると、特定のスクリプトを実行してPUPを直接ダウンロードおよびインストールする場合があります。 したがって、これらの侵入を回避するには、バンドルされたプログラムのリストを表示できるカスタムまたは詳細インストール設定を選択する必要があります。疑わしいと思われるものや、そもそも不要なものを簡単に選択解除して、目的の1つだけを選択できます。また、すべてのコマーシャルがコンピュータにとって安全であるとは限らないため、サードパーティのサイトに表示されるランダムなポップアップ広告には近づかないようにする必要があります。今のところ、さらなる問題を回避するために、デバイスからMaringpoliti.oneを削除してください。 特別なオファー Maringpoliti.one は不気味なコンピューター感染である可能性があり、コンピューター上にファイルが隠されているため、その存在を何度も取り戻す可能性があります。 このマルウェアを簡単に削除するには、強力なSpyhunterマルウェア対策スキャナーを試して、このウイルスの駆除にプログラムが役立つかどうかを確認することをお勧めします。 Spyhunter 5をダウンロード 無料スキャナー 必ずSpyHunterのEULA、脅威評価基準、およびプライバシーポリシーをお読みください。 Spyhunterの無料スキャナーは、コンピューターから現在の脅威をスキャンして検出し、ダウンロードするだけで、一度だけ削除することもできますが、次の48時間は駆除する必要があります。...