マイクロソフトとパートナーが危険なNecursボットを削除

Necursボットネットは、スパムを配布し、コンピューターデバイスにマルウェアを感染させるためにサイバー犯罪者が使用した最大のボットネットであり、Microsoftと35か国の代表によって完全に削除されました。

永続的な技術的および法的業務の8年間の最後のステップは、2020年3月5日、ニューヨーク東部地区連邦地方裁判所からNecursボットネットのインフラストラクチャを制御する許可を取得したときに発生しました。

「この法的措置と、世界中の官民パートナーシップを含む共同作業により、マイクロソフトは、Necursの背後にいる犯罪者が将来攻撃を実行するために新しいドメインを登録することを防ぐ活動を主導しています。」

Necurs Botnetは2012年に最初に発見され、ロシアのサイバー犯罪者によって編集されたと考えられています。長年にわたり、GameOVer Zeus、Locky ZeroAcces、Dridexなどのさまざまな脅威を配布するために使用されていました。期間中、Necursは900万台以上のデバイスに影響を及ぼしました。

ボットネットは、マルウェアに感染したネットワークです。サイバー犯罪者には、それに対する命令と制御があります。コマンドを入力し、リモートサーバーからホストと通信できます。サーバーは、ボットネットの生成アルゴリズム(DGAとも呼ばれます)によって作成されたドメインによってホストされます。このアルゴリズムは、オペレーターによって数か月前から事前に登録されているランダムドメインを作成します。このコンポーネントがダウンすると、サーバーはサポートされなくなり、その結果、Necursオペレーターがネットワーク上でコマンドを送信することになります-マイクロソフトとそのパートナーが正確に行ったこと:

「その後、25か月以内に作成される600万を超える一意のドメインを正確に予測することができました。マイクロソフトはこれらのドメインを世界中の国のそれぞれのレジストリに報告したため、Webサイトがブロックされ、Necursインフラストラクチャの一部になることを防止できます。既存のWebサイトを制御し、新しいWebサイトを登録する機能を禁止することにより、ボットネットを大幅に混乱させました。」

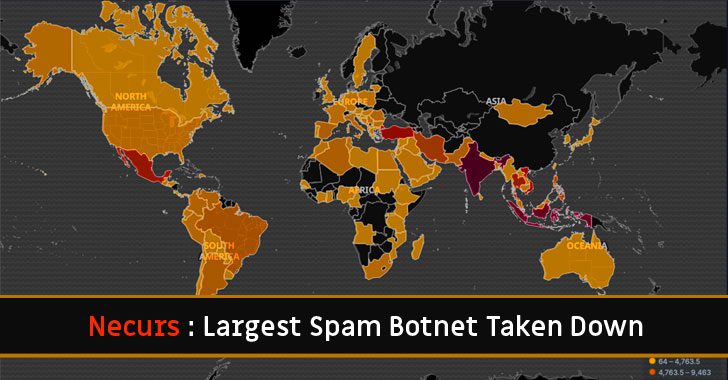

マイクロソフトのコーポレートバイスプレジデント、トムバールによると、ボットネットの犠牲者は世界中のほぼすべての国で追跡されました。感染した各デバイスは、58日間だけで380万件のスパムメールを4,060万人の被害者に送信しました。インド、インドネシア、トルコ、ベトナム、メキシコなどの国は、最も多くのユーザーが感染している国です。

ボットネットは、雇用目的でも使用されました。悪意のある攻撃者は、ランサムウェア、クリプトマイナー、RATS、データスティーラーなどのマルウェアの配布、ドメインの操作を妨害するDoS攻撃の開始、ログインやパスワードや銀行関連などの機密データの盗用など、さまざまな目的でボットネットを使用しました情報。