PCから Vjw0rm Malware を削除する方法

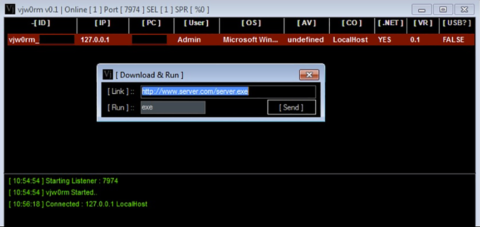

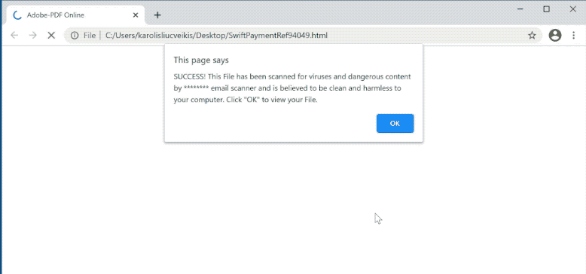

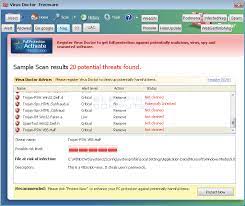

Vjw0rm Malware:簡単な削除手順 Vjw0rm Malwareは、インターネット経由でダウンロードできるモジュラーJavaScriptリモート管理トロイの木馬(RAT)です。この危険なトロイの木馬は、多くの場合、リムーバブルドライブを介して拡散し、データスティーラーとして機能します。さらに、サイバー犯罪者は、サービス拒否(DoS)攻撃やマルウェアの配布にも使用します。調査によると、この有害なウイルスが拡散する最も一般的な方法は、フィッシングメールを伴うマルスパムキャンペーンです。侵入後すぐに、バックグラウンドで悪意のある行為を実行し始め、汚染されたシステム内で複数の危険な問題を引き起こします。 Vjw0rm Malware:深度ビュー Vjw0rm Malwareが盗んだデータは、コマンドアンドコントロール(C2)サーバーに送信されます。この寄生虫の対象となるデータには、被害者の資格情報(メールアドレス、ユーザー名、パスワードなど)、Cookieセッションデータ、クリップボードの文字列が含まれます。連絡先の詳細(電話番号、電子メールアドレスなど)、盗まれたCookieに含まれるアドレスなどの個人データが存在する可能性があることは言及する価値があります。ユーザーがコピーしたデータが何であれ、クリップボードからウイルスに盗まれます。クレジットカードの詳細やパスワードでさえある可能性があります。さらに、この厄介な寄生虫は他のペイロードを実行することができます(指定されたリンクを介してダウンロードされるか、ファイル転送プロトコルを介して送信されます)。 これは、詐欺師がVjw0rm Malwareを利用して、PCを他のサイバー脅威で汚染できることを意味します。たとえば、デバイスハードウェア(cryptocurrency miner)、暗号化ファイル(ransomware)、またはその他の危険なソフトウェアを使用して暗号通貨をマイニングするために作成されたマルウェアをインストールするために使用する場合があります。前述のように、DoS攻撃に利用できるため、ネットワーク、Webサイト、またはサービスを中断または無効にする可能性があります。 DoS攻撃は通常、訪問者のWebページへのアクセスを一定期間ブロックするために使用されます。それに加えて、Vjw0rm Malwareは邪魔な広告キャンペーンを実行し、迷惑な広告でユーザーのWebセッションをひどく混乱させる可能性があります。 また、この危険なトロイの木馬は、リムーバブルドライブを介して自分自身を配布し、長期間その検出を妨げる可能性があります。レジストリ設定を変更して永続性を作成し、PCの起動ごとに自動的にアクティブ化します。膨大な量のメモリリソースを消費し、コンピュータ全体のパフォーマンスを大幅に低下させます。この脅威のために、頻繁なシステムクラッシュ、ハードドライブの障害、起動エラー、アプリケーションの誤動作など、他の多くの悪名高い問題に対処する必要がある場合があります。したがって、Vjw0rm Malwareを即座に削除することを強くお勧めします。 Vjw0rm Malwareの浸透: トロイの木馬ウイルスは、ほとんどの場合、スパムキャンペーンを介して拡散することが知られています。大規模な運用では、いくつかの有名な企業や機関からの「重要」、「公式」、「重要」な手紙を装った脅威アクターから、何千もの欺瞞的な電子メールが送信されます。ただし、これらのメールは、受信者をだまして添付された悪意のあるファイルを開かせ、最終的にウイルスのインストールにつながることを目的として、犯罪者によって特別に作成および送信されます。悪意のあるファイルは、アーカイブファイル(ZIP、RARなど)、Microsoft Officeドキュメント、JavaScriptファイル、PDFドキュメント、実行可能ファイル(.exeなど)など、複数の形式になっています。 したがって、受信することが期待されていなかった無関係な電子メールを無視することは非常に重要です。まず、信頼できるマルウェア対策ツールを使用して添付ファイルをスキャンし、疑わしいものが検出された場合は削除する必要があります。さらに、ソフトウェアをダウンロードするために公式ページと直接リンクのみに依存し、ピアツーピア共有ネットワークとサードパーティのダウンローダーの使用を避けてください。お使いのコンピュータがすでにこのトロイの木馬に感染している場合は、できるだけ早くPCからVjw0rm...