Search.yahoo.com Browser Hijacker を削除する方法

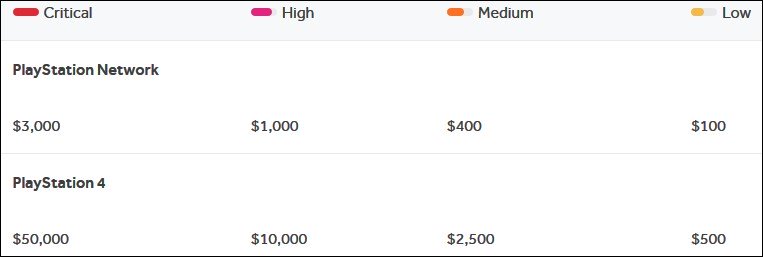

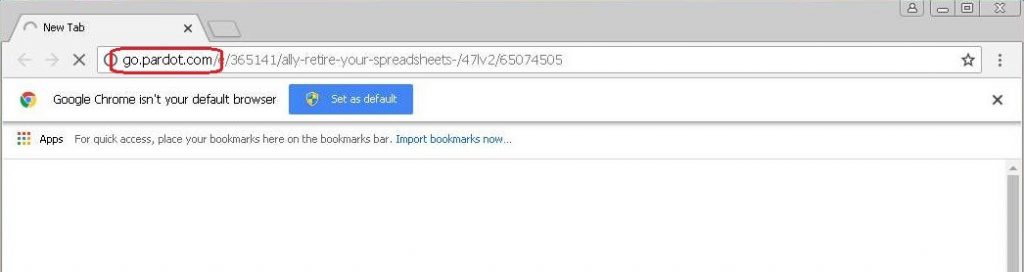

Search.yahoo.com を削除するための適切なガイド Search.yahoo.com は、Yahoo!によって作成された本物の検索エンジンです。 Webサービスプロバイダー。ただし、この正規の検索ツールは、ブラウザハイジャッカーと呼ばれる厄介なソフトウェアによって悪用されています。ユーザーが特定のサイトにリダイレクトしようとすると、その結果はスポンサー付きの商用コンテンツで満たされます。この検索プロバイダーは信頼できる会社によって作成されました。ただし、ブラウザハイジャッカーに感染した人は通常、Search.yahoo.comまたはguce.yahoo.comにリダイレクトされ、スポンサーコンテンツが配信されます。ユーザーがブラウザハイジャッカーのカスタマイズされた検索エンジンにクエリを追加すると、これらの不要なリダイレクトがユーザーの許可なしに実行されることがよくあります。したがって、Search.yahoo.comウイルスの特徴を説明するオンラインフォーラムが多数あります。 Search.yahoo.comの詳細: サイバー犯罪者は、スポンサー付きの検索結果を表示するために正当なサービスになりすまして、この正規のアプリケーションを悪用します。この本格的な検索ツールを使用して、ブラウザハイジャッカーのオペレーターは、検索エンジンが信頼できるものであると人々に信じ込ませようとします。このようにして、ハッカーは潜在的に望ましくないプログラムの信頼性を高めます。 Chrome、Explorer、Firefox、またはその他のブラウザでYahoo Searchにリダイレクトされていることに気付いた場合は、最近コンピュータにインストールした無料のソフトウェアを覚えておいてください。ほとんどの場合、ユーザーは、ダウンロードマネージャー、ビデオストリーミングソフトウェアをインストールした後、システムでこれらの望ましくないアクティビティに気づきます。 PDFクリエーター等、ブラウザハイジャッカーが隠されている可能性のあるフリーソフト。 PCにブラウザーハイジャッカーがインストールされると、デフォルトのブラウザーやシステムの設定の変更、ユーザーのオンラインアクティビティの監視、個人を特定できない情報の収集、広告の作成、ユーザーの関連サイトへのリダイレクトなど、悪意のあるアクティビティの実行がPCに開始されます。 Search.yahoo.com。この検索エンジンが自動的にデフォルトの検索プロバイダーになった場合、デバイスがこの危険なPUPに感染していることがわかります。ブラウザのホームページと新しいタブページも、承認を求めることなく置き換えられます。オンラインセッションが非常に複雑になる1日中、終わらない煩わしいディール、オファー、バナー、クーポン、割引などに悩まされています。 脅威分析 名前:Search.yahoo.com タイプ:ブラウザハイジャッカー、リダイレクトウイルス、不審なプログラム 機能:ユーザーをサードパーティのドメインにリダイレクトし、スポンサー付きの製品、サービス、プログラムを宣伝し、開発者にオンラインの収益を上げることを目指します。また、ユーザーの個人情報や機密情報を盗み、悪意のある目的でハッカーと共有します。 症状:ホームページ、デフォルトのインターネット検索エンジン、個人情報の盗難、新しいタブ設定などのインターネットブラウザー設定の変更。ユーザーは、ハイジャック犯のWebサイトにアクセスし、検索エンジンを使用してインターネットを検索する必要があります。感染したシステムのパフォーマンスが低下します。 配布方法:フリーソフトウェアインストーラー(バンドル)、詐欺メール、悪意のあるポップアップ広告、偽のFlashプレーヤーインストーラー。 損傷:インターネットの閲覧追跡(潜在的なプライバシーの問題)、不要な広告の表示、怪しげなWebサイトへのリダイレクト。 削除:この感染やその他のマルウェアの脅威を取り除くために、セキュリティ研究者は強力なマルウェア対策ツールでコンピューターをスキャンすることを推奨しています。...