攻撃者は、メールフィルターをバイパスする新しいキャンペーンでGoogle広告を悪用します

未知の攻撃者は新しいフィッシング詐欺を仕掛け、標的の組織の従業員をフィッシングページにリダイレクトしてMicrosoftアカウントを盗むために、Google広告を悪用して安全なメールゲートウェイをバイパスします。

SEGまたはSecure Emailsゲートウェイは、受信メールに悪意のあるコンテンツがないかスキャンしてユーザーのメールボックスに到達する前に、フィルタリング攻撃を使用してスパムおよびフィッシングメッセージをブロックするように設計されています。

Google広告プラットフォームを使用するドメインがSEGによって見落とされているという事実を利用している可能性があります。これにより、攻撃者は電子メールフィルターをバイパスして、フィッシングメッセージをターゲットの受信トレイに配信できます。

Cofense Phishing Defender Center(PDC)の研究者は、キャンペーンを最初に発見した人です。彼らによると、フィッシングメッセージは、侵害されたアカウントから複数の組織の従業員に送信されました。

潜在的な被害者は、いくつかのポリシー変更について通知を受け、サービスを継続するために変更を受け入れるように求められます。フィッシングメッセージに埋め込まれている[同意する]ボタンをクリックすると、Google広告リダイレクトを使用して、フィッシングページにリダイレクトされます。

これは、攻撃者がGoogle広告に料金を支払っている可能性が高く、その広告のURLを使用してターゲットをページにリダイレクトし、Office 365アカウントを盗むため、フィッシングメッセージが確実にターゲットに到達することを示唆しています。

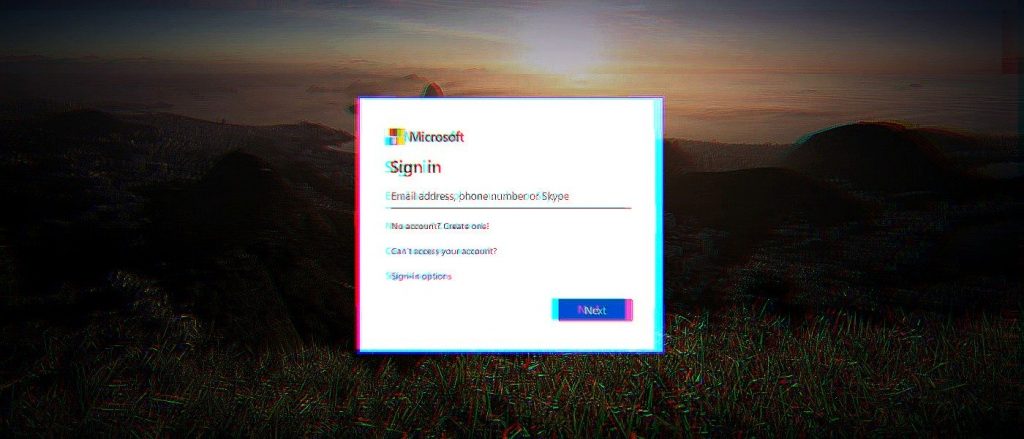

フィッシングページは、マイクロソフトのロゴとターゲットの会社のロゴを特徴とする正規のマイクロソフトページを模倣しています。ターゲットは、最初にMicrosoftからクローンプライバシーポリシーページを送信され、次に被害者の会社のブランドのOffice 365サインインページを模倣する最後のフィッシングページに送信されます。

認証情報を入力して[次へ]ボタンをクリックすると、アカウント情報が詐欺師に自動的に送信されます。に「規約を更新しました」というテキストが届きます。最終段階で、詐欺に陥った従業員はマイクロソフトサービス契約ページに送られます。

最近のバンクオブアメリカのフィッシングキャンペーンは、フィッシング詐欺メッセージがターゲットの電子メール保護フィルターを回避する可能性が高くなるようにするために、フィッシングが幅広い戦術を備えている例です。このキャンペーンでは、詐欺師は、SendGridを使用してSPF、DKIM、DMARCの本物のチェックに合格し、悪意のあるドメインへのリンクのない本文コンテンツを含むメールを送信しました。以前のキャンペーンでは、QRコードとWeTransferファイル共有通知を使用して、セキュリティフィルターをバイパスしていました。

攻撃者は、資格情報を盗む目的でSEGを回避するためのフィッシングキャンペーンの一環として、Google、ドキュメント、Googleドライブ、Microsoft SharePointを悪用することも見られました。マルウェアの配布や財務データの流出など、他の目的で詐欺を使用できます。