Utilizzare questo comando di PowerShell per verificare la presenza di hack ProxyLogon nei server Exchange

Microsoft ha rilasciato uno script PowerShell per verificare automaticamente se un server è stato violato con le vulnerabilità ProxyLogon recentemente rivelate.

Le quattro vulnerabilità zero-day CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 e CVE-2021-27065 sono denominate insieme vulnerabilità ProxyLogon. L’exploit di questa vulnerabilità consente agli aggressori di eseguire l’esecuzione di codice in modalità remota sui server Microsoft Exchange utilizzando Outlook sul Web (OWA).

Come parte dell’attacco, vengono installate alcune web shell che consentono agli aggressori di controllare il server e l’accesso alla connessione Internet.

Microsoft ha risolto queste vulnerabilità il 2 marzo. Durante la divulgazione, è stato fornito un elenco di comandi che gli amministratori di Exchange utilizzano per verificare se il server è stato violato.

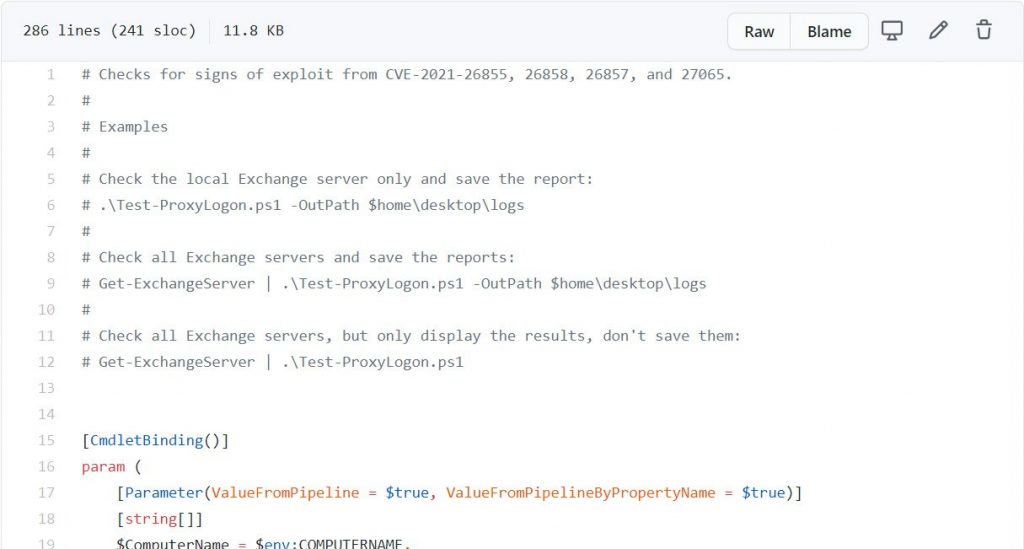

In precedenza, i comandi avrebbero dovuto essere eseguiti manualmente. Con il rilascio dello script PowerSheel [Test-ProxyLogon.ps1] ieri, queste attività dell’amministratore saranno ora automatiche.

Microsoft fornisce istruzioni su come utilizzare lo script di PowerShell. Per controllare tutti i server Exchange nella tua organizzazione e salvare i log sul desktop, inserisci il seguente comando in Exchange Manager Shell:

Get-ExchangeServer | . \ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

Usa il comando seguente se vuoi solo controllare il server locale e salvare i log:

. \ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

Per testare solo il server locale e non vuoi salvare il risultato, inserisci il seguente comando:

. \ Test-ProxyLogon.ps1

CISA ha affermato in un nuovo avviso: “CISA è a conoscenza del diffuso sfruttamento nazionale e internazionale di queste vulnerabilità e raccomanda vivamente alle organizzazioni di eseguire lo script Test-ProxyLogon.ps1, il prima possibile, per determinare se i loro sistemi sono compromessi”.