Ryuk ransomware utilizza Wake-on-Lan per infettare il computer in rete

Un analista di malware ha scoperto che Ryuk Ransomware utilizza la funzione Wake-on-Lan che consente di spegnere i dispositivi su una rete compromessa e crittografare i file su di essi.

Wake-on-Lan è un hardware che consente agli amministratori di accendere i dispositivi spenti inviando ad esso un pacchetto di rete speciale. Questa funzione è utile per coloro che sono necessari per eseguire attività pianificate e aggiornamenti al computer quando è spento.

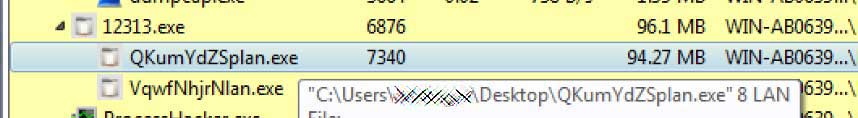

Secondo una recente analisi di Ryuk Ransomware di Vitali Kremez, responsabile di SentinelLabs, il malware genererà sottoprocessi con l’argomento “8 LAN” quando viene eseguito.

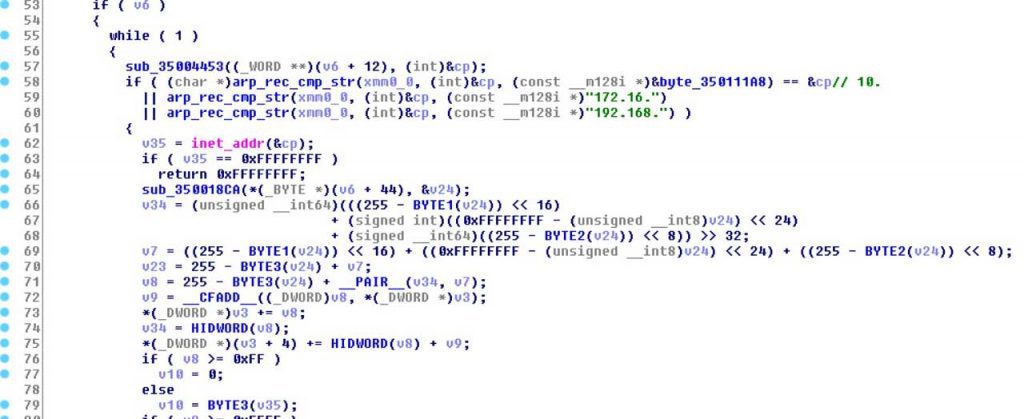

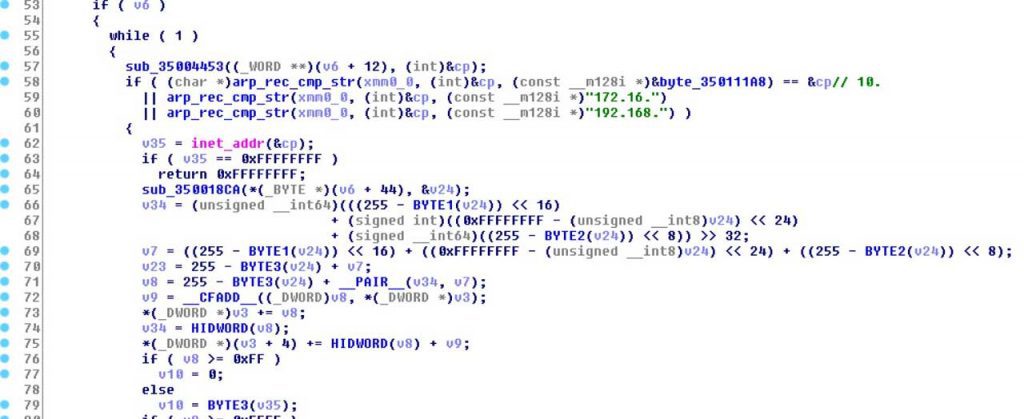

Utilizzando questo argomento, il ransomware eseguirà la scansione della tabella ARP del dispositivo contenente un elenco di indirizzi IP noti sulla rete e i relativi indirizzi Mac associati. Controllerà se le voci fanno parte delle sottoreti dell’indirizzo IP privato di “10.”, “172.16.” E “192.168, in tal caso il malware invierà un pacchetto Wake-on-Lan (WoL) agli indirizzi Mac dei dispositivi per accenderlo.

La richiesta arriva in un pacchetto magico contenente “FF FF FF FF FF FF FF FF”.

Se questa richiesta ha esito positivo, il ransomware Ryuk tenterà di montare la condivisione amministrativa C $ del dispositivo remoto.

![]()

Se è possibile montare la condivisione, Ryuk crittograferà anche l’unità del computer remoto.

Kremez afferma: “Questo è il modo in cui il gruppo ha adattato il modello di ransomware a livello di rete per influenzare più macchine attraverso la singola infezione e raggiungendo le macchine tramite WOL e ARP. Permette una maggiore portata e meno isolamento e dimostra la loro esperienza nel trattare con grandi aziende ambienti “.

Per mitigare questa nuova funzionalità, tutto ciò che gli amministratori richiedono è consentire i pacchetti Wake-on-Lan da dispositivi amministrativi e stazioni di lavoro.