RobbinHood Ransomware sfrutta il bug del driver Gigabyte per bloccare i prodotti di sicurezza

Nuova tecnica utilizzata dal gruppo criminale informatico dietro RobbinHood Ransomware

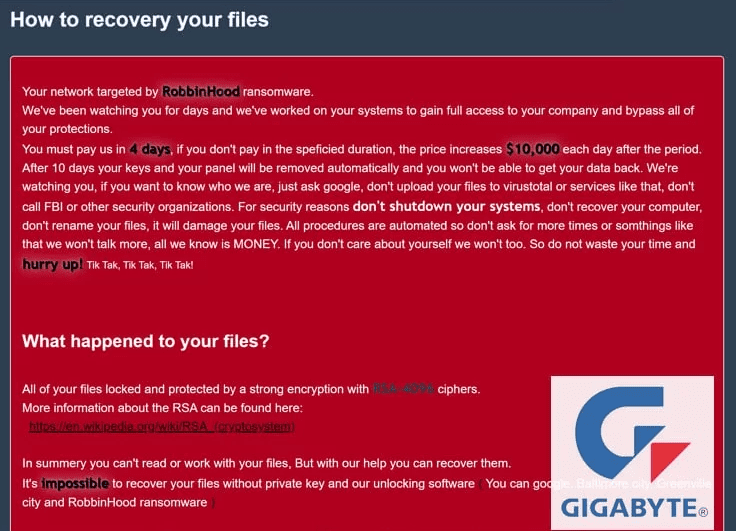

Secondo il rapporto, i ricercatori sulla sicurezza informatica hanno scoperto nuove minacce nella categoria ransomware, ovvero RobbinHood Ransomware progettato con un metodo nuovo e unico per crittografare i file di computer target con interruzione. Questo virus Ransowmare è in grado di bypassare il rilevamento antivirus in modo da poter bloccare / crittografare tutti i file memorizzati nei dischi rigidi del computer. È interessante notare che gli esperti di sicurezza hanno scoperto due attacchi. Diamo un’occhiata in dettaglio a entrambi gli attacchi.

RobbinHood Ransomware installa un driver Gigabyte vulnerabile: una vulnerabilità consente all’hacker di disabilitare i prodotti di sicurezza

Ricercatori ed esperti di sicurezza hanno spiegato che il gruppo di criminali informatici dietro questo attacco si esibisce per separare gli attacchi, incluso il driver Gigabyte vulnerabile sul computer di destinazione insieme al payload del ransomware principale. Lo scopo principale dell’installazione dei driver è consentire ai criminali informatici di bloccare i prodotti di sicurezza in esecuzione nel computer in modo che RobbinHood Ransomware possa crittografare i file senza alcuna interruzione. Entrambi gli attacchi che bloccano il software antivirus e i file di crittografia vengono eseguiti dagli sviluppatori di RobbinHood Ransomware su origini mirate o sui suoi computer.

È simile a Sodinokibi o Ryuk Ransomware in quanto si rivolge principalmente a grandi organizzazioni, ovvero società corporative o governative che sono spesso viste come obiettivi di alto valore. Quando parliamo della nuova tecnica utilizzata da RobbinHood Ransomware, viene eseguita su diversi passaggi a partire dagli hacker che ottengono il punto d’appoggio iniziale su una rete mirata e seguono le tecniche per eseguire strumenti di crittografia.

Inizialmente, il gruppo criminale informatico dietro l’attacco di RobbinHood Ransomware installa il driver Gigabyte legittimo con il nome GDRV.SYS sulla macchina target e quindi sfrutta il bug di escalation dei privilegi o la vulnerabilità come CVE-2018-19320 Vulnerabilità rilevata sul driver per ottenere l’accesso al kernel. Una volta fatto, utilizza l’accesso al kernel per bloccare temporaneamente l’applicazione della firma del driver del sistema operativo Windows. Il programmatore di malware installa un driver del kernel dannoso con nome RBNL.SYS che aiuta l’utente malintenzionato a disabilitare o arrestare il “software antivirus” o altri prodotti di sicurezza in esecuzione sul sistema operativo Windows. Infine, viene eseguito RobbinHood Ransomware e inizia la crittografia dei file.

Quando parliamo di report aggiornato a settembre 2019, comporta l’inclusione di codice progettato per interrompere i processi in modo che la crittografia possa avvenire senza ostacoli. Secondo la nostra ricerca, i codici maligni stessi miravano ai processi associati all’applicazione Microsoft Office tra cui MS Word, MS Excel, WordPad, Outlook, SQL e VirtualBox, che è un software che consente l’esecuzione di macchine virtuali. Diventa chiaro ai ricercatori della sicurezza informatica prendendo di mira SQL e VirtualBox che i programmatori di malware si rivolgono alle aziende e potenzialmente cercano di unirsi a ranghi di ceppi di ransomware “big game”.

Clop Ransowmare è un’altra varietà che ha adottato tattiche simili a quelle di RobbinHood Ransomware. Era la storia di novembre 2019 quando gli sviluppatori di Clop Ranosmware stavano tentando di bloccare Windows Defender e rimuovere la sicurezza Microsoft Essential che consentiva all’hacker di crittografare tutti i tipi di file memorizzati nel computer di destinazione.

Metodi di prevenzione e precauzione contro RobbinHood Ransomware, Clop Ransomware o altre infezioni simili

- Limitare i diritti di accesso; fornire agli account utente e agli amministratori solo i diritti di accesso di cui hanno bisogno

- Eseguire backup regolari e tenerli fuori sede e offline dove gli aggressori non li trovano

- Blocca il tuo PSR; disattivalo se non ti serve, usa limitatore di velocità, 2FA o una VPN se lo fai

- Assicurati che la protezione antimanomissione sia abilitata: altri ceppi di ransomware tentano di disabilitare la protezione dell’endpoint e la protezione antimanomissione è progettata per impedire che ciò accada

- Usa autenticazione a più fattori (MFA)

- Utilizzare password complesse, gestite tramite un gestore di password

Parliamo: parla con noi: scrivi commenti

Se hai domande o suggerimenti su “RobbinHood Ransomware utilizza una nuova tecnica di crittografia: targeting sia per i singoli utenti sia per gli utenti”, scrivi nella casella di commento fornita di seguito.