Nworm TrickBot Trojan per modulo di diffusione malware silenzioso

Il Trojan Banking Trojan ha creato un nuovo modulo malware che attacca segretamente i controller di dominio Windows senza alcun rilevamento. In passato, abbiamo visto tanti nuovi moduli aggiunti nel malware Trickbot e stiamo ottenendo costantemente nuovi moduli aggiuntivi e quindi può segretamente eseguire diversi tipi di attività dannose. Il Trojan Trickbot può rubare cookie, database di servizi di directory attive, Open SSKKey, credenziali PuTTY e molti altri. I criminali informatici collaborano con TrickBot per ottenere l’accesso segreto sulla rete di destinazione per l’attacco di ransomware.

Che cos’è Nworm

Secondo il rapporto di Palo Alto Unit 42, il trickbot ha rilasciato una nuova versione del modulo di diffusione della rete, vale a dire “nworm” e può evitare il rilevamento perché attacca il controller di dominio Windows. Dopo essere stato installato correttamente, questo trickbot esegue una rapida analisi dell’ambiente in esecuzione e scarica segretamente più moduli nella backdoor per eseguire attività dannose predefinite. Infetta il PC e la rete.

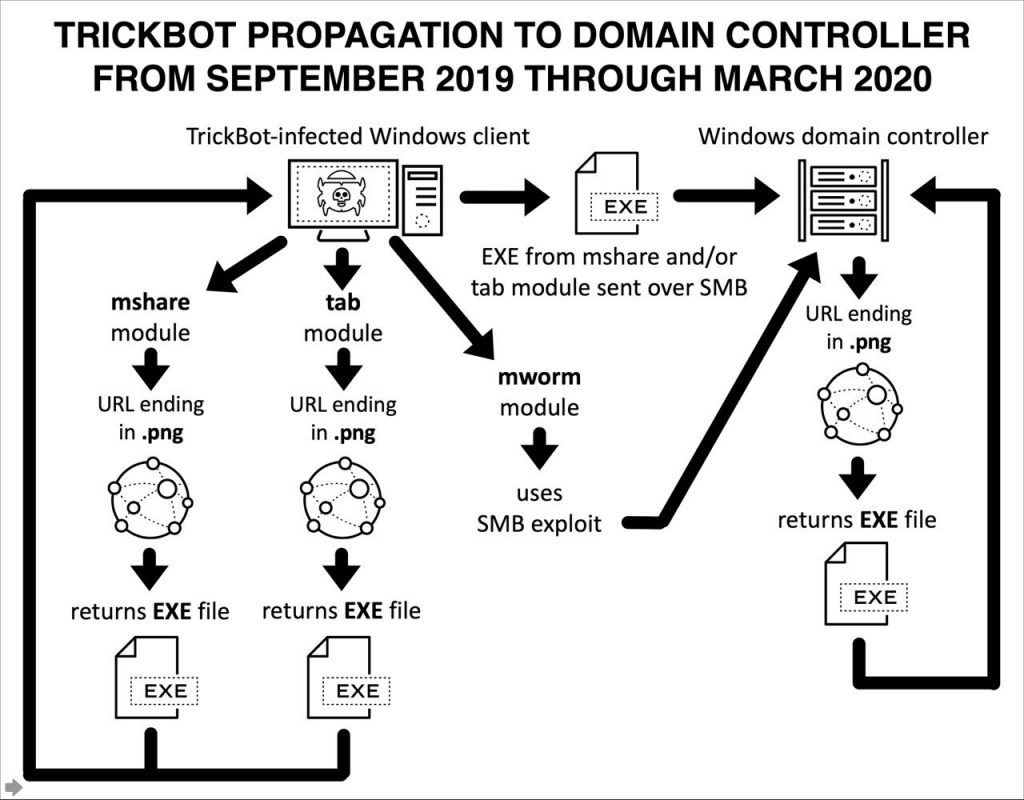

In passato, abbiamo visto che il trickbot ha scaricato correttamente moduli come “mworm” e “mshare” nell’ambiente “Windows Active Directory” e controller di dominio vulnerabili infetti. Il modulo sfrutta le vulnerabilità SMB per attaccare il controller di dominio.

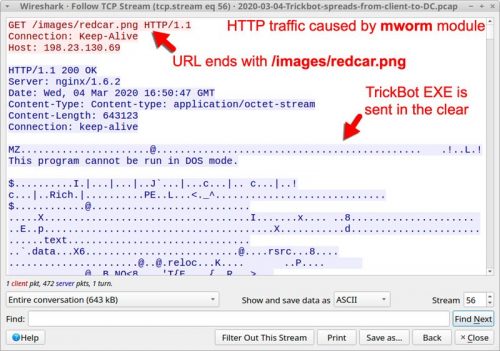

Mworm viene utilizzato da Trickbot da settembre 2019 e trasferisce l’eseguibile Trickbot in una forma non crittografata al controller di dominio vulnerabile di destinazione.

Flusso di attacco fino a marzo 2020

Poiché l’eseguibile del malware non è crittografato, l’applicazione di sicurezza presente nel controller di dominio potrebbe rilevarlo e rimuoverlo dopo essere stato copiato.

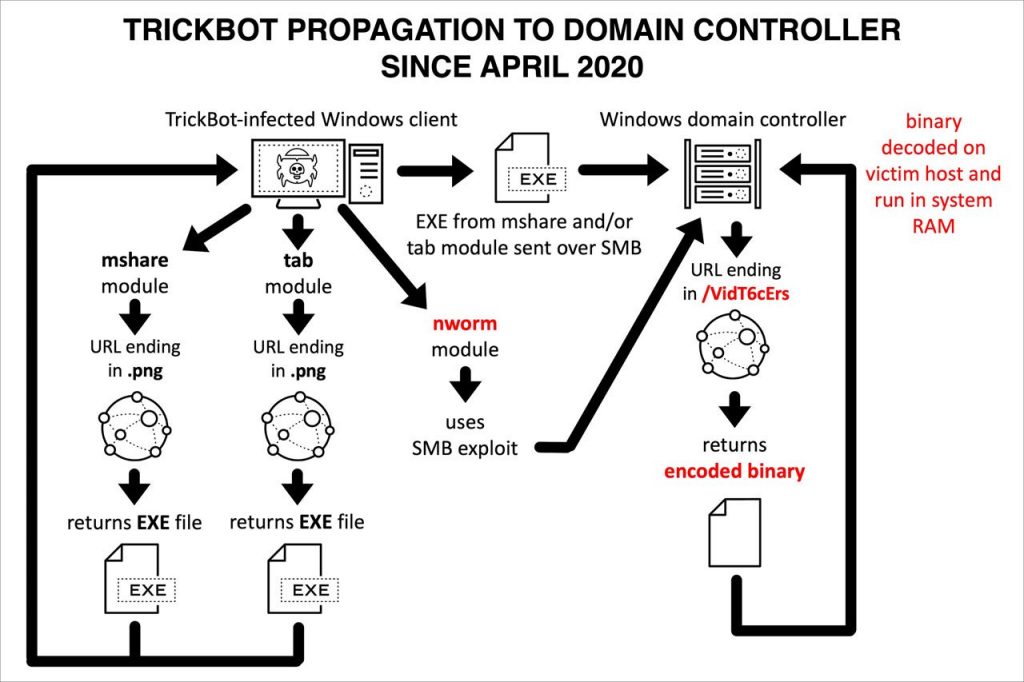

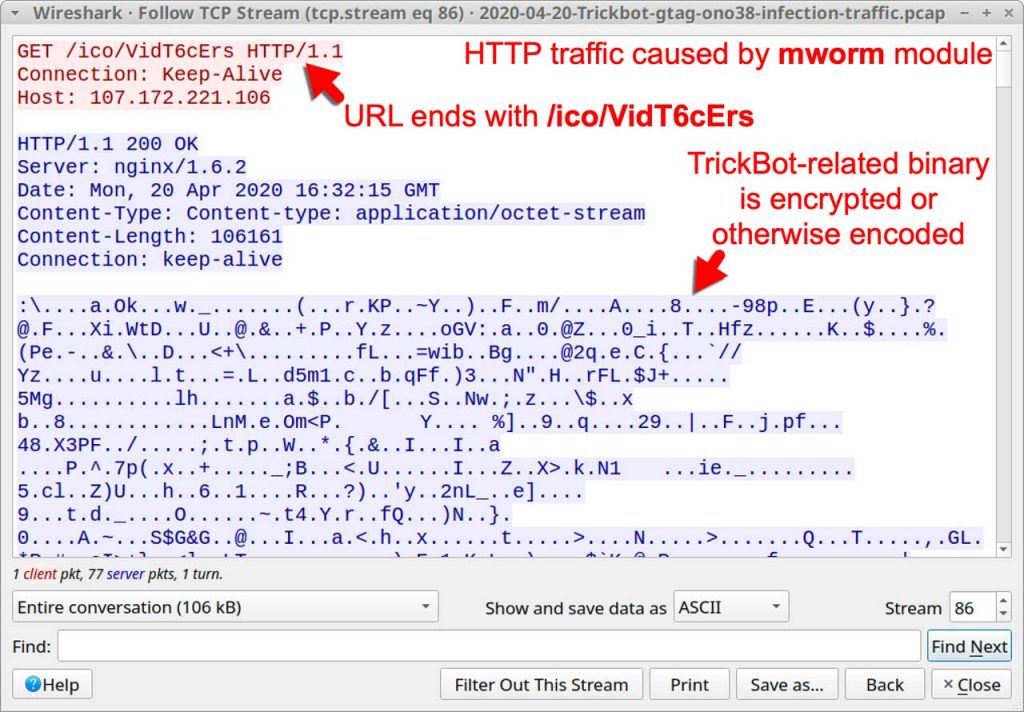

Pertanto, lo sviluppatore ha introdotto un nuovo modulo aggiornato nell’aprile 2020, in particolare “Nworm”, che è molto difficile da rilevare.

Flusso di attacco da aprile 2020

Il nuovo “nworm” crittografa l’eseguibile di Trickbot, quindi è molto difficile per le applicazioni di sicurezza rilevarlo. Inoltre, l’infezione viene avviata sul controller di dominio in memoria. Questo è un metodo molto efficace per intromettere il TrickBot nel controller di dominio senza essere rilevato.

Un passo avanti per migliorare la furtività, il Trickbot non si riavvia se il PC viene riavviato. Tuttavia, è molto raro che i controller di dominio vengano riavviati. Di solito, il malware ha abbastanza tempo per eseguire e completare le attività dannose.