MS Sysmon ora rileva i processi di manomissione del malware

Secondo quanto riferito, la società gigante della tecnologia denominata Microsoft ha rilasciato Sysmon 1.3 e aggiunto una nuova funzionalità. Secondo i rapporti, la funzione può rilevare se un processo è stato manomesso utilizzando tecniche di svuotamento del processo o elaborazione di herpaderping.

Per impedire il rilevamento da parte delle applicazioni di sicurezza, gli sviluppatori di malware utilizzano per iniettare codice dannoso nel processo legittimo di Windows. Attraverso questa tattica, il malware può essere eseguito, ma il processo appare come processo in esecuzione di Windows in background in Task Manager.

Parlando di Process Hollowing, è una tecnica in base alla quale un malware avvia un processo legittimo che appare come sospeso e sostituisce il codice legittimo con i propri dannosi. E il codice viene quindi eseguito in background con qualsiasi autorizzazione assegnata al processo originale.

Mentre il processo Herpaderping è un metodo più avanzato in base al quale il malware altera la sua immagine sul disco infetto e appare come un’applicazione legittima, viene caricato il seguente malware. Quando l’app di sicurezza esegue la scansione dei file sul disco, non rileva alcun file dannoso mentre il codice dannoso continua a funzionare all’interno del sistema.

Oltre a queste, molte delle identità del malware utilizzano tecniche di manomissione del processo per impedirne il rilevamento. Alcuni dei malware sono Mailto / defray777 ransomware, TrackBot e BazarBackdoor.

Come abilitare la manomissione del processo in Sysmon v1.3

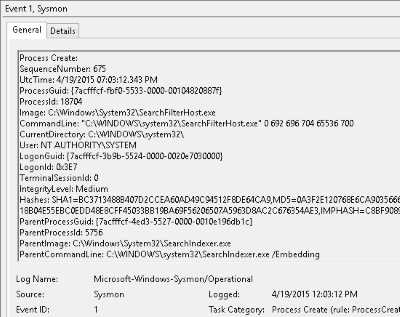

Se sei uno di quelli che ancora non conoscono l’app Sysmon o System Monitor in Windows, dovresti sapere che si tratta di uno strumento Sysinternals progettato per monitorare il sistema per processi dannosi. Inoltre, registra anche tali processi nel registro eventi di Windows.

È possibile scaricare l’applicazione dalla pagina ufficiale di Sysinternal o da http://live.sysinternals.com/sysmon.exe.

Per abilitare la funzione di rilevamento della manomissione del processo, gli utenti o gli amministratori del PC devono aggiungere l’opzione di configurazione “Manomissione del processo” a un file di configurazione. Tieni presente che Sysmon monitora solo gli eventi di base come la creazione del processo e le modifiche dell’ora del file senza un file di configurazione.

È stata inoltre aggiunta una nuova direttiva allo schema Sysmon 4.50 che può essere visualizzato eseguendo il comando sysmon -S.

Once può utilizzare il seguente file di configurazione per una configurazione di base che abiliterà il rilevamento della manomissione del processo.

<Sysmon schemaversion = "4.50"> <EventFiltering> <RuleGroup name = "" groupRelation = "o"> <ProcessTampering onmatch = "exclude"> </ProcessTampering> </RuleGroup> </EventFiltering> </Sysmon>

Per avviare Sysmon e istruirlo a utilizzare il file di configurazione sopra, gli utenti devono eseguire sysmon -i e passare il nome del file di configurazione. Per un’istanza digitare “sysmon -i sysmon.conf”, dove sysmon.conf è il nome del file di configurazione.

Una volta avviato Sysmon, installerà il suo driver e inizierà la raccolta dei dati silenziosamente in background.

Tutti gli eventi Sysmon verranno registrati in “Registri applicazioni e servizi / Microsoft / Windows / Sysmon / Operational” nel Visualizzatore eventi.

Se la funzione di manomissione del processo è abilitata, ogni volta che viene rilevato l’interruzione del processo o la memorizzazione del processo, Sysmon genererà una voce “Evento 25 – Manomissione del processo” nel Visualizzatore eventi.

Sulla base di alcuni test, la funzione ha rilevato vari eseguibili innocui relativi a Chrome, Opera, Firefox, Fiddler, MS Edhe e vari programmi di installazione.

Tuttavia, la funzione purtroppo non ha attivato alcun evento in caso di TrickBot e BazarLoader più recenti.