L’operazione di coordinamento delle forze dell’ordine interrompe il Trojan Emotet

Il malware virulento noto come Emotet è stato affrontato con un duro colpo a causa dell’operazione coordinata su larga scala di Eurpol, dell’FBI e delle forze dell’ordine.

Gli autori che partecipano all’operazione provengono da Canada, Francia, Germania, Lituania, Paesi Bassi, Ucraina, Regno Unito e Stati Uniti, hanno lavorato insieme e sono durati l’operazione di eliminazione del malware in circa due anni.

Emotet è stato osservato per la prima volta in natura nel 2014 e quella volta si è scoperto che era distribuito tramite posta indesiderata e documenti dannosi come Word, Excel e così via.

I ricercatori hanno spiegato: “Tali lettere potrebbero essere camuffate da fatture, lettere di vettura, avvisi di sicurezza dell’account, inviti a feste o informazioni sulla diffusione del coronavirus. In breve, gli hacker hanno seguito da vicino le tendenze globali e hanno costantemente migliorato le lettere esca “.

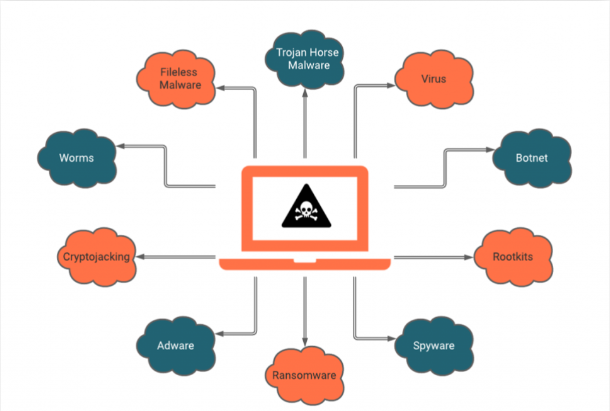

Il malware che una volta è iniziato come il classico Trojan bancario, si è presto evoluto come un potente downloader con moduli dannosi. Gli autori del malware hanno presto iniziato a collaborare con vari gruppi di criminali informatici.

Dopo l’installazione riuscita sul sistema mirato, il malware ha iniziato a inviare vari messaggi di spamming e ha anche installato malware aggiuntivo sul dispositivo. È stato utilizzato per scaricare / installare altri trojan bancari come Trickbot, minatori, ladri di informazioni e ransomware come Ryuk.

Europol ha affermato nel suo rapporto che Emotet è “il malware più pericoloso al mondo”. Inoltre, l’hanno dichiarata “una delle botnet più importanti dell’ultimo decennio”.

L’operazione per eliminare questo malware, come da offerte delle forze dell’ordine, sarà la più ampia operazione di questo tipo e avrà un impatto sul mondo intero.

Fernando Ruiz, il capo delle operazioni presso il Centro europeo per la criminalità informatica, afferma: “Abbiamo eliminato uno dei principali contagocce sul mercato e ora è probabile che ci sia una lacuna che altri criminali cercheranno di colmare. Ma per un po ‘[la nostra operazione] avrà un impatto positivo sulla sicurezza informatica “.

Secondo le autorità, l’infrastruttura di Emotet è stata definitivamente sequestrata e quindi i criminali non saranno più in grado di utilizzare i sistemi hackerati. Ciò significa che non saranno in grado di diffondere il malware a nuovi bersagli.

Gli esperti di Europol affermano: “L’infrastruttura di Emotet comprendeva diverse centinaia di server dislocati in tutto il mondo, ciascuno con funzionalità diverse per gestire i computer delle vittime infette, diffondersi su nuove macchine, servire altri gruppi criminali e, infine, rendere la rete più resistente ai tentativi di disconnessione”

I due dei tre server di controllo principali si trovavano in olandese e quindi questo è il luogo in cui sono stati trovati il database degli indirizzi e-mail, dei nomi utente e delle password rubati. Gli utenti possono verificare se sono stati attaccati da questo virus visitando il sito web della polizia olandese.

Inoltre, le forze dell’ordine distribuiscono un aggiornamento speciale agli host infetti accedendo ai server di comando e controllo. Gli utenti devono utilizzare un codice “bomba a orologeria” per rimuovere il virus Emotet dal proprio sistema prima del 25 marzo 2021 alle 12:00.