Gli operatori di PwndLocker lo rinominano come ProLock dopo il rilevamento dei difetti

Il ransomware PwndLocker è stato individuato all’inizio di questo mese. Stava prendendo di mira le reti aziendali e richiede un riscatto compreso tra $ 175.000 e $ 660.000 che dipende dalle dimensioni delle reti.

Poco dopo il rilevamento, Michael Gillespie di ID Ransomware e Fabrian Wosar di Emsisoft hanno scoperto bug nel malware che consentivano loro di creare uno strumento di decrittazione. Pertanto, le vittime potrebbero quindi accedere ai file senza pagare il riscatto.

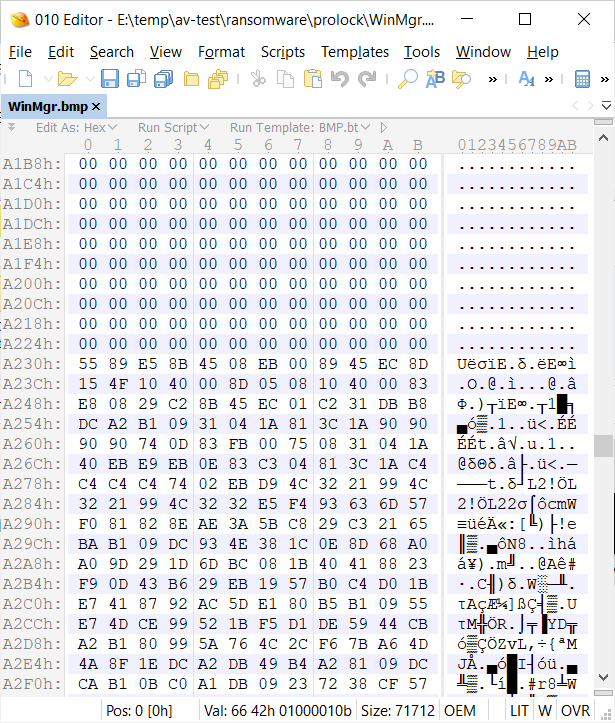

A causa di questo errore, gli sviluppatori hanno rinominato il ransomware come il nome ProLock Ransomware. PeterM, un ricercatore di Sophos, ha affermato che questo nuovo ransomware viene distribuito tramite un file di immagine BMP archiviato su C: \ ProgrmData con il nome WinMgr.bmp. In questa immagine, l’eseguibile ransomware è incorporato.

Il file BMP ha alcuni punti nell’angolo in alto a destra, visualizzabile tramite l’editor esadecimale, inclusi i dati binari incorporati. Uno script di PowerShell assomiglia ai dati binari e li inietta nella memoria.

Non è chiaro da dove il malware abbia avuto accesso al dispositivo. Tuttavia, si sospetta che potrebbe ottenere l’accesso tramite Servizi Desktop remoto esposti. “Hanno preso di mira una manciata di server. Non sono sicuro di come siano entrati (ancora) ma posso vedere un bel po ‘di keygens e strumenti di cracking sulla rete, probabilmente finendo per essere un RDP esposto però :-), ha detto Peter, in un Tweet.

Non sembra esserci alcun cambiamento nel metodo di crittografia. ProLock utilizza lo stesso metodo utilizzato da PwndLocker. Una volta avviato, cancella le copie shadow sul dispositivo al fine di rafforzare il recupero dei file.

vssadmin.exe elimina shadows / all / quiet

vssadmin.exe ridimensiona shadowstorage / per = D: / on = D: / maxsize = 401MB

vssadmin.exe ridimensiona shadowstorage / per = D: / on = D: / maxsize = illimitato

Quindi, crittografa i file sul dispositivo. Si rivolge ai file con le estensioni includono .exe, .dll, .lnk, .ico, .ini, .msi, .chm, .sys, .hlf, .lng, .inf, .ttf, .cmd, .bat, .vhd, .bac, .bak, .wbc, .bkf, .set, .win, .dsk. Dopo essere stati crittografati, questi file ricevono una nuova estensione. ProLock utilizza l’estensione .ProLock per il nome di un file crittografato. Ad esempio, un file 1.doc diventa 1.doc.ProLock.

Dopo aver terminato il processo di crittografia, il ransomware crea una nota di riscatto in un file chiamato [COME RECUPERARE I FILE] .TXT che contiene le istruzioni su come connettersi a un Tor per le informazioni di pagamento. Ecco il testo completo fornito in questa nota:

I tuoi file sono stati crittografati da ProLock Ransomware usando l’algoritmo RSA-2048.

[.: Niente di personale, solo affari :.]

Nessuno può aiutarti a ripristinare i file senza il nostro speciale strumento di decrittazione.

Per recuperare i tuoi file devi pagare la tassa di decodifica in BTC.

Il prezzo finale dipende dalla velocità con cui ci scrivi.

- Scarica il browser TOR: https://www.torproject.org/

- Installare il TOR Browser.

- Aprire TOR Browser.

- Apri il nostro sito Web nel browser TOR: msaoyrayohnp32tcgwcanhjouetb5k54aekgnwg7dcvtgtecpumrxpqd.onion

- Accedi usando il tuo ID xxx

*** In caso di problemi di connessione o utilizzo della rete TOR:

contatta il nostro supporto via e-mail [email protected].

[Riceverai istruzioni e prezzo all’interno]

Le chiavi di decodifica verranno archiviate per 1 mese.

Abbiamo anche raccolto i tuoi dati sensibili.

Lo condivideremo nel caso in cui tu rifiuti di pagare.

La decodifica mediante software di terze parti è impossibile.

I tentativi di auto-decodificare i file comporteranno la perdita dei dati.

Sfortunatamente, gli sviluppatori di ransomware hanno risolto con successo il loro difetto che ha reso possibile la decrittazione gratuitamente. Le vittime non dovranno invece ripristinare i file utilizzando i backup o ricostruire i propri file.