Gli aggressori abusano di Google Ads con una nuova campagna per aggirare i filtri email

Gli autori di attacchi sconosciuti arrivano con una nuova truffa di phishing, abusando degli annunci di Google per bypassare il gateway di posta elettronica sicuro al fine di reindirizzare i dipendenti dell’organizzazione target su alcune pagine di phishing in modo da rubare i loro account Microsoft.

SEG o Secure Emails Gateway sono progettati per bloccare i messaggi di spam e phishing utilizzando attacchi di filtro che scansionano le e-mail in arrivo alla ricerca di contenuti dannosi prima che raggiungano le caselle di posta degli utenti.

È probabile che stiano approfittando del fatto che i domini utilizzati dalla piattaforma Google Ads sono trascurati dai SEG. Ciò consente agli aggressori di recapitare i propri messaggi di phishing alle caselle di posta in arrivo ignorando i filtri e-mail.

I ricercatori del Cofense Phishing Defender Center (PDC) sono stati i primi a individuare la campagna. Secondo loro, i messaggi di phishing sono stati inviati a dipendenti di più organizzazioni da account compromessi.

Le potenziali vittime sono informate di alcuni cambiamenti di politica e sono invitate ad accettarle per continuare a prestare servizio. Fare clic sul pulsante Accetta incorporato nei messaggi di phishing per reindirizzarli ad alcune pagine di phishing con l’aiuto del reindirizzamento di Google Ads.

Ciò suggerisce che gli aggressori stanno probabilmente pagando un annuncio di Google e quindi utilizzano l’URL dell’annuncio per reindirizzare gli obiettivi alle pagine in modo da rubare gli account di Office 365, garantendo così che i messaggi di phishing raggiungano gli obiettivi.

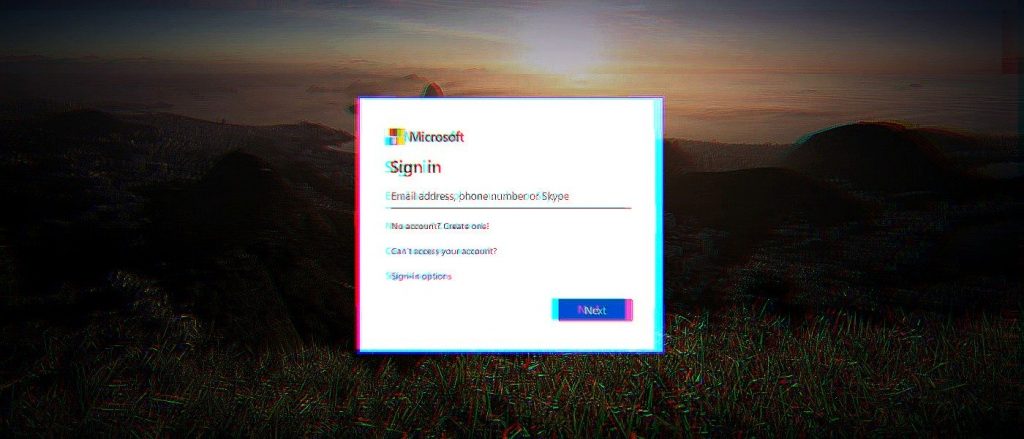

Le pagine di phishing imitano la pagina Microsoft legittima, con un logo Microsoft e il logo aziendale dei target. I target vengono prima inviati da Microsoft una pagina sulla politica sulla privacy del clone e quindi alla pagina finale di phishing che imita le pagine di accesso di Office 365 con il marchio aziendale delle vittime.

Quando immettono le credenziali e quindi fanno clic sul pulsante Avanti, le loro informazioni sull’account verranno automaticamente inviate ai truffatori. Riceverai il testo “Abbiamo aggiornato i nostri termini”. Nella fase finale, i dipendenti che si innamorano della truffa verranno inviati alla pagina del Contratto di assistenza Microsoft.

La recente campagna di phishing della Bank of America è un esempio del fatto che i phishing hanno una vasta gamma di tattiche per garantire che i loro messaggi di phishing abbiano maggiori possibilità di aggirare i filtri di protezione della posta elettronica dei loro obiettivi. In questa campagna, i truffatori hanno inviato e-mail con contenuti del corpo privi di collegamenti a domini dall’aspetto dannoso, utilizzando SendGrid per superare correttamente i controlli autentici SPF, DKIM e DMARC. Le campagne precedenti utilizzavano codici QR e notifiche di condivisione file WeTransfer per aggirare i filtri di sicurezza.

Gli aggressori sono stati anche visti abusare di Google, Documenti, Google Drive e Microsoft SharePoint come parte delle campagne di phishing per schivare i SEG allo scopo di rubare le credenziali. Possono utilizzare la truffa per altri scopi, come la distribuzione di malware e l’esfiltrazione di dati finanziari.