Dharma Ransomware crea un nuovo strumento di hacking per trasformare facilmente il crimine informatico

Secondo quanto riferito, la nota famiglia di ransomware denominata Dharma ha creato un nuovo strumento di hacking

Secondo quanto riferito, il Dharma Ransomware-as-a-Service rende facile per i criminali informatici fare affari con il ransomware offrendo un nuovo toolkit che può offrire loro di eseguire qualsiasi cosa. Tecnicamente, si dice che l’operazione RaaS sia un modello di criminalità informatica in base al quale gli sviluppatori utilizzano per gestire lo sviluppo del ransomware e il sistema di pagamento. Al momento, gli esperti devono dire che gli affiliati sono fondamentalmente responsabili della compromissione delle vittime e dell’implementazione del ransomware sulla macchina mirata.

Poiché il modello si basa su strategie di marketing di affiliazione, gli sviluppatori guadagnano circa il 30-40% del pagamento del riscatto, mentre gli affiliati guadagnano il resto dei soldi come commissione.

Come notato nella maggior parte dei gruppi di ransomware aziendali, operano come un modello RaaS privato in base al quale gli hacker più talentuosi sono per lo più invitati a partecipare. Ad esempio, Revil RaaS ha bisogno che tutti i suoi potenziali affiliati siano intervistati e mostrino la prova se sono davvero hacker esperti.

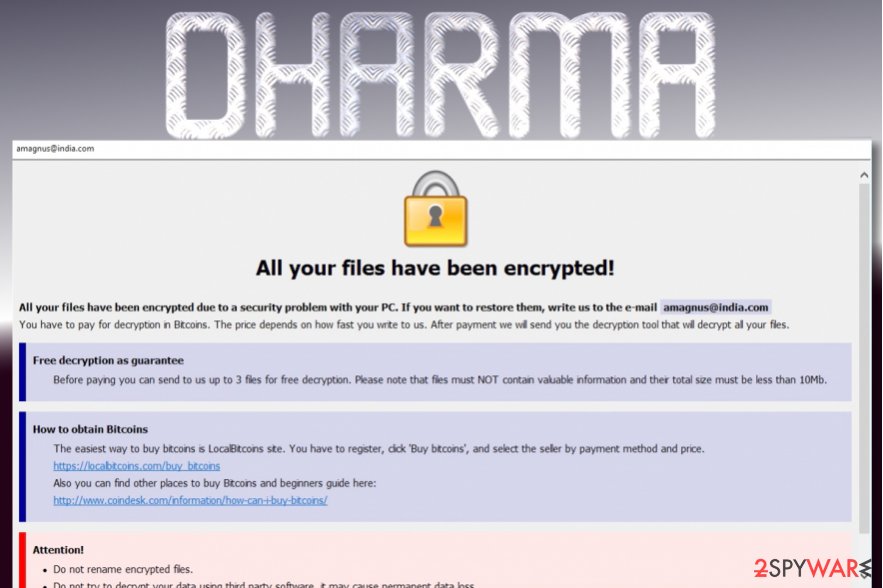

Sebbene l’elenco delle famiglie di ransomware sia lungo, il più vecchio è Dharma ransomware ad oggi. Questo ransomware è stato chiamato per la prima volta CrySIS ransomware intorno a marzo 2016, ma in seguito è tornato con una nuova variante e denominato Dharma ransomware che era solito aggiungere con l’estensione .dharma. Seguendo lo stesso, tutti i suoi nuovi ceppi sono chiamati Dharma.

Nella maggior parte dei casi, l’operazione RaaS basata sull’azienda richiede solitamente circa centomila milioni di dollari come riscatto, il Dharma chiede semplicemente ai loro obiettivi di pagare con richieste medie di soli $ 9000.

Tuttavia, con il nuovo toolkit rilasciato e offerto ai suoi affiliati, il suo prezzo basso potrebbe riflettere la bassa barra di accesso.

Dharma Ransomware offre un kit di strumenti per i suoi aspiranti hacker

Secondo le ricerche di Sophos, Dharma si rivolge ad affiliati meno esperti ed è per questo che le sue richieste di riscatto sono molto inferiori rispetto ad altre operazioni RaaS. Con l’aiuto del toolkit appena creato dagli sviluppatori di Dharma, qualsiasi aspirante hacker può riuscire a compromettere una rete.

Tecnicamente, questo toolkit appena creato è denominato Toolbelt, uno script Powershell che, se eseguito, consente agli aggressori di scaricare ed eseguire una serie di possibili strumenti dalla cartella \\ tsclient \ e di Desktop remoto mappato condivisa. Durante l’utilizzo del toolkit, gli affiliati richiederanno solo di inserire un numero per le attività corrispondenti con 62 funzioni incluse e l’attività verrà eseguita.

Una volta che il comando è passato attraverso l’utilità, scarica gli eseguibili essenziali dal Desktop remoto e li condivide sulla macchina di destinazione ed esegue lo stesso.

Il suddetto toolkit consente inoltre agli affiliati di diffondersi attraverso un nuovo o con l’aiuto di varie utilità come Mimikatz per raccogliere le password, NorSoft Remote Desktop PassView per rubare le password RDP e allo stesso modo molti altri strumenti vengono utilizzati anche per distribuire con successo il ransomware.

Gli esperti devono dire che la condivisione Desktop remoto degli affiliati deve essere configurata correttamente e accessibile per l’esecuzione corretta dei comandi, dopo aver ottenuto il toolkit. Questa condivisione remota dimostra che il toolkit fa parte di un grande pacchetto distribuito da RaaS.

Per quegli hacker che non hanno abbastanza esperienza, questo toolkit include tutti i programmi che gli affiliati richiedono per sigillare le password e diffondersi su altre macchine connesse tramite una rete, e infine riescono a distribuire correttamente il ransomware.

Modello notato negli attacchi ransomware Dharma

Durante i ricercatori e l’analisi di Sophos, hanno notato uno schema negli attacchi Dharma che un gruppo di affiliati esegue comunemente molti passaggi durante l’utilizzo del toolkit e i passaggi includono:

- L’aggressore ha lanciato lo script toolbelt (toolbelt.ps1 -it 1)

- delete-avservices.ps1

- GMER (gamer.exe)

- installazione e avvio di ProcessHacker

- esecuzione di processhacker-2.39-setup.exe

- eseguendo processhacker.exe

- : javsec.exe (wrapper Mimikatz / NL Brute)

- ipscan2.exe (scanner IP avanzato)

- mstsc.exe

- takeaway.exe (pacchetto ransomware)

- esegue winhost.exe (Dharma)

- esegue purgememory.ps1

- ns2.exe (scansione di rete)

Secondo i ricercatori, si è anche scoperto che RaaS fornisce la sua documentazione anche su come utilizzare il toolkit per diffondere l’attacco di riscatto lateralmente attraverso una rete. Devono dire che hanno visto una serie di casi di attacchi e sembra che tutta la documentazione offra probabilmente una serie di passaggi agli affiliati che dovrebbero seguire per implementare la minaccia.

Significa che, con la creazione di un nuovo toolkit da parte degli sviluppatori di Dharma, possono reclutare facilmente più potenziali affiliati e questo pool più ampio di distributori consente loro di diffondere facilmente il malware a livello globale per colpire facilmente un gran numero di vittime, e adottando questo approccio, essi può facilmente compensare la perdita di taglie minori aumentando il volume degli attacchi.