Un recente malware Achor_Linux di Trickbot si rivolge a sistemi Linux e dispositivi IoT

Recentemente, Waylon Grange, ricercatore della fase 2 della sicurezza, ha scoperto un nuovo esempio che mostra che la piattaforma malware Anchor di Trickbot è stata trasferita per infettare i dispositivi Linux.

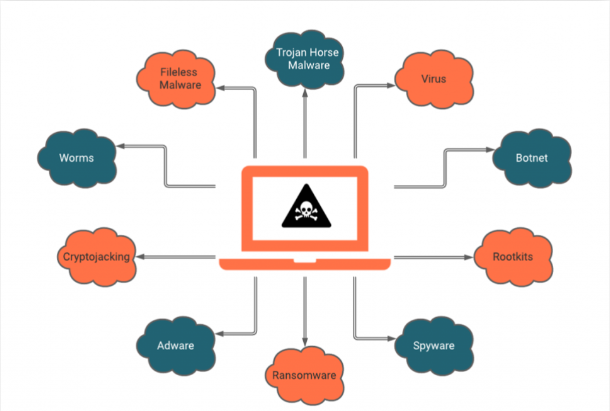

Trickbot è una piattaforma malware multiuso per Windows. Viene utilizzato per varie attività dannose come il furto di informazioni, password, l’infiltrazione nel dominio di Windows e la consegna di malware. Gli attori delle minacce hanno affittato questo malware e lo hanno utilizzato per infiltrarsi in una rete e ricavarne qualsiasi cosa. È stato quindi utilizzato per distribuire ransomware come Ryuk e Conti per crittografare i dispositivi della rete.

Alla fine del 2019, SentinelOne e NTT hanno segnalato un nuovo framework Trickbot chiamato Anchor che utilizza DNS per comunicare con i propri server di comando e controllo. Anchor_DNS viene utilizzato su obiettivi di alto valore e impatto con preziose informazioni finanziarie. Gli attori malintenzionati lo usano per distribuire ransomware e come una backdoor in APT come campagne.

Vital Kremez, analista di Advanced Intel, ha analizzato il malware Anchor_Linux trovato da Interzer Labs e ha affermato che, quando installato, questo malware si configurerà per funzionare ogni minuto usando la seguente voce crontab:

* / 1 * * * * root [nome file]

Questo malware contiene anche un eseguibile Windows TrickBot incorporato. Secondo Interzer, questo binario incorporato è un nuovo malware Trickbot leggero con il codice collegato agli strumenti Trickbot meno recenti. Viene utilizzato per infettare il computer Windows sulla stessa rete. Usando SMB e $ IPC, Anchor_linux copierà il malware Trickbot incorporato per infettare il dispositivo Windows sulla rete. Successivamente, Anchor_Linux lo configurerà come un servizio Windows usando il protocollo Remote di Service Control Manager e la SMB SVCCTL denominata pipe.

Quando il servizio è configurato, il malware verrà avviato sull’host Windows. Collegherà il server di controllo comandi dai comandi da eseguire. Può consentire agli aggressori di colpire anche l’ambiente non Windows con una backdoor. Questa backdoor viene utilizzata dagli aggressori per convertire il pivot in dispositivi Windows sulla stessa rete.

Come ha detto Kremez, “Il malware funge da strumento di persistenza backdoor nascosto in ambiente UNIX utilizzato come perno per lo sfruttamento di Windows e utilizzato come vettore di attacco iniziale non ortodosso al di fuori del phishing della posta elettronica. Consente al gruppo di indirizzare e infettare i server in ambiente UNIX (come i router) e utilizzarlo per fare il pivot alle reti aziendali “.

Anche i dispositivi IoT come router, dispositivi VPN e dispositivi NAS eseguiti su SO Linux potrebbero essere il bersaglio di questo ultimo malware Anchor_Linux. Pertanto, è molto importante per te fornire un’adeguata protezione al tuo sistema Linux e ai dispositivi IoT.

Per gli utenti Linux, Anchor_Linux crea un file di registro in /tmp/anchor.log. Quindi, se vedi che questo file esiste sul tuo sistema, dovresti eseguire un controllo completo del tuo sistema per questa presenza di malware.