Come rimuovere SULINFORMATICA Ransomware e recuperare i file .aes

Per rimuovere SULINFORMATICA Ransomware, devi prima isolare il dispositivo infetto dalla rete, identificare la variante specifica del malware e utilizzare un potente software antimalware per rimuoverlo. In alcuni casi, potrebbe essere necessario reinstallare il sistema operativo. La prevenzione è fondamentale; eseguire regolarmente il backup dei dati e utilizzare strumenti di sicurezza affidabili può aiutare a proteggere dagli attacchi ransomware.

Offerta speciale

SULINFORMATICA Ransomware può essere una inquietante infezione del computer che può riguadagnare la sua presenza ancora e ancora mentre mantiene i suoi file nascosti sui computer. Per ottenere una rimozione senza problemi di questo malware, ti consigliamo di provare con un potente scanner antimalware Spyhunter per verificare se il programma può aiutarti a sbarazzarti di questo virus.

Assicurati di leggere l’EULA, i criteri di valutazione delle minacce e l’informativa sulla privacy di SpyHunter. Lo scanner gratuito di Spyhunter ha scaricato solo scansioni e rileva minacce attuali dai computer e può anche rimuoverle una volta, tuttavia è necessario wiat per le prossime 48 ore. Se intendi rimuovere immediatamente i rilevati rilevati, dovrai acquistare la versione della sua licenza che attiverà completamente il software.

Offerta di recupero dati

Ti consigliamo di scegliere i file di backup creati di recente per ripristinare i file crittografati, tuttavia nel caso in cui non si disponga di tali backup, è possibile provare uno strumento di recupero dati per verificare se è possibile ripristinare i dati persi.

Guida completa per disinstallare .aes file virus

SULINFORMATICA Ransomware è un programma informatico dannoso che crittografa file importanti sui sistemi informatici di un’azienda e richiede un riscatto per lo sblocco dei file. Quando questo malware infetta un PC, utilizza un codice complicato per rendere illeggibili i file e aggiunge un tag “.aes” ai loro nomi. Ad esempio, un file denominato “1.jpg” diventerebbe “1.jpg.aes”.

Dopo aver crittografato i file, SULINFORMATICA lascia un messaggio chiamato “Instruction.txt”. Questo messaggio chiarisce che il ransomware prende di mira le aziende, non i singoli utenti. La nota afferma che la rete informatica dell’azienda è stata violata e l’aggressore ha crittografato i file. Tuttavia, promette anche che i file potranno essere recuperati con una chiave di decrittazione.

La cosa preoccupante è che nella nota si menziona che durante l’attacco sono stati rubati dalla rete importanti database, documenti e altri file. La vittima è invitata a mettersi in contatto con gli aggressori per negoziare il pagamento di un riscatto. Se aspettano più di 24 ore per contattare i criminali informatici, ciò potrebbe compromettere le loro possibilità di recuperare i propri file.

Il messaggio suggerisce che se la vittima rifiuta di soddisfare le richieste dei criminali, non solo i suoi file rimarranno bloccati per sempre, ma i dati aziendali rubati potrebbero anche essere esposti al pubblico.

È una situazione pericolosa di cui le aziende devono essere caute e dovrebbero adottare misure per proteggere i propri sistemi informatici da tali attacchi.

Messaggio nella richiesta di riscatto:

Ciao. I SULINFORMATICA. La tua infrastruttura è stata colpita e tutti i file sono crittografati. Attenzione: si tratta di una crittografia multi-thread complessa. Tutti i tuoi file sono intatti, saranno completamente accessibili dopo la decrittazione. Tutti i file/documenti/database importanti sono stati scaricati dalla tua rete. Sono nascosti e archiviati in modo sicuro per poter lavorare ulteriormente con i dati della tua azienda. Ti suggeriamo di avviare trattative per risolvere la situazione. Puoi ottenere tutte le informazioni sulla decrittazione ai contatti elencati di seguito. Puoi ottenere tutte le informazioni sui dati dell’azienda e restituirteli/o rimuoverli dall’accesso pubblico ai contatti elencati di seguito. Si informa inoltre che eventuali ritardi ogni 24 ore peggioreranno la posizione negoziale. Contattaci al più presto possibile, siamo pronti ad aiutarti e ad aspettarti. [email protected] [email protected] Oppure qTox messenger (disponibile 24 ore su 24, 7 giorni su 7): 08DB45CC971A1A9779A532747F71BA40B6DFFF9F3D690F87EC4FF96C0F21E2007753D70B6D8E

Una rapida occhiata |

| Nome: SULINFORMATICA Ransomware |

| Categoria: ransomware, cripto-virus |

| Caratteristiche: noto per la crittografia dei file degli utenti e l’estorsione di riscatto in cambio degli strumenti di decrittazione |

| Estensione: .aes |

| Nota di riscatto: Instruction.txt |

| Livello di pericolo: Alto |

| Contatto degli aggressori: chat qTox, [email protected], [email protected] |

|

Sintomi: se scopri che i file del tuo computer non possono più essere aperti e le loro estensioni sono state modificate (ad esempio, my.docx.locked), potrebbe essere un’indicazione di un attacco SULINFORMATICA virus. In tali casi, l’attaccante in genere visualizza un messaggio di riscatto sul desktop, richiedendo il pagamento sotto forma di bitcoin per sbloccare i file. |

|

Intrusione: ransomware come SULINFORMATICA possono infettare il tuo sistema attraverso diverse fonti come allegati e-mail (di solito contenenti macro), annunci dannosi, siti Web torrent, pagine che offrono download gratuiti di video da YouTube o host piratati Software. |

Pagare il riscatto vale la pena?

Il pagamento del riscatto agli aggressori SULINFORMATICA Ransomware è generalmente sconsigliato perché non vi è alcuna garanzia che forniscano la chiave di decrittazione o che la chiave funzioni. Inoltre, il pagamento del riscatto finanzia attività criminali, che possono portare a ulteriori attacchi contro altri individui e organizzazioni. Soddisfare le richieste di questi hacker può anche portare a un ciclo di vittimizzazione, in quanto potrebbero richiedere ulteriori pagamenti o colpire nuovamente la stessa vittima. Quindi, invece di scegliere questa opzione, rimuovi SULINFORMATICA Ransomware dal dispositivo senza perdere tempo prima che causi ulteriori danni all’interno della macchina.

Trucchi utilizzati dal ransomware per impedire il ripristino gratuito dei file crittografati

Esistono alcune varianti di ransomware progettate per eseguire più processi su un computer mirato per svolgere varie attività. Questo processo iniziale avviato è winupdate.exe, che ha lo scopo di ingannare le vittime mostrando un falso prompt di aggiornamento di Windows. Questa tattica ingannevole ha lo scopo di far credere alle vittime che eventuali rallentamenti del sistema che stanno riscontrando siano causati dal processo di aggiornamento. Nel frattempo, il ransomware avvia contemporaneamente un altro processo, generalmente identificato da un nome di quattro caratteri generato casualmente, che esegue la scansione del sistema alla ricerca di file specifici da crittografare. Dopo aver identificato i file di destinazione, il ransomware li crittografa per renderli inaccessibili alla vittima. Infine, per impedire il ripristino dei file, il ransomware esegue il seguente comando CMD che elimina le copie shadow del volume dal sistema:

vssadmin.exe Delete Shadows /All /Quiet

Molti ransomware cercano anche di eliminare qualsiasi metodo basato su Windows che potrebbe potenzialmente aiutare le vittime a recuperare gratuitamente i propri dati crittografati. Il ransomware lo fa eliminando le copie shadow del volume, che rimuove tutti i punti di ripristino del sistema creati in precedenza, lasciando la vittima senza alcun modo per ripristinare il proprio computer a uno stato precedente. Il cripto-virus altera anche il file HOSTS di Windows aggiungendo un elenco di nomi di dominio e associandoli all’indirizzo IP dell’host locale. In questo modo, qualsiasi tentativo di accedere a un sito Web dall’elenco dei domini bloccati reindirizzerà invece l’utente alla macchina locale, generando un messaggio di errore DNS_PROBE_FINISHED_NXDOMAIN.

Gli aggressori utilizzano questa tecnica per impedire alle vittime di accedere a siti Web, come quelli contenenti informazioni o strumenti che potrebbero aiutare le vittime a recuperare i propri file o rimuovere il ransomware dal proprio sistema. Inoltre, il virus genera due file di testo, bowsakkdestx.txt e PersonalID.txt, che contengono dettagli relativi all’attacco, tra cui la chiave di crittografia pubblica e l’ID personale della vittima.

In che modo il mio PC è stato infettato da SULINFORMATICA Ransomware?

Esistono diversi modi attraverso i quali tale minaccia malware può penetrare nel tuo computer. Alcuni dei metodi comuni includono:

- E-mail di spam: i collegamenti sospetti nelle e-mail di spam possono portare all’installazione di virus.

- Risorse di hosting gratuite online: anche le risorse di hosting gratuite disponibili su Internet possono essere una fonte di infezione da malware.

- Installazione nascosta: i virus possono essere installati segretamente insieme ad altre applicazioni, in particolare utilità freeware o shareware.

- Risorse P2P: se utilizzi risorse peer-to-peer (P2P) illegali per scaricare software piratato, aumenta il rischio di infezione da virus.

- Trojan: i trojan possono essere utilizzati per diffondere SULINFORMATICA Ransomware mascherando la minaccia come file o programma legittimo.

Il ransomware si diffonde spesso tramite e-mail di spam che contengono allegati o collegamenti dannosi. I criminali informatici creano e-mail dall’aspetto convincente che sembrano legittime, come un messaggio da una banca, una compagnia di spedizioni o un’agenzia governativa. Queste e-mail invitano i destinatari a scaricare e aprire l’allegato o a fare clic sul collegamento. Una volta cliccato, il payload dannoso viene scaricato ed eseguito sul computer dell’utente, infettandolo con il ransomware. In alcuni casi, il payload può essere incorporato all’interno dell’e-mail stessa, consentendone l’esecuzione non appena l’e-mail viene aperta.

Sono stati segnalati casi in cui SULINFORMATICA Ransomware è stato camuffato come uno strumento legittimo, mascherandosi da messaggi che richiedono il lancio di software indesiderato o aggiornamenti del browser. Alcune truffe online utilizzano una tecnica per indurti a installare manualmente il virus, rendendoti un partecipante attivo al processo. In genere, questi falsi avvisi non indicheranno che stai installando ransomware. Invece, l’installazione sarà camuffata da aggiornamento per un programma legittimo come Adobe Flash Player o qualche altro programma sospetto. La vera natura dell’installazione sarà nascosta sotto questi falsi avvisi.

L’utilizzo di app crackate e risorse P2P per il download di software piratato può rappresentare una minaccia significativa per la sicurezza del tuo dispositivo e può portare all’iniezione di malware grave come SULINFORMATICA Ransomware.

I trojan sono un popolare vettore di attacco per il ransomware. Gli hacker utilizzano i trojan per diffondere il ransomware mascherando il malware come file o programma legittimo. Una volta che una vittima scarica ed esegue il Trojan, il payload del ransomware viene rilasciato sul proprio sistema, crittografando i file e bloccando la vittima dai propri dati. I trojan possono essere diffusi attraverso vari canali, inclusi siti Web dannosi, piattaforme di social media e reti peer-to-peer. I criminali informatici utilizzano spesso tattiche di ingegneria sociale per indurre gli utenti a scaricare ed eseguire trojan.Riepilogo delle minacce

Passo 1. Rimuovere i dispositivi connessi e isolare il PC infetto

È molto importante interrompere il PC infetto con altri computer collegati nella stessa rete locale. Molti dei ransomware sono progettati in modo tale da diffondersi nell’ambiente di rete. Pertanto, è necessario adottare alcune misure per isolare il PC.

Esistono due passaggi di base per separare il dispositivo infetto.

- Disconnettersi da Internet

- Scollegare tutti i dispositivi di archiviazione esterni

- Disconnettersi dagli account Cloud Storage (aggiuntivo)

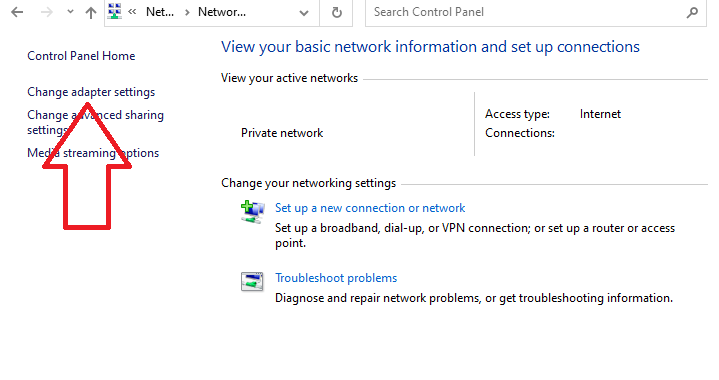

Scollegare il cavo Ethernet in modo che tutta la connessione Internet cablata venga interrotta. Nel caso in cui il PC infetto sia connesso a Internet wireless, è necessario disconnetterlo manualmente tramite il Pannello di controllo.

Vai al Pannello di controllo> Cerca “Centro connessioni di rete e condivisione“

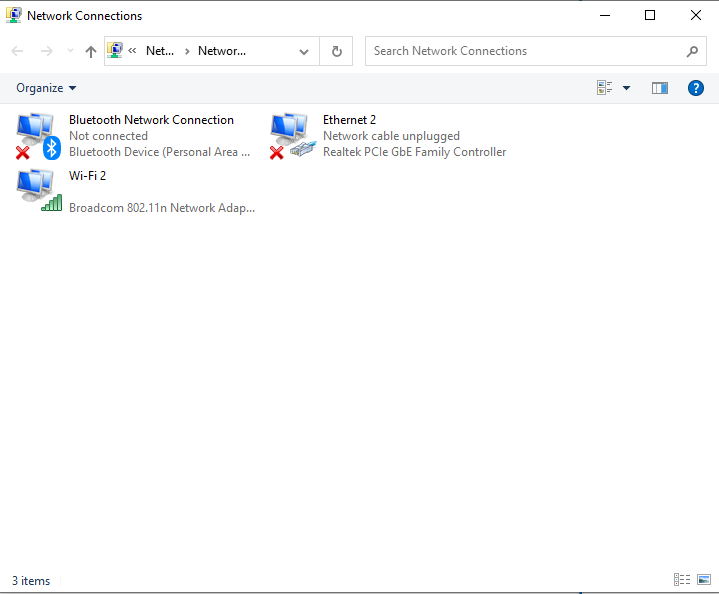

Fai clic su “Modifica impostazioni adattatore“

Seleziona il punto di connessione Internet, fai clic con il pulsante destro del mouse su di esso e scegli “Disabilita”. Il PC non è più connesso a Internet.

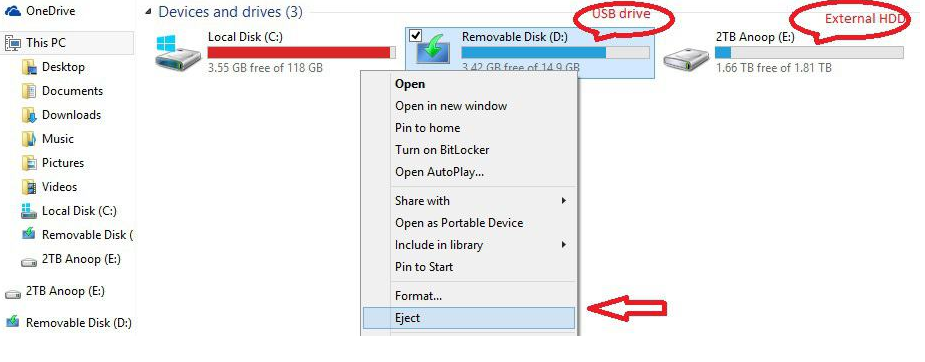

Una volta che il PC è disconnesso da Internet, il passaggio successivo consiste nello scollegare il dispositivo di archiviazione connesso per isolare completamente il computer. Tutti i tipi di dispositivi di archiviazione come dischi rigidi portatili, pen drive, unità flash ecc. Devono essere rimossi in modo che SULINFORMATICA Ransomware non crittografi i file in essi memorizzati.

Vai su “Risorse del computer”, fai clic con il pulsante destro del mouse sul dispositivo di archiviazione collegato e seleziona “Espelli”.

Esiste un’alta possibilità che il ransomware possa assumere il controllo del software che gestisce i dati archiviati nel “cloud storage”. Pertanto, si consiglia vivamente di disconnettersi dal proprio archivio cloud tramite browser o software di gestione cloud.

Passo 2. Identifica il ransomware che ha attaccato i tuoi file

È importante identificare il nome e il tipo di ransomware che ha attaccato la tua postazione di lavoro in modo da poter utilizzare lo strumento di decrittazione giusto per recuperare i file bloccati. Questo è importante perché gli strumenti di decrittazione per ransomware rilasciati dagli esperti di sicurezza sono esclusivi per particolari ransomware e la loro famiglia. Se utilizzi uno strumento di decrittazione errato che non è progettato per rimuovere SULINFORMATICA Ransomware, ciò potrebbe danneggiare i file bloccati in modo permanente.

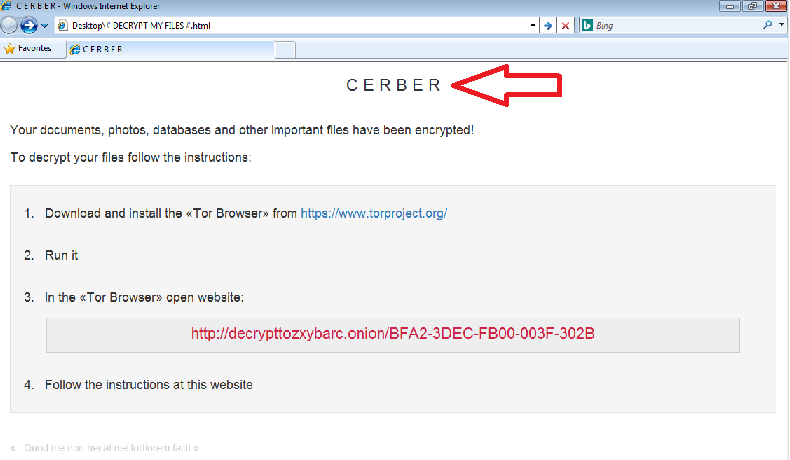

Esistono forse tre modi per identificare il ranosmware che ha infettato il tuo PC. Il primo è esaminare la nota rnasowmare e vedere se il nome è menzionato o meno. Ad esempio, nella nota sul ransomware di Cerber, il nome del ransomware è chiaramente menzionato.

In molte occasioni, il nome del ransomware non è menzionato nella nota. Contengono un messaggio generico. Le ricerche mostrano che diversi rasnowmare possono avere la stessa richiesta di riscatto ma appartengono a famiglie o gruppi completamente diversi.

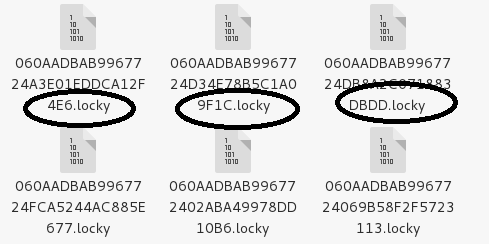

Quindi, se la nota ransomware è generica e il suo nome e tipo non sono menzionati, è necessario controllare l’estensione del file che aggiunge al file bloccato. Quando un ransomware blocca un file, vi aggiunge anche il proprio nome di estensione. Ad esempio, Locky ransomware aggiunge il nome dell’estensione .locky su tutti i file che crittografa.

Molti ransomware utilizzano anche nomi di estensione generici come .encrypted, .locked, .crypted ecc. In questo caso, il nome dell’estensione generica non rivela nulla sul nome e sul tipo di ransomware.

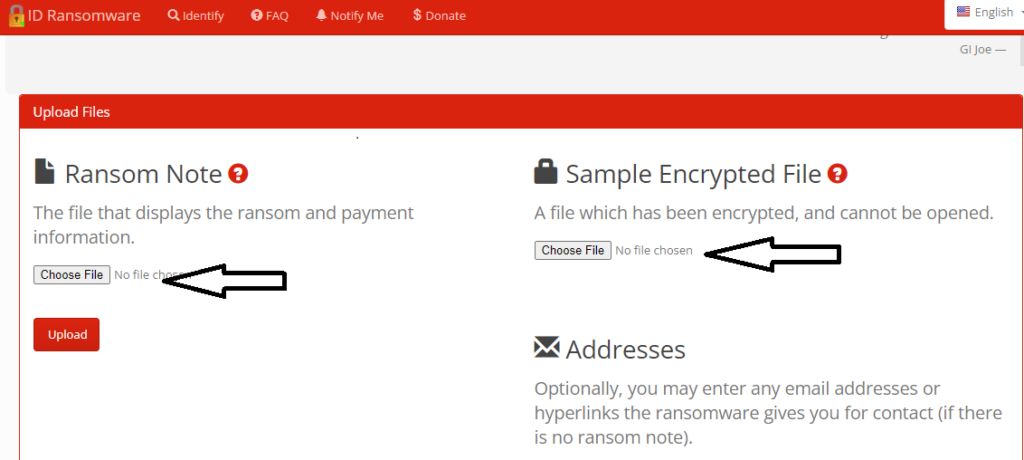

Quindi, se non sei in grado di identificare il ransomware attraverso la sua nota ed estensione, è meglio visitare il sito Web ID Ransomware e caricare la richiesta di riscatto che ricevi o uno qualsiasi dei tuoi file che è stato crittografato o possibilmente entrambi.

Al momento, il database ID ransowmare contiene i dettagli di circa 1100 diversi ransomware. Nel caso in cui il ransomware che ha infettato i tuoi file non sia supportato dal sito Web ID ransomware, puoi utilizzare Internet per cercare ulteriori informazioni sul ransomware utilizzando parole chiave come l’estensione del file, l’indirizzo del portafoglio crittografico o l’ID e-mail di contatto.

Passo 3. Cerca lo strumento di decrittazione SULINFORMATICA Ransomware per recuperare i file bloccati

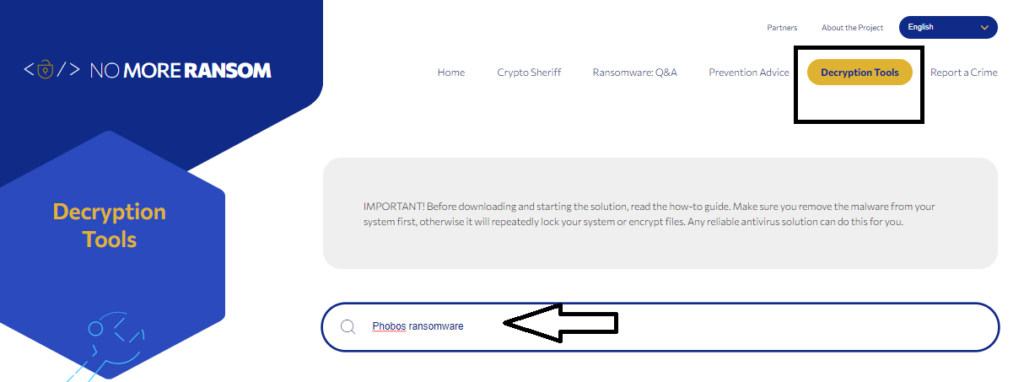

Lo sviluppatore dietro il ransomware utilizza una chiave di crittografia altamente avanzata per bloccare i file sul PC infetto e quindi, se riesce a crittografare correttamente il file, non può essere decrittografato senza la chiave di decrittazione corretta. La chiave di sblocco è memorizzata in un server remoto. Le famose famiglie di ransomware come Dharma, Cerber, Phobos ecc. Sono note per creare ransomware impeccabili e aggiornano la loro versione di volta in volta.

Tuttavia, ci sono così tanti tipi di ransomware che sono poco sviluppati e presentano difetti in termini di utilizzo di una chiave di decrittazione univoca per ogni vittima, la loro chiave di decrittazione viene archiviata sul PC infetto invece che sul server remoto e così via. Pertanto, la chiave di decrittazione per un ransomware così mal progettato è disponibile su Internet. Devi solo controllare alcuni forum di sicurezza e comunità online per ottenere una chiave di decrittazione identica per un ransowmare mal progettato.

Per essere più sicuri, si consiglia di utilizzare piattaforme come https://www.nomoreransom.org/en/index.html che hanno provato e testato la chiave di decrittazione per alcuni dei popolari ransomware. La sua homepage contiene una categoria “Strumenti di decrittazione” con l’opzione della barra di ricerca in cui è possibile cercare la chiave di decrittazione per un particolare ransomware.

Come rimuovere SULINFORMATICA Ransomware e recuperare i file bloccati utilizzando lo strumento di recupero dati

1: avviare il PC “Modalità provvisoria con rete”

Per gli utenti di Windows XP e Windows 7: avviare il PC in “Modalità provvisoria”. Fare clic sull’opzione “Start” e premere continuamente F8 durante il processo di avvio finché sullo schermo non viene visualizzato il menu “Opzioni avanzate di Windows”. Scegli “Modalità provvisoria con rete” dall’elenco.

Ora, sul desktop viene visualizzata una schermata iniziale di Windows e la postazione di lavoro ora funziona in “Modalità provvisoria con rete”.

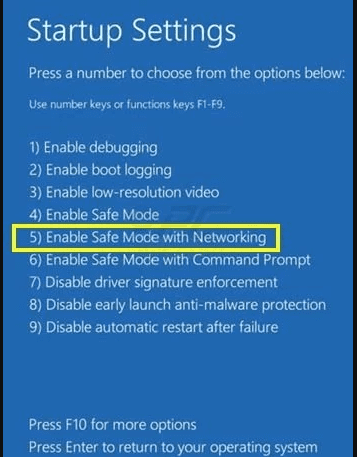

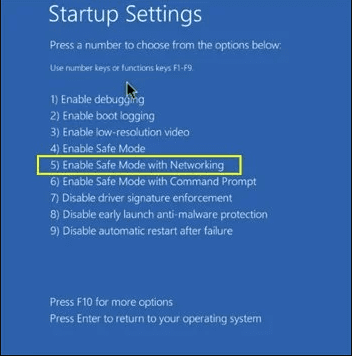

Per gli utenti di Windows 8: vai alla “Schermata iniziale”. Nei risultati della ricerca selezionare le impostazioni, digitare “Avanzate”. Nell’opzione “Impostazioni generali del PC”, scegli l’opzione “Avvio avanzato”. Ancora una volta, fai clic sull’opzione “Riavvia ora”. La postazione di lavoro si avvia al “Menu delle opzioni di avvio avanzate”. Premi su “Risoluzione dei problemi” e poi sul pulsante “Opzioni avanzate”. Nella “Schermata delle opzioni avanzate”, premere su “Impostazioni di avvio”. Ancora una volta, fai clic sul pulsante “Riavvia”. La postazione di lavoro verrà ora riavviata nella schermata “Impostazioni di avvio”. Il prossimo è premere F5 per avviare in modalità provvisoria in rete.

Per gli utenti di Windows 10: premere sul logo di Windows e sull’icona “Accensione”. Nel menu appena aperto, scegli “Riavvia” mentre tieni continuamente premuto il pulsante “Maiusc” sulla tastiera. Nella nuova finestra aperta “Scegli un’opzione”, fai clic su “Risoluzione dei problemi” e quindi su “Opzioni avanzate”. Seleziona “Impostazioni di avvio” e premi su “Riavvia”. Nella finestra successiva, fare clic sul pulsante “F5” sulla tastiera.

Una volta avviato il PC in modalità provvisoria con rete, puoi utilizzare uno strumento anti-malware come “SpyHunter”. Lo strumento di rimozione automatica ha un algoritmo di scansione avanzato e logiche di programmazione, quindi non lascia alcuna traccia di ransomware.

Fare clic qui per i dettagli di SpyHunter e la guida per l’utente

Apri il browser e scarica uno strumento anti-malware legittimo. Eseguire una scansione completa del sistema. Rimuovi tutte le voci dannose rilevate, comprese quelle che appartengono al ransomware.

Offerta speciale

SULINFORMATICA Ransomware può essere una inquietante infezione del computer che può riguadagnare la sua presenza ancora e ancora mentre mantiene i suoi file nascosti sui computer. Per ottenere una rimozione senza problemi di questo malware, ti consigliamo di provare con un potente scanner antimalware Spyhunter per verificare se il programma può aiutarti a sbarazzarti di questo virus.

Assicurati di leggere l’EULA, i criteri di valutazione delle minacce e l’informativa sulla privacy di SpyHunter. Lo scanner gratuito di Spyhunter ha scaricato solo scansioni e rileva minacce attuali dai computer e può anche rimuoverle una volta, tuttavia è necessario wiat per le prossime 48 ore. Se intendi rimuovere immediatamente i rilevati rilevati, dovrai acquistare la versione della sua licenza che attiverà completamente il software.

Offerta di recupero dati

Ti consigliamo di scegliere i file di backup creati di recente per ripristinare i file crittografati, tuttavia nel caso in cui non si disponga di tali backup, è possibile provare uno strumento di recupero dati per verificare se è possibile ripristinare i dati persi.

2: eliminare l’infezione da SULINFORMATICA Ransomware utilizzando “Ripristino configurazione di sistema”

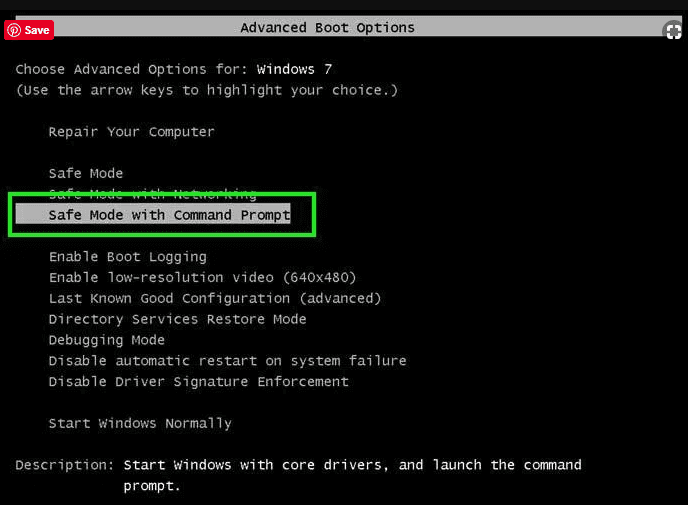

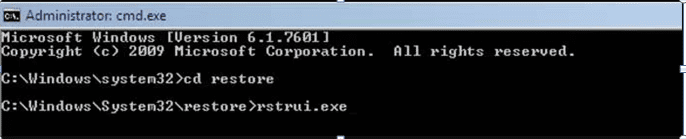

Nel caso in cui non riesci ad avviare il PC in “Modalità provvisoria con rete”, prova a utilizzare “Ripristino configurazione di sistema”. Durante l'”Avvio”, premere continuamente il tasto F8 finché non viene visualizzato il menu “Opzioni avanzate”. Dall’elenco, scegli “Modalità provvisoria con prompt dei comandi” e quindi premi “Invio”

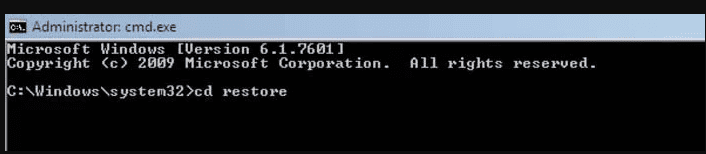

Nel nuovo prompt dei comandi aperto, inserisci “cd restore” e quindi premi “Invio”.

Digitare: rstrui.exe e premere “INVIO”

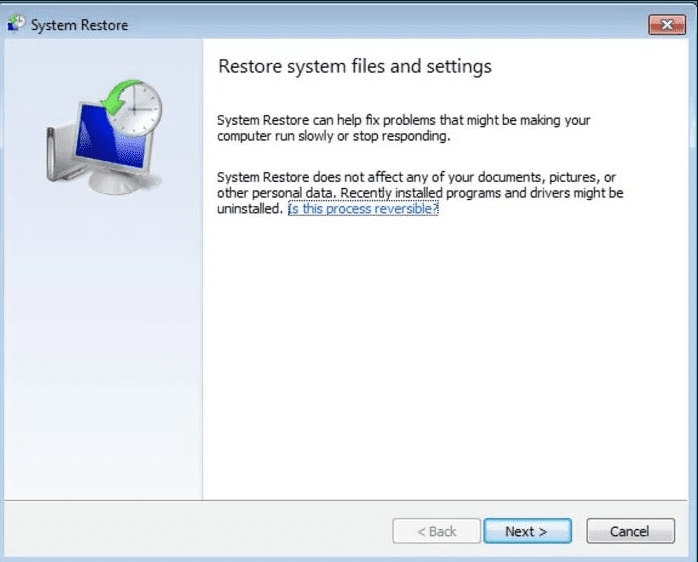

Fare clic su “Avanti” nelle nuove finestre

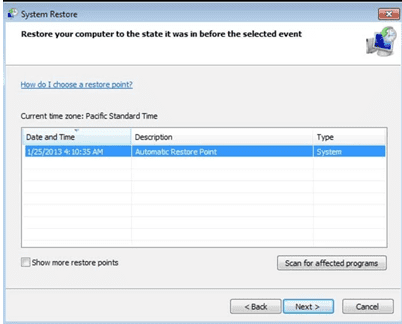

Scegli uno dei “Punti di ripristino” e fai clic su “Avanti”. (Questo passaggio ripristinerà la postazione di lavoro all’ora e alla data precedenti all’infiltrazione di SULINFORMATICA Ransomware nel PC.

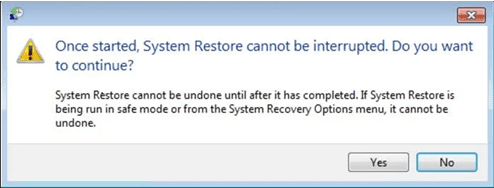

Nelle finestre appena aperte, premi su “Sì”.

Una volta che il tuo PC viene ripristinato alla data e all’ora precedenti, scarica lo strumento anti-malware consigliato ed esegui una scansione approfondita per rimuovere i file SULINFORMATICA Ransomware se sono rimasti nella postazione di lavoro.

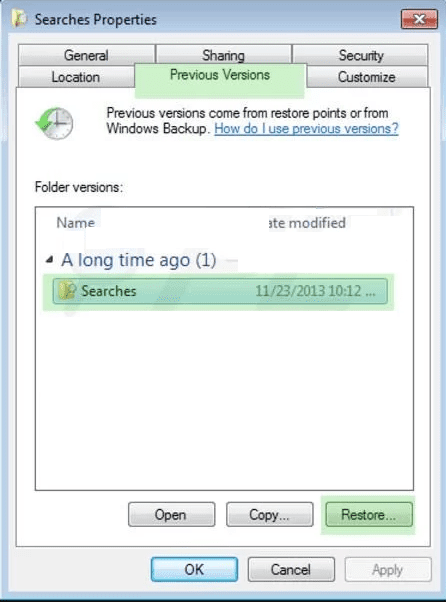

Per ripristinare ogni file (separato) da questo ransomware, utilizzare la funzione “Versione precedente di Windows”. Questo metodo è efficace quando la “Funzione Ripristino configurazione di sistema” è abilitata nella postazione di lavoro.

Nota importante: alcune varianti di SULINFORMATICA Ransomware eliminano anche le “copie del volume ombra”, quindi questa funzione potrebbe non funzionare sempre ed è applicabile solo a computer selezionati.

Come ripristinare un singolo file crittografato:

Per ripristinare un singolo file, fai clic destro su di esso e vai su “Proprietà”. Selezionare la scheda “Versione precedente”. Seleziona un “Punto di ripristino” e fai clic sull’opzione “Ripristina”.

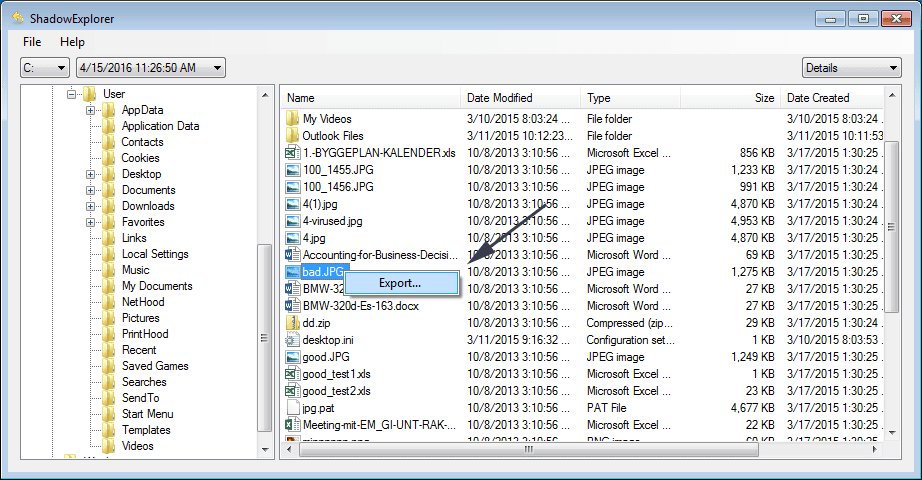

Per accedere ai file crittografati da SULINFORMATICA Ransomware, puoi anche provare a utilizzare “Shadow Explorer“. Per ottenere maggiori informazioni su questa applicazione, premere qui.

Importante: i ransomware di crittografia dei dati sono altamente pericolosi ed è sempre meglio prendere precauzioni attacco alla tua postazione di lavoro. Si consiglia di utilizzare un potente strumento anti-malware per ottenere protezione in tempo reale. Con questo aiuto di “SpyHunter”, gli “oggetti della politica di gruppo” vengono impiantati nei registri per bloccare infezioni dannose come SULINFORMATICA Ransomware.

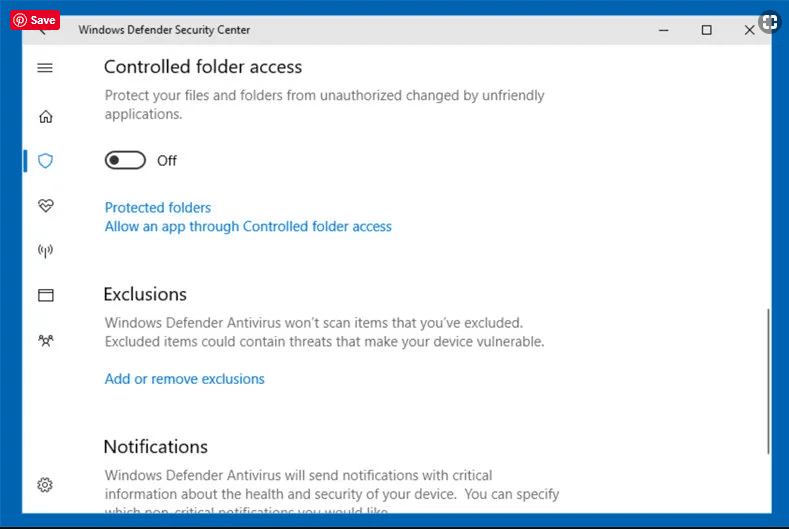

Inoltre, in Windows 10, ottieni una funzionalità davvero unica chiamata “Fall Creators Update” che offre la funzionalità “Accesso controllato alle cartelle” per bloccare qualsiasi tipo di crittografia dei file. Con l’aiuto di questa funzione, tutti i file archiviati in posizioni come “Documenti”, “Immagini”, “Musica”, “Video”, “Preferiti” e “Desktop” sono al sicuro per impostazione predefinita.

È molto importante installare questo “Windows 10 Fall Creators Update” nel tuo PC per proteggere i tuoi file e dati importanti dalla crittografia ransomware. Le ulteriori informazioni su come ottenere questo aggiornamento e aggiungere un ulteriore attacco di modulo di protezione rnasomware sono state discusse qui.

3. Come recuperare i file crittografati da SULINFORMATICA Ransomware?

Fino ad ora, avresti capito cosa era successo ai tuoi file personali che sono stati crittografati e come puoi rimuovere gli script e i payload associati a SULINFORMATICA Ransomware per proteggere i tuoi file personali che non sono stati danneggiati o crittografati fino ad ora. Per recuperare i file bloccati, le informazioni approfondite relative a “Ripristino configurazione di sistema” e “Copie shadow del volume” sono già state discusse in precedenza. Tuttavia, nel caso in cui non si riesca ancora ad accedere ai file crittografati, è possibile provare a utilizzare uno strumento di recupero dati.

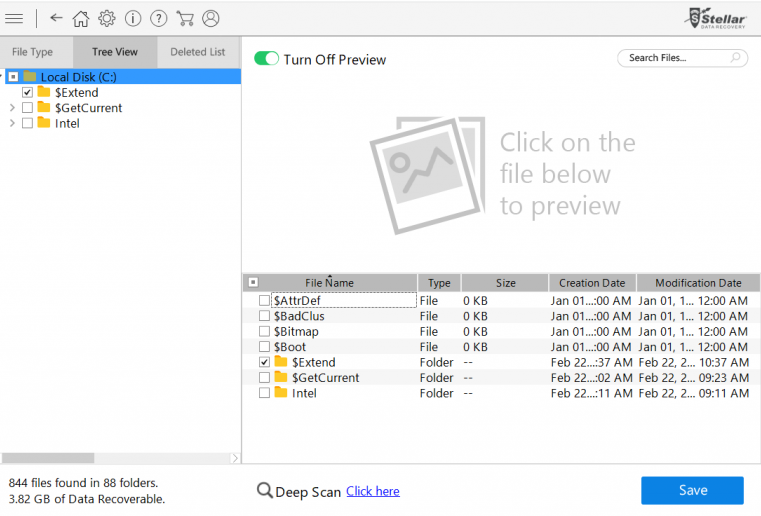

Uso dello strumento di recupero dati

Questo passaggio è per tutte quelle vittime che hanno già provato tutto il processo sopra menzionato ma non hanno trovato alcuna soluzione. Inoltre è importante poter accedere al PC e poter installare qualsiasi software. Lo strumento di recupero dati funziona sulla base dell’algoritmo di scansione e ripristino del sistema. Cerca nelle partizioni di sistema per individuare i file originali che sono stati eliminati, corrotti o danneggiati dal malware. Ricorda che non devi reinstallare il sistema operativo Windows altrimenti le copie “precedenti” verranno eliminate in modo permanente. Devi prima pulire la postazione di lavoro e rimuovere l’infezione SULINFORMATICA Ransomware. Lascia i file bloccati così come sono e segui i passaggi indicati di seguito.

Passaggio 1: Scarica il software nella postazione di lavoro facendo clic sul pulsante “Download” in basso.

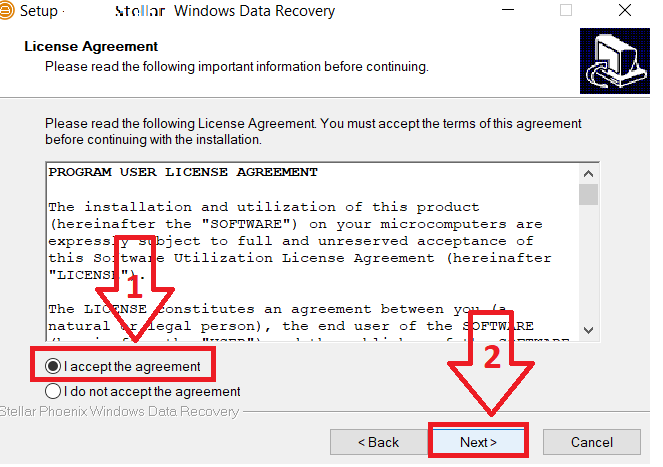

Passaggio 2: eseguire il programma di installazione facendo clic sui file scaricati.

Passaggio 3: sullo schermo viene visualizzata una pagina del contratto di licenza. Fare clic su “Accetta” per accettarne i termini e l’utilizzo. Seguire le istruzioni sullo schermo come indicato e fare clic sul pulsante “Fine”.

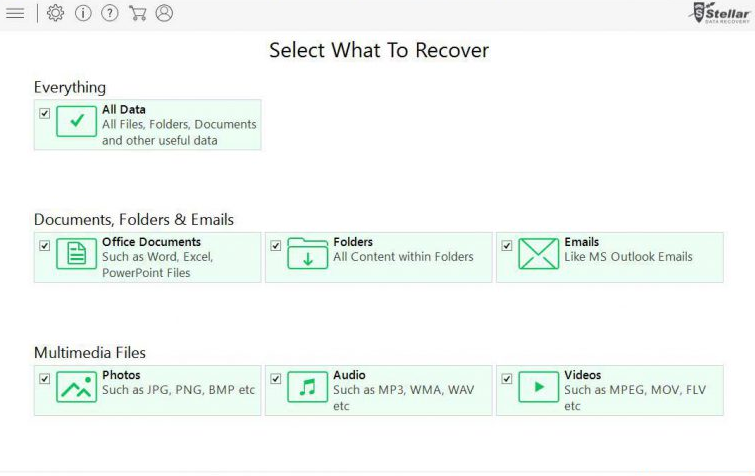

Passaggio 4: una volta completata l’installazione, il programma viene eseguito automaticamente. Nell’interfaccia appena aperta, seleziona i tipi di file che desideri recuperare e fai clic su “Avanti”.

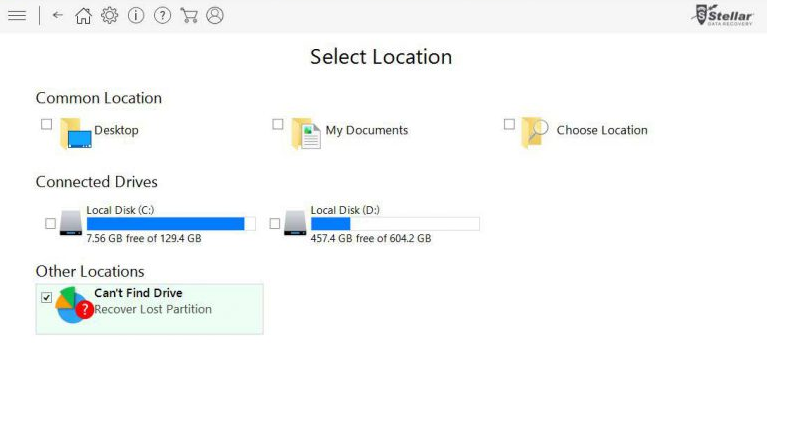

Passaggio 5: è possibile selezionare le “Unità” su cui si desidera eseguire il software ed eseguire il processo di ripristino. Il prossimo è fare clic sul pulsante “Scansione”.

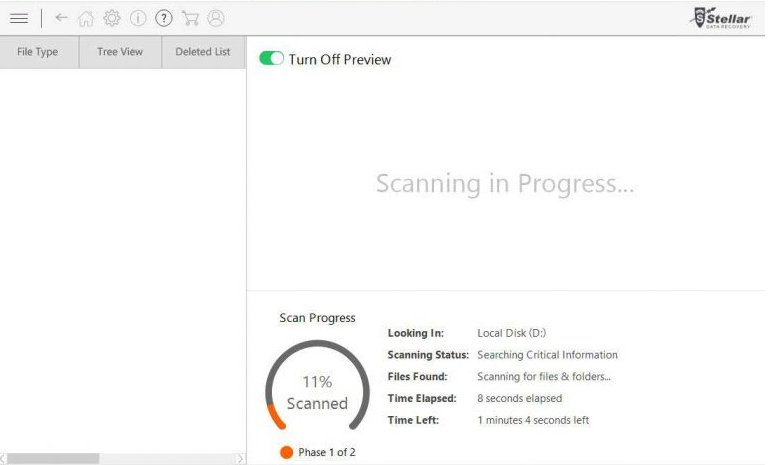

Passaggio 6: in base all’unità selezionata per la scansione, inizia il processo di ripristino. L’intero processo potrebbe richiedere del tempo a seconda del volume dell’unità selezionata e del numero di file. Una volta completato il processo, sullo schermo appare un esploratore di dati con un’anteprima dei dati che devono essere recuperati. Seleziona i file che desideri ripristinare.

Passaggio 7: Il prossimo è individuare la posizione in cui si desidera salvare i file recuperati.

Offerta speciale

SULINFORMATICA Ransomware può essere una inquietante infezione del computer che può riguadagnare la sua presenza ancora e ancora mentre mantiene i suoi file nascosti sui computer. Per ottenere una rimozione senza problemi di questo malware, ti consigliamo di provare con un potente scanner antimalware Spyhunter per verificare se il programma può aiutarti a sbarazzarti di questo virus.

Assicurati di leggere l’EULA, i criteri di valutazione delle minacce e l’informativa sulla privacy di SpyHunter. Lo scanner gratuito di Spyhunter ha scaricato solo scansioni e rileva minacce attuali dai computer e può anche rimuoverle una volta, tuttavia è necessario wiat per le prossime 48 ore. Se intendi rimuovere immediatamente i rilevati rilevati, dovrai acquistare la versione della sua licenza che attiverà completamente il software.

Offerta di recupero dati

Ti consigliamo di scegliere i file di backup creati di recente per ripristinare i file crittografati, tuttavia nel caso in cui non si disponga di tali backup, è possibile provare uno strumento di recupero dati per verificare se è possibile ripristinare i dati persi.

Come evitare l’attacco SULINFORMATICA Ransomware?

Sebbene nessuna misura di sicurezza possa garantire una protezione completa contro il malware, ci sono alcune precauzioni che puoi prendere per evitare che il ransomware infetti il tuo dispositivo. Sii vigile durante l’installazione del software gratuito e leggi attentamente le offerte aggiuntive del programma di installazione.

Gli utenti dovrebbero essere cauti quando aprono e-mail da mittenti sconosciuti o messaggi che sembrano sospetti o fuori dal comune. Se il mittente o l’indirizzo non sono familiari o il contenuto non è correlato a qualcosa che ti aspetti, è meglio non aprire il messaggio. È altamente improbabile che tu possa vincere un premio in un concorso a cui non hai partecipato, quindi fai attenzione a eventuali e-mail che affermano che hai vinto qualcosa. Se l’oggetto dell’email sembra essere correlato a qualcosa che stai anticipando, è importante esaminare attentamente tutti gli aspetti del messaggio. I truffatori spesso commettono errori, quindi esaminare attentamente il contenuto dell’e-mail potrebbe aiutarti a identificare qualsiasi attività fraudolenta. Ricorda, è sempre meglio peccare per eccesso di cautela ed evitare di aprire e-mail o lettere che sembrano sospette.

È inoltre fondamentale mantenere aggiornati tutti i software e i programmi di sicurezza per prevenire le vulnerabilità che il ransomware può sfruttare. L’utilizzo di programmi crackati o sconosciuti rappresenta un rischio significativo per gli attacchi ransomware basati su trojan. I criminali informatici spesso distribuiscono trojan camuffati da software legittimo, come patch o controlli di licenza. Tuttavia, è difficile distinguere tra software affidabile e trojan dannosi poiché alcuni trojan potrebbero persino avere la funzionalità che gli utenti cercano.

Per mitigare questo rischio, è fondamentale evitare del tutto l’utilizzo di programmi non attendibili e scaricare solo software da fonti attendibili. Prima di scaricare qualsiasi programma, gli utenti dovrebbero ricercarlo a fondo e leggere le recensioni da fonti attendibili. Si consiglia inoltre di consultare le bacheche anti-malware per raccogliere ulteriori informazioni su qualsiasi software che possa destare sospetti. In definitiva, la migliore difesa contro gli attacchi ransomware basati su trojan è prestare attenzione ed evitare di scaricare software da fonti non attendibili.

Maggiori misure di prevenzione per gli attacchi individuali e organizzativi

Nel caso in cui il tuo PC sia stato infettato da una famiglia di ransomware altamente pericolosa come Dharma, potrebbe causare numerosi attacchi alla postazione di lavoro. Tuttavia, si consiglia comunque di adottare alcune misure precauzionali aggiuntive. Per iniziare, è fondamentale applicare patch e proteggere i server RDP (Remote Desktop Protocol) con reti private virtuali (VPN) che includono l’autenticazione a più fattori. Ciò contribuirà a proteggere da accessi non autorizzati e potenziali violazioni.

È anche importante che le organizzazioni rimangano vigili contro i tentativi di phishing, in particolare mentre si adattano alle impostazioni di lavoro remoto. Con più dipendenti che lavorano da casa, aumenta il rischio di attacchi di phishing e una formazione e un’istruzione adeguate possono aiutare a ridurre questo rischio.

Inoltre, le imprese devono prestare attenzione all’accesso concesso ai prestatori di servizi ea terzi per scopi commerciali. Queste entità possono potenzialmente rappresentare una minaccia per la sicurezza se non gestite correttamente e le aziende devono implementare protocolli e procedure di sicurezza rigorosi per proteggere dati e informazioni sensibili. Implementando queste misure, le organizzazioni possono proteggersi meglio dai ransomware e da altre potenziali minacce alla sicurezza.

Alcune FAQ correlate

Come posso aprire i file crittografati da SULINFORMATICA Ransomware? Posso accedervi da solo?

Non è possibile accedere a un file bloccato dal ransomware a meno che non venga prima decrittografato utilizzando la chiave di decrittografia.

Cosa posso fare per accedere ai file bloccati?

Nel caso in cui tu abbia file di backup, usalo e non preoccuparti dei file che sono stati crittografati poiché puoi usarlo dal backup. Tuttavia, ricorda che per utilizzare i file di backup sullo stesso PC, devi prima rimuovere completamente l’infezione da ransomware, altrimenti anche il file di backup verrà crittografato. Per rimuovere il riscatto, si consiglia di utilizzare un potente strumento anti-malware.

Nel caso in cui il backup non sia disponibile, puoi provare “Punto di ripristino” per ripristinare il sistema al punto in cui il PC era libero da attacchi ransomware. Se queste opzioni non funzionano, puoi tentare la fortuna con qualsiasi potente strumento di recupero dati.

Inoltre, c’è un’alta possibilità che i file crittografati siano ancora con te, quindi puoi controllare tutte le possibili posizioni come e-mail inviate o ricevute, contattare i tuoi amici, familiari per ottenere file come immagini, video, ecc. Che sarebbero stati condivisi in precedenza . Controlla il tuo cloud storage e piattaforme di social media, vecchi dispositivi tra cui laptop, PC, telefoni cellulari e così via.

Devo pagare il riscatto per ottenere la chiave di decrittazione?

Non è mai consigliabile pagare denaro perché non vi è alcuna garanzia di ricevere la chiave di decrittazione corretta dai criminali informatici anche dopo il pagamento dell’importo del riscatto. L’identità dei criminali informatici è spesso una chiave anonima, quindi non puoi fare nulla molto più tardi.

Dove posso segnalare l’attacco ransowmare?

Esistono agenzie di sicurezza informatica in ogni paese in cui è possibile segnalare attacchi ransomware. I link per le rispettive autorità sono i seguenti. Puoi visitare il link in base al tuo paese e segnalare l’attacco.

- USA– Internet Crime Complaint Centre IC3 or On Guard Online;

- In Canada- Canadian Anti-Fraud Centre;

- United Kingdom– Action Fraud

- Australia – Australian High Tech Crime Center

- In Ireland- An Garda Síochána

- Greece – Cyber Crime Unit (Hellenic Police)

- New Zealand- Consumer Affairs Scams

- Spain– Policía Nacional

- Poland– Policja

- Portugal– Polícia Judiciária

- France– Ministère de l’Intérieur

- Germany– Polizei

- Italy– Polizia di Stato

- The Netherlands– Politie

- India – CyberCrime Investigation Cell

L’antivirus può proteggere dal ransomware?

Un potente antivirus può proteggere, rilevare e rimuovere il ransomware. È sempre buona norma utilizzare un’applicazione di sicurezza per ottenere protezione dal ransomware in tempo reale. Inoltre, è altrettanto importante seguire buone pratiche di sicurezza informatica.