Utilisez cette commande PowerShell pour vérifier les serveurs Exchange pour les hacks ProxyLogon

Microsoft a publié un script PowerShell pour vérifier automatiquement si un serveur a été piraté avec les vulnérabilités ProxyLogon récemment révélées.

Les quatre vulnérabilités du jour zéro CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 et CVE-2021-27065 sont ensemble appelées vulnérabilités ProxyLogon. L’exploit de cette vulnérabilité permet aux attaquants d’exécuter du code à distance sur des serveurs Microsoft Exchange utilisant Outlook sur le web (OWA).

Dans le cadre de l’attaque, certains web shells sont installés qui permettent aux attaquants de contrôler le serveur et d’accéder à la connexion Internet.

Microsoft a corrigé ces vulnérabilités le 2 mars. Au cours de la divulgation, une liste de commandes a été fournie que les administrateurs Exchange utilisent pour vérifier si le serveur a été piraté.

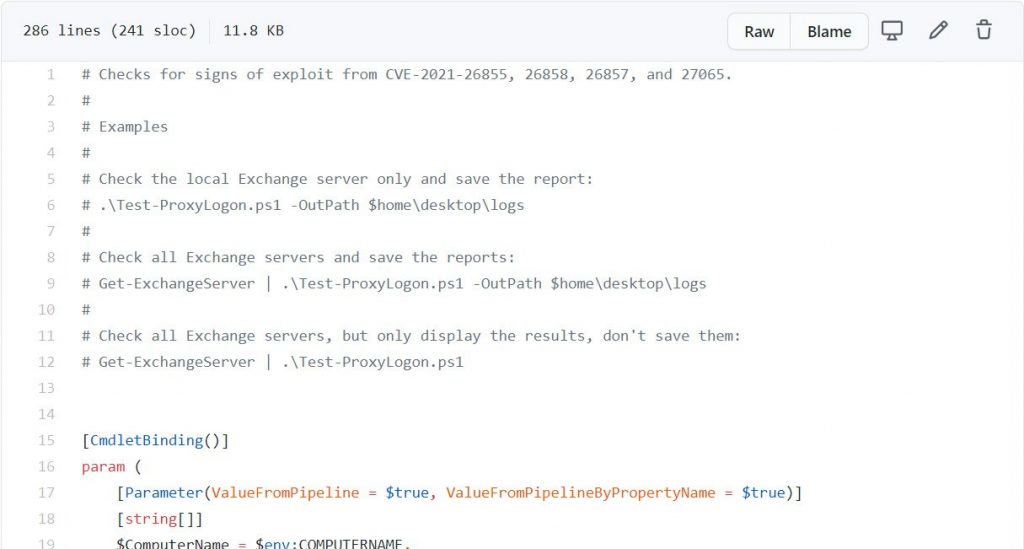

Auparavant, les commandes devaient être exécutées manuellement. Avec la sortie du script PowerSheel [Test-ProxyLogon.ps1] hier, ces tâches de l’administrateur seront désormais automatiques.

Microsoft fournit des instructions sur l’utilisation du script PowerShell. Pour vérifier tous les serveurs Exchange de votre organisation et enregistrer les journaux sur le bureau, entrez la commande suivante sous Exchange Manager Shell:

Get-ExchangeServer | . \ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

Utilisez la commande ci-dessous si vous souhaitez simplement vérifier le serveur local et enregistrer les journaux:

. \ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

Pour simplement tester le serveur local et ne pas enregistrer le résultat, entrez la commande suivante:

. \ Test-ProxyLogon.ps1

CISA a déclaré dans un nouvel avis, “CISA est conscient de l’exploitation nationale et internationale généralisée de ces vulnérabilités et recommande vivement aux organisations d’exécuter le script Test-ProxyLogon.ps1 – dès que possible – pour aider à déterminer si leurs systèmes sont compromis.