Ransomware: tout ce que vous devez savoir

Tout sur ransomware

Ransomware est un type de menace informatique qui bloque l’accès des utilisateurs à leurs fichiers stockés dans leurs appareils, ou même à l’ordinateur dans certains cas, et exige une certaine somme d’argent en rançon. Le tout premier ransomware s’est développé à la fin des années 1980 et les paiements devaient être envoyés par courrier postal. Aujourd’hui, les auteurs de ransomware ordonnent d’effectuer le paiement par crypto-monnaie ou carte de crédit.

Ils utilisent différentes techniques pour la distribution ransomware telles que le spam malveillant, dans lequel certains e-mails non sollicités sont utilisés pour diffuser des logiciels malveillants et des publicités malveillantes où aucune interaction utilisateur n’est requise. Ils utilisent un iframe infecté pour rediriger les utilisateurs vers les serveurs des criminels où ils injectent du code malveillant via un kit d’exploitation.

Certaines versions de logiciels malveillants prétendent que le paiement doit être effectué pour éviter une sanction de la part des autorités gouvernementales, tandis que d’autres informent qu’elles ont le seul moyen de récupérer les fichiers est d’acheter l’outil de décryptage auprès des escrocs. Ces menaces peuvent impliquer le vol de mot de passe et d’autres données sensibles, montrant des avertissements d’enquêtes et d’autres faux problèmes d’alerte et provoquant également d’autres activités indésirables.

Types de Ransomware

Les Ransomware sont divisés en quatre catégories en fonction de leurs particularités. Ceux-ci sont:

File Encrypting Ransomware

Les chevaux de Troie sont utilisés comme porteurs de ces virus. Après l’installation, ces virus chiffrent les fichiers les plus utilisés, y compris les photos, les fichiers musicaux, les vidéos, l’art, les affaires et d’autres données importantes. De plus, ils commencent à afficher un message d’avertissement qui prétend que la seule option possible pour récupérer les fichiers est de payer une rançon.

Ransomware sans chiffrement

Ces virus ransomware tombent dans cette catégorie qui bloquent l’ensemble du système PC et cherchent à menacer les victimes de payer une amende. Pour cela, ils affichent des messages d’avertissement, se présentant tels quels par les autorités gouvernementales telles que le FBI, la police et autres. Après l’installation, il leur est facile de rechercher des fichiers illégaux tels que du contenu pornographique ou des versions de programme sans licence. Ensuite, ils préparent les messages d’avertissement concernant ces fichiers illégaux et demandent une amende pour éviter d’être emprisonné.

Verrouillage du navigateur Ransomware

Ces virus bloquent les navigateurs installés à l’aide de JavaScript et commencent à afficher divers messages d’avertissement. Ces messages sont presque similaires à ceux affichés par tout ransomware non crypté. Dans la plupart des allégations, les activités illégales des utilisateurs sur Internet sont présentées, puis une amende leur est demandée pour éviter d’être emprisonné. De toute évidence, le FBI, la police et les autres autorités gouvernementales n’ont rien à voir avec ces messages d’escroquerie.

Ransomware-as-a-service (RaaS)

Pour ceux qui veulent créer leur propre malware, mais qui n’ont pas de formation technique, les développeurs de ransomware ouvrent un darknet où ils invitent à s’engager dans leur campagne de distribution. Les escrocs ont accès à la configuration des logiciels malveillants et les diffusent via leurs réseaux. Ces activités sont menées sur des serveurs secrets.

Histoire de Ransomware

En 1980, PC Cyborg ou AIDS nommé premier virus ransomware a été développé. Ce virus chiffrerait tous les fichiers du répertoire C: après 90 redémarrages. Il a ensuite demandé 189 $ par courrier à PC Cyborg Corp aux utilisateurs pour renouveler leur licence. Comme le cryptage était assez simple à inverser et ne représentait que peu de menaces pour les victimes.

En 2004, GpCode a utilisé un cryptage RSA faible pour conserver les fichiers personnels, puis en 2007, WInLock Heralded a conçu un malware qui est différent du cryptage ransomware connu à l’époque. Ce malware, au lieu de crypter des fichiers, a bloqué les gens hors de leur bureau. Le paiement a été demandé par SMS.

En 2012, Reveton a développé une nouvelle forme de ransomware dans laquelle les victimes seraient exclues de leur bureau et devaient payer une amende pour avoir commis un crime comme le piratage informatique, le téléchargement de fichiers illégaux ou la participation à la pornographie juvénile. On leur a montré une page de recherche officielle pour cela qui comprend les informations d’identification pour les organismes d’application de la loi comme le FBI et Interpol. Les utilisateurs moyens ont facilement cru qu’ils avaient vraiment fait quelque chose de mal. La plupart des virus de la famille des forces de l’ordre ont demandé une amende de 100 $ à 3 000 $ avec une somme prépayée comme UKash ou PaySafeCard.

CryptoLocker a enregistré son entrée en 2013. Pendant ce temps, ils étaient beaucoup plus dangereux. Ils ont verrouillé des fichiers à l’aide d’un cryptage de niveau militaire et ont stocké la clé requise pour déverrouiller les fichiers sur un serveur distant. Cela signifie qu’il était pratiquement impossible de récupérer les fichiers sans payer la rançon. En 2018, des chevaux de Troie comme Emotet ou TrickBot ont conduit à l’infection d’une infection ransomware. Et en 2019, avec le sdinokibi ransomware, les attaquants ont utilisé un MSP (Managed Service Providers) compromis pour l’attaque.

Comprendre le Modus operandi des virus de cryptage de fichiers

Les virus Ransomware chiffrent les données sensibles telles que les documents commerciaux, les vidéos, les photos et autres données similaires, puis demandent un échange de rançon vers les fichiers chiffrés. Ils peuvent supprimer des documents prédéterminés, des objets multimédias et d’autres informations importantes. Ils peuvent manifester les fonctions de composants système cruciaux ou de pièces importantes. Certains virus peuvent également voler des connexions, des mots de passe, des documents personnels précieux et d’autres informations confidentielles. Toutes ces données sont stockées sur un emplacement distant, envoyées via une connexion Internet en arrière-plan. De tels virus peuvent causer des problèmes avec les performances du système d’exploitation, plus précisément; ils peuvent entraîner des redémarrages fréquents du système ou affecter la vitesse du processeur. Certains logiciels malveillants peuvent même arrêter le logiciel de sécurité installé sur l’appareil. De plus, ces virus effectuent toutes ces activités avant le cryptage des fichiers et il est donc déjà tard lorsque vous découvrez que les fichiers stockés sur votre appareil ne sont plus accessibles ou inutilisables en raison d’une attaque ransomware.

Kürzlich veröffentlichte Ransomware: Fob Ransomware, WastedLocker Ransomware, CryCryptor Ransomware, LOLYTA Ransomware, PYKW Ransomware, MOBA Ransomware...

Techniques utilisées pour la distribution ransomware

Diverses méthodes sont aujourd’hui utilisées pour distribuer des virus ransomware en tentant d’extorquer des victimes de paiement de rançon. Les principaux sont discutés un par un juste ci-dessous:

Fake pop-up notifications: ces notifications peuvent être vues sur des sites illégaux ou légitimes. Ceux-ci sont configurés pour signaler aux utilisateurs certaines mises à jour manquantes et les informer d’exécuter une analyse et de corriger les erreurs gratuitement. Ces annonces sont remplies de noms et de logos peu suspects qui leur donnent une impression légitime. Deux choses que nous voulons souligner ici: premièrement, il n’est pas du devoir des sites Web de vous informer des infections sur votre appareil ou des mises à jour requises des logiciels et du système d’exploitation. Deuxièmement et le plus important, les sites qui affichent de telles notifications contextuelles ont pour motif commun de faire tomber les utilisateurs sur une arnaque et de les obliger à installer des applications malveillantes ou des logiciels malveillants.

Courriers électroniques indésirables: il s’agit de la technique la plus rentable utilisée pour la distribution ransomware. Dans cette méthode, la charge utile ransomware est enveloppée dans un fichier légitime. Ces fichiers peuvent être un document MS Office, des fichiers PDF, des fichiers exécutables, des fichiers JavaScript, etc. En soulignant l’importance de ces fichiers, les victimes sont persuadées de les extraire. Lorsque les utilisateurs ouvrent ces fichiers, il leur est demandé d’activer les commandes de macros. S’ils sont activés, les fichiers corrompus téléchargent et installent le logiciel malveillant. Vous devez faire attention au contenu de ces e-mails. Ces e-mails contiennent généralement des erreurs grammaticales et des fautes d’orthographe.

Chevaux de Troie et autres logiciels malveillants: la plupart des virus ransomware se propagent à l’aide de chevaux de Troie. Ils sont inclus dans certains logiciels malveillants ransomware, dans de tels cas. Ils pénètrent dans l’appareil sans le consentement des utilisateurs en ouvrant des courriers indésirables. Une fois entrés, ils activent la charge utile du malware et l’installent sur l’appareil.

Extensions de navigateur: il s’agit d’une nouvelle technique, dans laquelle une page Web compromise est injectée avec un script spécifique. En visitant cette page, le contenu est transformé en une collection et des chiffres illisibles. Les utilisateurs sont invités à mettre à jour un module complémentaire de navigateur de polices spécifique pour lire le contenu. Une fois cela fait, le virus de cryptage de fichiers parvient à pénétrer à l’intérieur de l’appareil.

Kits d’exploitation: Les kits d’exploitation sont généralement adoptés par des virus sophistiqués et à grande échelle. Ces kits exploitent les vulnérabilités de certains logiciels obsolètes et utilisent des techniques de publicité malveillante pour attirer les utilisateurs. Le kit Rig Exploit, le kit Grandsoft Exploit et le kit Magnitude Exploit sont quelques exemples de tels kits d’exploit.

Que faire lorsque je suis infecté?

Dans un tel cas, vous devez d’abord penser à la façon de supprimer le guide ransomware sous le message qui vous aidera dans ce cas – et par la suite, vous devriez réfléchir à la récupération des fichiers. N’oubliez pas que les escrocs font de leur mieux pour vous faire tomber dans leur arnaque et payer leur décrypteur. Cependant, vous devez garder à l’esprit les seules choses qui ne sont pas là pour vous aider. Après tout, ce sont des cybercriminels. Vous devriez penser à la récupération des données des fichiers cryptés en utilisant une sauvegarde ou d’autres alternatives que vous ferez lorsque vous parcourrez l’article.

Façons de protéger le PC contre l’infection ransomware

La première étape de la prévention de ransomware consiste à investir dans une cyber-sécurité impressionnante – un programme qui fournit une protection en temps réel aux menaces avancées telles que ransomware. Ensuite, vous devez créer une sauvegarde régulière des données sur votre appareil afin que vous n’ayez aucun problème en cas d’attaque ransomware et de cryptage des fichiers. Ensuite, assurez-vous que les systèmes et les logiciels sont mis à jour, comme vous le voyez, les virus ransomware utilisent de nos jours des kits d’exploitation pour cibler les vulnérabilités causées par les bogues / failles logicielles obsolètes. Enfin, vous devez surfer sur la session avec prudence – évitez d’ouvrir des e-mails non pertinents et ces pièces jointes suspectes, éloignez-vous de toutes les pages non protégées recommandant un faux problème système, une erreur, des virus inexistants et des mises à jour de logiciels et empêchez toutes les pages non fiables utilisées pour n’importe quel logiciel téléchargement et installation.

Ci-dessous, le guide complet sur la suppression des virus ransomware et les différentes façons de tenter la récupération de fichiers vous sont fournis. J’espère que vous obtiendrez le résultat heureux après l’avoir fait. Dans le cas, les options de récupération ne laissent pas tous les fichiers accessibles sur votre appareil, ne perdent pas espoir car les travaux de cybersécurité deviennent importants lorsqu’un virus ransomware est signalé pour casser la clé qu’il a utilisée et développer une clé de déchiffrement officielle, qui est gratuite pour tous.

Offre spéciale

Ransomware peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une suppression sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre de récupération de données

Nous vous suggérons de choisir vos fichiers de sauvegarde récemment créés afin de restaurer vos fichiers cryptés, mais si vous ne disposez pas de telles sauvegardes, vous pouvez essayer un outil de récupération de données pour vérifier si vous pouvez restaurer vos données perdues.

Détails et guide d’utilisation de l’antimalware

Cliquez ici pour Windows

Cliquez ici pour Mac

Étape 1: supprimer Ransomware via le «Mode sans échec avec réseau»

Étape 2: enlever Ransomware à l’aide de «Restauration du système»

Étape 1: supprimer Ransomware via le «Mode sans échec avec réseau»

Pour les utilisateurs de Windows XP et Windows 7: démarrez le PC en «Mode sans échec». Cliquez sur l’option “Démarrer” et appuyez continuellement sur F8 pendant le processus de démarrage jusqu’à ce que le menu “Option avancée Windows” apparaisse à l’écran. Choisissez «Mode sans échec avec mise en réseau» dans la liste.

Maintenant, une fenêtre homescren apparaît sur le bureau et la station de travail travaille maintenant sur le “Mode sans échec avec mise en réseau”.

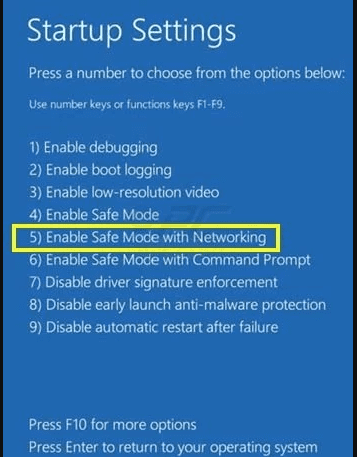

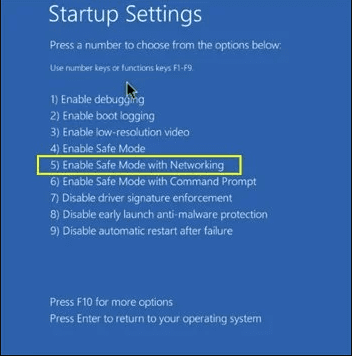

Pour les utilisateurs de Windows 8: Accédez à l ‘«écran de démarrage». Dans les résultats de la recherche, sélectionnez les paramètres, saisissez «Avancé». Dans l’option “Paramètres généraux du PC”, choisissez l’option “Démarrage avancé”. Encore une fois, cliquez sur l’option “Redémarrer maintenant”. Le poste de travail démarre au «Menu d’options de démarrage avancées». Appuyez sur «Dépanner» puis sur le bouton «Options avancées». Dans «l’écran d’options avancées», appuyez sur «Paramètres de démarrage». Encore une fois, cliquez sur le bouton “Redémarrer”. Le poste de travail va maintenant redémarrer dans l’écran «Paramètres de démarrage». Ensuite, appuyez sur F5 pour démarrer en mode sans échec en réseau

Pour les utilisateurs de Windows 10: Appuyez sur le logo Windows et sur l’icône «Power». Dans le menu nouvellement ouvert, choisissez «Redémarrer» tout en maintenant le bouton «Shift» du clavier enfoncé. Dans la nouvelle fenêtre ouverte «Choisir une option», cliquez sur «Dépanner» puis sur «Options avancées». Sélectionnez “Paramètres de démarrage” et appuyez sur “Redémarrer”. Dans la fenêtre suivante, cliquez sur le bouton “F5” du clavier.

Étape 2: enlever Ransomware à l’aide de «Restauration du système»

Connectez-vous au compte infecté par Ransomware. Ouvrez le navigateur et téléchargez un outil anti-malware légitime. Effectuez une analyse complète du système. Supprimez toutes les entrées détectées malveillantes.

Offre spéciale

Ransomware peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une suppression sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre de récupération de données

Nous vous suggérons de choisir vos fichiers de sauvegarde récemment créés afin de restaurer vos fichiers cryptés, mais si vous ne disposez pas de telles sauvegardes, vous pouvez essayer un outil de récupération de données pour vérifier si vous pouvez restaurer vos données perdues.

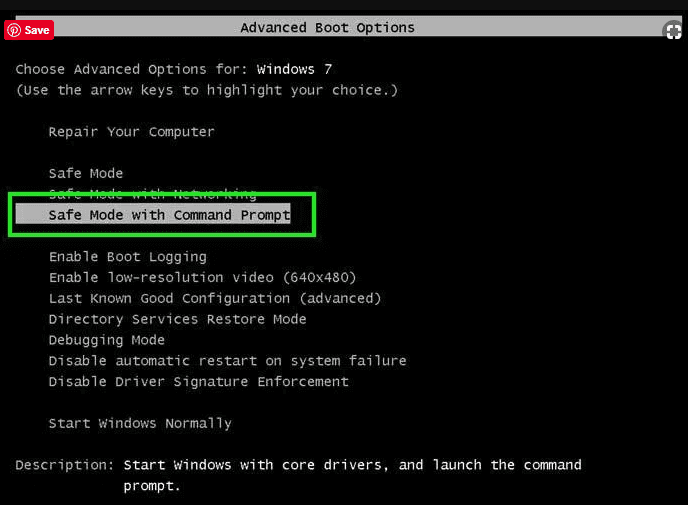

Si vous ne pouvez pas démarrer le PC en “Mode sans échec avec réseau”, essayez d’utiliser “Restauration du système”

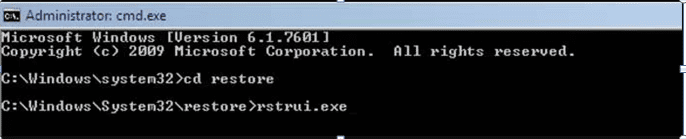

- Pendant le “Démarrage”, appuyez continuellement sur la touche F8 jusqu’à ce que le menu “Options avancées” apparaisse. Dans la liste, choisissez «Mode sans échec avec invite de commande» puis appuyez sur «Entrée»

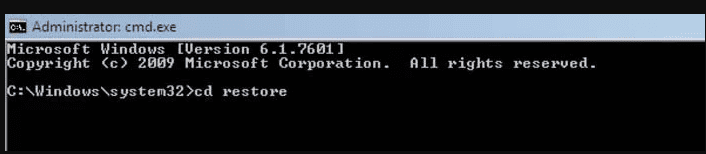

- Dans la nouvelle invite de commande ouverte, saisissez «cd restore» puis appuyez sur «Entrée».

- Tapez: rstrui.exe et appuyez sur “ENTRÉE”

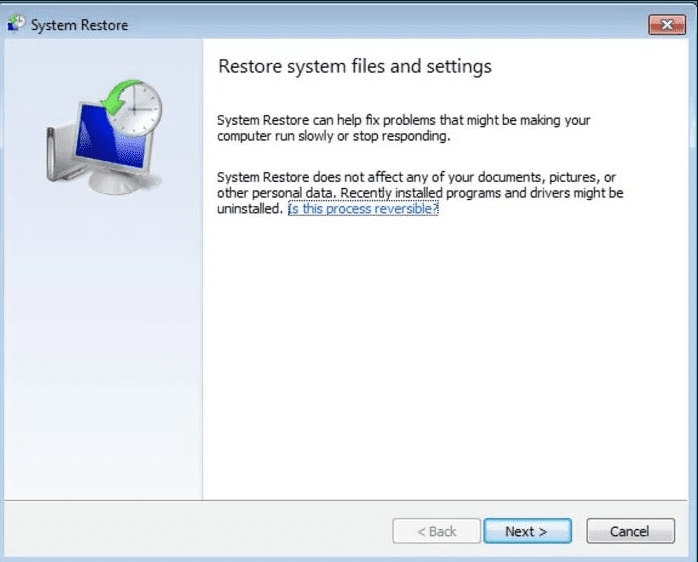

- Cliquez sur “Suivant” dans les nouvelles fenêtres

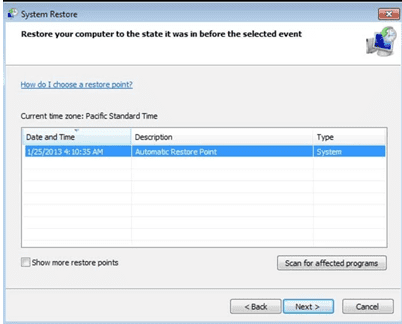

- Choisissez l’un des «points de restauration» et cliquez sur «Suivant». (Cette étape restaurera le poste de travail à sa date et heure antérieures avant l’infiltration Ransomware dans le PC.

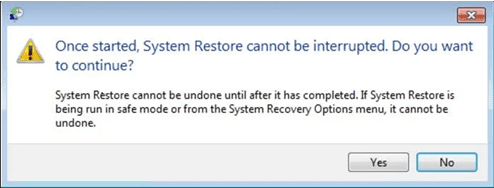

- Dans les fenêtres récemment ouvertes, appuyez sur «Oui».

Une fois que votre PC est restauré à sa date et heure précédentes, téléchargez l’outil anti-malware recommandé et effectuez une analyse approfondie afin de supprimer les fichiers Ransomware s’ils sont restés dans le poste de travail.

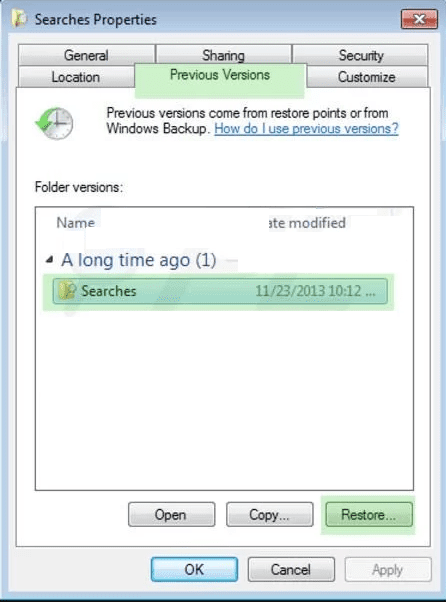

Afin de restaurer chaque fichier (séparé) par ce ransomware, utilisez la fonction «Windows Previous Version». Cette méthode est efficace lorsque la «fonction de restauration du système» est activée sur le poste de travail.

Remarque importante: Certaines variantes de Ransomware suppriment également les «Shadow Volume Copies». Par conséquent, cette fonctionnalité peut ne pas fonctionner tout le temps et n’est applicable que pour les ordinateurs sélectifs.

Comment restaurer un fichier crypté individuel:

Pour restaurer un seul fichier, faites un clic droit dessus et allez dans «Propriétés». Sélectionnez l’onglet «Version précédente». Sélectionnez un «point de restauration» et cliquez sur l’option «Restaurer».

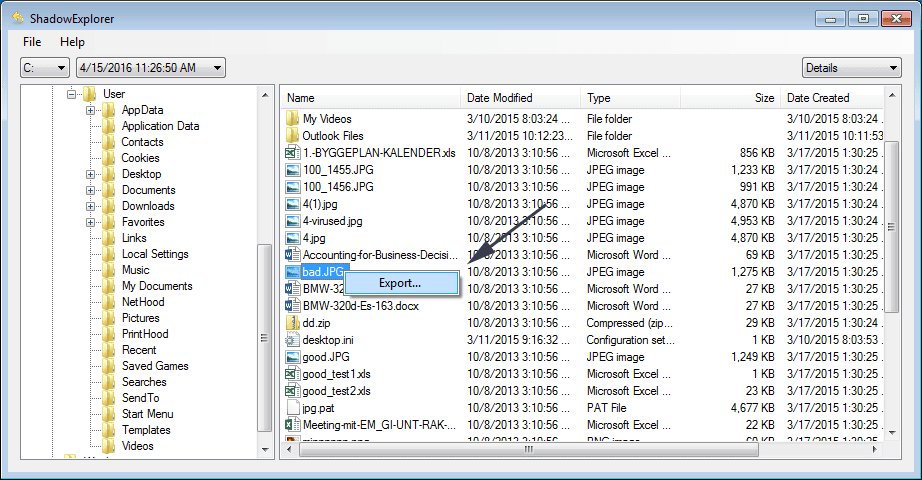

Afin d’accéder aux fichiers cryptés par Ransomware, vous pouvez également essayer d’utiliser “Shadow Explorer“. (http://www.shadowexplorer.com/downloads.html). Pour obtenir plus d’informations sur cette application, appuyez ici. (http://www.shadowexplorer.com/documentation/manual.html)

Important: Data Encryption Ransomware est très dangereux et il est toujours préférable de prendre des précautions pour éviter son attaque sur votre poste de travail. Il est conseillé d’utiliser un puissant outil anti-malware afin d’obtenir une protection en temps réel. Avec cette aide de «SpyHunter», des «objets de stratégie de groupe» sont implantés dans les registres afin de bloquer les infections nuisibles comme Ransomware.

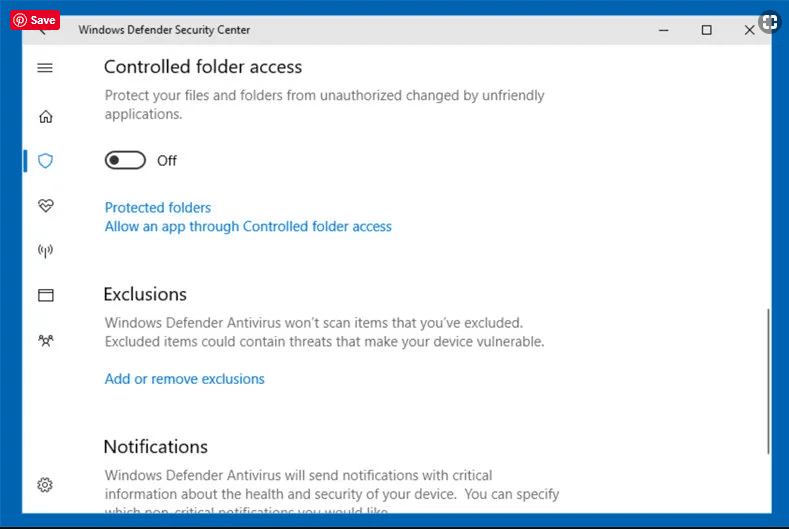

De plus, dans Windows 10, vous obtenez une fonctionnalité très unique appelée «Fall Creators Update» qui offre la fonctionnalité «Contrôle d’accès aux dossiers» afin de bloquer tout type de cryptage des fichiers. Avec l’aide de cette fonctionnalité, tous les fichiers stockés dans les emplacements tels que «Documents», «Images», «Musique», «Vidéos», «Favoris» et «Bureau» sont sécurisés par défaut.

Il est très important que vous installiez cette «mise à jour de Windows 10 Fall Creators Update» sur votre PC pour protéger vos fichiers et données importants contre le cryptage du ransomware. Les informations supplémentaires sur la façon d’obtenir cette mise à jour et d’ajouter une forme supplémentaire de protection contre les attaques par rnasomware ont été discutées ici. (https://blogs.windows.com/windowsexperience/2017/10/17/get-windows-10-fall-creators-update/)

Comment récupérer les fichiers cryptés par Ransomware?

Jusqu’à présent, vous auriez compris ce qui est arrivé à vos fichiers personnels qui ont été chiffrés et comment vous pouvez supprimer les scripts et les charges utiles associés à Ransomware afin de protéger vos fichiers personnels qui n’ont pas été endommagés ou chiffrés jusqu’à présent. Afin de récupérer les fichiers verrouillés, les informations détaillées relatives à la «Restauration du système» et aux «Copies de volume fantôme» ont déjà été discutées précédemment. Cependant, si vous ne parvenez toujours pas à accéder aux fichiers cryptés, vous pouvez essayer d’utiliser un outil de récupération de données.

Utilisation de l’outil de récupération de données

Cette étape s’adresse à toutes les victimes qui ont déjà essayé tout le processus mentionné ci-dessus mais qui n’ont trouvé aucune solution. Il est également important que vous puissiez accéder au PC et installer n’importe quel logiciel. L’outil de récupération de données fonctionne sur la base de l’algorithme d’analyse et de récupération du système. Il recherche les partitions système afin de localiser les fichiers originaux qui ont été supprimés, corrompus ou endommagés par le malware. N’oubliez pas que vous ne devez pas réinstaller le système d’exploitation Windows, sinon les copies «précédentes» seront supprimées définitivement. Vous devez d’abord nettoyer le poste de travail et éliminer l’infection Ransomware. Laissez les fichiers verrouillés tels quels et suivez les étapes mentionnées ci-dessous.

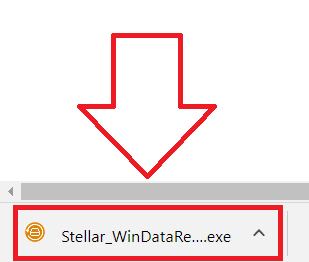

Étape 1: Téléchargez le logiciel sur le poste de travail en cliquant sur le bouton «Télécharger» ci-dessous.

Étape 2: exécutez le programme d’installation en cliquant sur les fichiers téléchargés.

Étape 3: Une page de contrat de licence apparaît à l’écran. Cliquez sur «Accepter» pour accepter ses conditions et son utilisation. Suivez les instructions à l’écran comme mentionné et cliquez sur le bouton «Terminer».

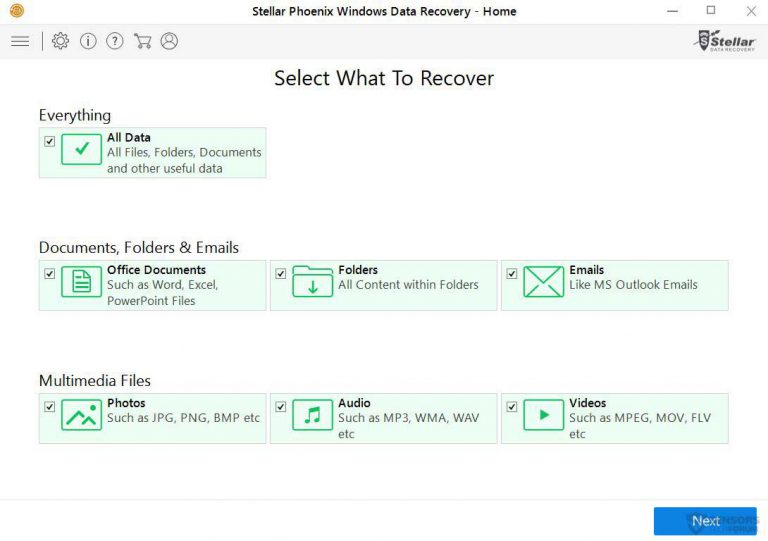

Étape 4: Une fois l’installation terminée, le programme s’exécute automatiquement. Dans la nouvelle interface ouverte, sélectionnez les types de fichiers que vous souhaitez récupérer et cliquez sur «Suivant».

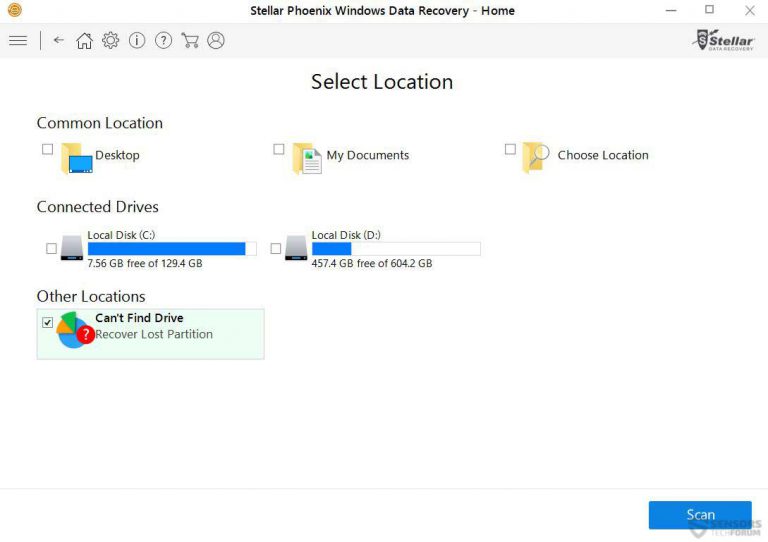

Étape 5: Vous pouvez sélectionner les «lecteurs» sur lesquels vous souhaitez que le logiciel s’exécute et exécute le processus de récupération. Ensuite, cliquez sur le bouton “Numériser”.

Étape 6: En fonction du lecteur que vous sélectionnez pour l’analyse, le processus de restauration commence. L’ensemble du processus peut prendre du temps en fonction du volume du lecteur sélectionné et du nombre de fichiers. Une fois le processus terminé, un explorateur de données apparaît à l’écran avec un aperçu de ces données à récupérer. Sélectionnez les fichiers que vous souhaitez restaurer.

Étape 7. Ensuite, localisez l’emplacement où vous souhaitez enregistrer les fichiers récupérés.

Offre spéciale

Ransomware peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une suppression sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre de récupération de données

Nous vous suggérons de choisir vos fichiers de sauvegarde récemment créés afin de restaurer vos fichiers cryptés, mais si vous ne disposez pas de telles sauvegardes, vous pouvez essayer un outil de récupération de données pour vérifier si vous pouvez restaurer vos données perdues.